유닛42, 기존에 드러난 블록버스터 작전과의 유사성 다수 발견

코드가 재활용 된 수준...C&C 서버와 apk 파일들에서도 유사성 발견

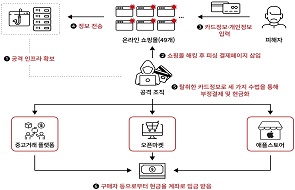

[보안뉴스 문가용 기자] 보안 업체인 팔로알토 네트웍스(Palo Alto Networks)의 유닛42(Unit42)가 멀웨어 샘플을 대량으로 발견했다. 삼성 모바일 기기 사용자들 중 한국어 구사자들 노리는 멀웨어들이며, 블록버스터 작전(Operation Blockbuster)에 동원된 것으로 보인다고 분석했다. 블록버스터 작전이란 북한의 해킹 단체로 보이는 라자루스(Lazarus)가 실행하는 공격 캠페인을 말한다.

유닛42가 이번에 발견한 멀웨어 샘플들과 블록버스터 작전을 연관 짓는 이유는 네 가지다.

1) 페이로드를 전달하는 매크로의 유사성

2) 히든코브라(Hidden Cobra) 혹은 라자루스가 사용했던 멀웨어

3) 방글라데시중앙은행의 SWIFT 시스템에 대한 공격 당시 발견된 멀웨어

4) 구글 플레이 스토어에 호스팅된 APK 샘플

또한 유닛42는 이 멀웨어 샘플들을 JAVAC.EXE라는 파일명으로 바이러스토탈(VirusTotal)에 업로드했다. 이 파일 안에는 여러 자바스크립트 파일들이 임베드 되어 있는데 1) jquery50.js, 2) jquery52.js, 3) jquery99.js, 4) main.js, 5) umc.apk, 6) update.js다. 1)~2)번 파일은 클라이언트의 HTTP 쿠키 헤더 값을 얻고 설정한다. 그런 후 클라이언트를 각각 main.js와 update.js로 우회시킨다.

3)번 파일은 모든 클라이언트 요청을 mboard_ok.css로 우회시킨다. 4)번 파일은 시스템 정보를 수집하고 APK를 설치한다. 또한 ELF 파일을 디스크에 작성한다. 5)번 파일은 백도어 APK 임플란트를 불러들인다. 6)번 파일은 모든 클라이언트 요청들을 특정 URL로 우회시킨다. 이 URL은 삼성 기기들의 취약점을 발동시킨다.

main.js 파일 내에는 ELF ARM 파일이 임베드 되어 있는데, 이는 클라이언트의 디스크에 작성된다. 또한 SNI 필드를 활성화시키기 위해 결국 여러 도메인들로 연결되는데, 그 목록은 다음과 같다. 1) myservice.xbox.com, 2) uk.yahoo.com, 3) web.whatsapp.com, 4) www.apple.com, 5) www.baidu.com, 6) www.bing.com, 7) www.bitcoin.org, 8) www.comodo.com, 9) www.debian.org, 10) www.dropbox.com, 11) www.facebook.com, 12) www.github.com, 13) www.google.com, 14) www.lenovo.com, 15) www.microsoft.com, 16) www.paypal.com, 17) www.tumblr.com, 18) www.twitter.com, 19) www.wetransfer.com, 20) www.wikipedia.org.

ELF ARM 파일들 외에 APK 파일들도 동원된다. Umc.apk 파일은 안드로이드 OS로부터 들어오는 이벤트들을 받아들이고 필터들을 정의한다. 또한 임베드 된 APK 파일을 설치하기도 한다. 이것이 install.apk인데, 이 파일은 umc.apk를 삭제하고 세 번째 APK 파일을 설치하는 기능을 담당한다. 세 번째 파일명은 object.apk이다. 이 파일은 최종 악성 페이로드로 다양한 백도어 기능을 공격자에게 제공한다.

Object.apk가 수행할 수 있는 기능은 다음과 같다. 1) 마이크로폰을 통한 녹음, 2) 카메라 앱으로부터 캡처, 3) 로컬 파일 업로드, 실행 및 조작, 4) 원격 파일 다운로드, 5) GPD 정보 기록, 6) 연락처 정보 열람, 7) 문자 메시지 열람, 8) 웹 브라우징 히스토리 및 즐겨찾기 기록, 9) 와이파이 정보 스캔과 캡쳐. Ojbect.apk의 설정 정보는 assest.png라는 파일 내에 저장되어 있다.

유닛42는 “이번에 발견된 멀웨어 샘플들과 기존에 발견된 샘플들 간의 유사성은 ‘코드 재활용’ 수준”이라며 “C&C 서버의 IPv4 주소들 마저도 재활용됐다”고 설명한다. 그러면서 “히든코브라와 블록버스터 작전과의 관련성”도 거의 확신에 가깝게 주장한다. 그러면서도 한국어 사용자들 손에 들린 삼성 기기들을 노린 이번 공격은 북한의 라자루스가 감행했다고 확실하게 표현하지는 않았다. 대신 “사이버 공격 분석에서 해커를 정확하게 지칭하는 건(attribution) 매우 어렵다”고 마무리 지었다.

[국제부 문가용 기자(globoan@boannews.com)]

코드가 재활용 된 수준...C&C 서버와 apk 파일들에서도 유사성 발견

[보안뉴스 문가용 기자] 보안 업체인 팔로알토 네트웍스(Palo Alto Networks)의 유닛42(Unit42)가 멀웨어 샘플을 대량으로 발견했다. 삼성 모바일 기기 사용자들 중 한국어 구사자들 노리는 멀웨어들이며, 블록버스터 작전(Operation Blockbuster)에 동원된 것으로 보인다고 분석했다. 블록버스터 작전이란 북한의 해킹 단체로 보이는 라자루스(Lazarus)가 실행하는 공격 캠페인을 말한다.

[이미지 = iclickart]

유닛42가 이번에 발견한 멀웨어 샘플들과 블록버스터 작전을 연관 짓는 이유는 네 가지다.

1) 페이로드를 전달하는 매크로의 유사성

2) 히든코브라(Hidden Cobra) 혹은 라자루스가 사용했던 멀웨어

3) 방글라데시중앙은행의 SWIFT 시스템에 대한 공격 당시 발견된 멀웨어

4) 구글 플레이 스토어에 호스팅된 APK 샘플

또한 유닛42는 이 멀웨어 샘플들을 JAVAC.EXE라는 파일명으로 바이러스토탈(VirusTotal)에 업로드했다. 이 파일 안에는 여러 자바스크립트 파일들이 임베드 되어 있는데 1) jquery50.js, 2) jquery52.js, 3) jquery99.js, 4) main.js, 5) umc.apk, 6) update.js다. 1)~2)번 파일은 클라이언트의 HTTP 쿠키 헤더 값을 얻고 설정한다. 그런 후 클라이언트를 각각 main.js와 update.js로 우회시킨다.

3)번 파일은 모든 클라이언트 요청을 mboard_ok.css로 우회시킨다. 4)번 파일은 시스템 정보를 수집하고 APK를 설치한다. 또한 ELF 파일을 디스크에 작성한다. 5)번 파일은 백도어 APK 임플란트를 불러들인다. 6)번 파일은 모든 클라이언트 요청들을 특정 URL로 우회시킨다. 이 URL은 삼성 기기들의 취약점을 발동시킨다.

main.js 파일 내에는 ELF ARM 파일이 임베드 되어 있는데, 이는 클라이언트의 디스크에 작성된다. 또한 SNI 필드를 활성화시키기 위해 결국 여러 도메인들로 연결되는데, 그 목록은 다음과 같다. 1) myservice.xbox.com, 2) uk.yahoo.com, 3) web.whatsapp.com, 4) www.apple.com, 5) www.baidu.com, 6) www.bing.com, 7) www.bitcoin.org, 8) www.comodo.com, 9) www.debian.org, 10) www.dropbox.com, 11) www.facebook.com, 12) www.github.com, 13) www.google.com, 14) www.lenovo.com, 15) www.microsoft.com, 16) www.paypal.com, 17) www.tumblr.com, 18) www.twitter.com, 19) www.wetransfer.com, 20) www.wikipedia.org.

ELF ARM 파일들 외에 APK 파일들도 동원된다. Umc.apk 파일은 안드로이드 OS로부터 들어오는 이벤트들을 받아들이고 필터들을 정의한다. 또한 임베드 된 APK 파일을 설치하기도 한다. 이것이 install.apk인데, 이 파일은 umc.apk를 삭제하고 세 번째 APK 파일을 설치하는 기능을 담당한다. 세 번째 파일명은 object.apk이다. 이 파일은 최종 악성 페이로드로 다양한 백도어 기능을 공격자에게 제공한다.

Object.apk가 수행할 수 있는 기능은 다음과 같다. 1) 마이크로폰을 통한 녹음, 2) 카메라 앱으로부터 캡처, 3) 로컬 파일 업로드, 실행 및 조작, 4) 원격 파일 다운로드, 5) GPD 정보 기록, 6) 연락처 정보 열람, 7) 문자 메시지 열람, 8) 웹 브라우징 히스토리 및 즐겨찾기 기록, 9) 와이파이 정보 스캔과 캡쳐. Ojbect.apk의 설정 정보는 assest.png라는 파일 내에 저장되어 있다.

유닛42는 “이번에 발견된 멀웨어 샘플들과 기존에 발견된 샘플들 간의 유사성은 ‘코드 재활용’ 수준”이라며 “C&C 서버의 IPv4 주소들 마저도 재활용됐다”고 설명한다. 그러면서 “히든코브라와 블록버스터 작전과의 관련성”도 거의 확신에 가깝게 주장한다. 그러면서도 한국어 사용자들 손에 들린 삼성 기기들을 노린 이번 공격은 북한의 라자루스가 감행했다고 확실하게 표현하지는 않았다. 대신 “사이버 공격 분석에서 해커를 정확하게 지칭하는 건(attribution) 매우 어렵다”고 마무리 지었다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

_m.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)