백신 안티 바이러스 기능에서 파일 복원 통해 엔드포인트 제어 가능한 취약점

시스템 권한 악용 및 악성 라이브러리 저장 가능...백신 업데이트 필수

[보안뉴스 김경애 기자] 백신 소프트웨어에서 악성 파일을 은밀히 저장할 수 있는 치명적인 취약점이 발견됐다. 보안 전문가 플로리안 비그너(Florian Bigner)가 발견한 것으로, 비그너는 이 취약점을 #AV게이터(#AVGater)라고 명명했다.

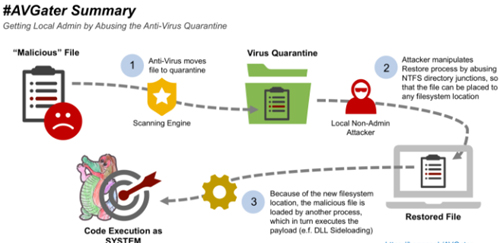

AV게이터 취약점은 한 마디로 백신 소프트웨어가 격리시킨 파일을 권한이 낮은 사용자가 임의로 복구시킬 수 있게 해주는 것이다. 비그너는 “NTFS라는 파일 시스템이 가진 ‘심볼릭 링크’ 기능을 악용함으로써 백신 소프트웨어의 파일 복구 기능을 조작할 수 있고, 이를 통해 이미 악성으로 판명돼 격리된 파일을 임의의 위치로 되살릴 수 있게 해주는 취약점”이라고 요약했다.

이를 이해하려면 백신 소프트웨어가 일반적으로 가진 ‘권한’들과 NTFS의 ‘심볼릭 링크’ 기능을 알아야 한다. 비그너는 블로그를 통해 “백신에 대하여 사용자가 가질 수 있는 권한은 크게 세 가지”라며 “1) 권한이 가장 높은 커널 모드와 2) 시스템 모드 혹은 권한이 높은 사용자 모드, 3) 권한이 없는 사용자 모드”라고 꼽았다.

“권한이 없는 사용자는 시스템 상태를 살피거나 바이러스 경고를 살필 수 있습니다. 시스템 모드에서는 파일에 대한 접근 현황을 모니터링하거나 바이러스를 격리시키고 소프트웨어를 업데이트 할 수 있습니다. 커널 모드에서는 시스템을 스캐닝하고 특정 프로세스를 죽이고 룻키트를 탐지할 수 있습니다. 권한에 따라 할 수 있는 일이 매우 다르죠.”

결국 권한이 없는 사용자는 백신 소프트웨어의 인터페이스에 나온 기능만 일부 실행할 수 있고, 권한이 높으면 여러 객체에 대한 스캔도 실시하고 파일도 마음대로 복구시키는 게 가능하다는 것이다. 격리된 파일을 복구시키려면 권한이 어느 정도 부여되어야만 한다. 거꾸로 말하면 파일을 복구시킬 수만 있다면 권한이 높은 사용자로 잘못 인식할 수 있다는 것이다.

비그너는 “파일 복구 절차가 대부분 권한이 높은 백신 사용자 모드에서 발생하며, 특정 디렉토리 및 파일에 권한을 부여하는 ACL을 우회하기 때문”이라고 설명한다. 말을 어렵게 썼는데, 권한을 무시하고 파일 쓰기를 가능하게 해주는 취약점과 비슷한 것이라는 뜻이다. “이 취약점을 활용해 악성 DLL을 시스템에 저장할 수 있습니다. DLL 검색 순서를 악용함으로써 정상적인 윈도우 서버에 악성 라이브러리를 로딩시키는 것이죠. 거기까지 성공하면 DLLMain의 엔트리 포인트를 사용해 아무 코드나 실행시킬 수 있습니다.”

자, 그러면 공격자의 권한이 높아졌다. 파일 복구 기능을 발동시키는 것까지는 가능하게 됐다. 그렇다면 파일 복구 기능 자체를 조작하는 건 어떻게 가능한 걸까? “NTFS의 ‘심볼릭 링크’ 기능의 도움을 받기에 가능합니다.” 심볼링 링크란 하드 링크(hard link)와 달리 경로에 대한 정보만을 갖는 파일 링크 방식을 말한다. 실제 정보가 아니라 연결 정보만 담겨 있는 것이다.

이런 모든 걸 종합했을 때 공격 시나리오는 다음과 같이 산출된다. 1) 백신이 정상적으로 작동해 악성 파일을 찾아내 격리시킨다. 2) 이 격리된 곳의 ‘심볼릭 링크’를 만들되 다른 도착지를 설정한다. 대부분 C:\Program Files나 C:\Windows 폴더 어디쯤에 저장된다. 3) 이전에 격리된 파일을 복원하면 SYSTEM 모드의 권한이 악용되고 4) 정상적인 조건에서 현재 로그인한 사용자가 쓸 수 없는 폴더에 악성 라이브러리가 저장된다. 5) DLL 검색 순서가 작동하는 방식 때문에 다른 최종 윈도우 프로세스에서 로드되는데, 6) 이 때문에 악성 라이브러리의 DLLMain 내의 코드가 실행된다. 7) 최종적으로 권한이 없는 공격자가 엔드포인트를 완전히 제어할 수 있게 된다.

이와 관련 비그너는 “해당 취약점이 발견된 카스퍼스키와 트렌드마이크로 등은 해당 취약점을 이미 해결했다”며 “일부 공급 업체는 수정본을 발표하는 데 며칠 더 걸리기 때문에 모든 사람이 보호받을 때까지 약간의 시간이 걸릴 수 있다. 하지만 AV게이터는 사용자가 이전에 격리된 파일을 복원할 수 있는 경우에만 악용될 수 있다. 따라서 이용자들은 항상 백신 업데이트를 적시에 설치하는 것이 바람직하다”고 강조했다.

[김경애 기자(boan3@boannews.com)]

시스템 권한 악용 및 악성 라이브러리 저장 가능...백신 업데이트 필수

[보안뉴스 김경애 기자] 백신 소프트웨어에서 악성 파일을 은밀히 저장할 수 있는 치명적인 취약점이 발견됐다. 보안 전문가 플로리안 비그너(Florian Bigner)가 발견한 것으로, 비그너는 이 취약점을 #AV게이터(#AVGater)라고 명명했다.

▲백신 기능에서 파일 복원 악용해 엔드포인트 제어 취약점 #AVGater 개요도[이미지=bogner.sh 사이트]

AV게이터 취약점은 한 마디로 백신 소프트웨어가 격리시킨 파일을 권한이 낮은 사용자가 임의로 복구시킬 수 있게 해주는 것이다. 비그너는 “NTFS라는 파일 시스템이 가진 ‘심볼릭 링크’ 기능을 악용함으로써 백신 소프트웨어의 파일 복구 기능을 조작할 수 있고, 이를 통해 이미 악성으로 판명돼 격리된 파일을 임의의 위치로 되살릴 수 있게 해주는 취약점”이라고 요약했다.

이를 이해하려면 백신 소프트웨어가 일반적으로 가진 ‘권한’들과 NTFS의 ‘심볼릭 링크’ 기능을 알아야 한다. 비그너는 블로그를 통해 “백신에 대하여 사용자가 가질 수 있는 권한은 크게 세 가지”라며 “1) 권한이 가장 높은 커널 모드와 2) 시스템 모드 혹은 권한이 높은 사용자 모드, 3) 권한이 없는 사용자 모드”라고 꼽았다.

“권한이 없는 사용자는 시스템 상태를 살피거나 바이러스 경고를 살필 수 있습니다. 시스템 모드에서는 파일에 대한 접근 현황을 모니터링하거나 바이러스를 격리시키고 소프트웨어를 업데이트 할 수 있습니다. 커널 모드에서는 시스템을 스캐닝하고 특정 프로세스를 죽이고 룻키트를 탐지할 수 있습니다. 권한에 따라 할 수 있는 일이 매우 다르죠.”

결국 권한이 없는 사용자는 백신 소프트웨어의 인터페이스에 나온 기능만 일부 실행할 수 있고, 권한이 높으면 여러 객체에 대한 스캔도 실시하고 파일도 마음대로 복구시키는 게 가능하다는 것이다. 격리된 파일을 복구시키려면 권한이 어느 정도 부여되어야만 한다. 거꾸로 말하면 파일을 복구시킬 수만 있다면 권한이 높은 사용자로 잘못 인식할 수 있다는 것이다.

비그너는 “파일 복구 절차가 대부분 권한이 높은 백신 사용자 모드에서 발생하며, 특정 디렉토리 및 파일에 권한을 부여하는 ACL을 우회하기 때문”이라고 설명한다. 말을 어렵게 썼는데, 권한을 무시하고 파일 쓰기를 가능하게 해주는 취약점과 비슷한 것이라는 뜻이다. “이 취약점을 활용해 악성 DLL을 시스템에 저장할 수 있습니다. DLL 검색 순서를 악용함으로써 정상적인 윈도우 서버에 악성 라이브러리를 로딩시키는 것이죠. 거기까지 성공하면 DLLMain의 엔트리 포인트를 사용해 아무 코드나 실행시킬 수 있습니다.”

자, 그러면 공격자의 권한이 높아졌다. 파일 복구 기능을 발동시키는 것까지는 가능하게 됐다. 그렇다면 파일 복구 기능 자체를 조작하는 건 어떻게 가능한 걸까? “NTFS의 ‘심볼릭 링크’ 기능의 도움을 받기에 가능합니다.” 심볼링 링크란 하드 링크(hard link)와 달리 경로에 대한 정보만을 갖는 파일 링크 방식을 말한다. 실제 정보가 아니라 연결 정보만 담겨 있는 것이다.

이런 모든 걸 종합했을 때 공격 시나리오는 다음과 같이 산출된다. 1) 백신이 정상적으로 작동해 악성 파일을 찾아내 격리시킨다. 2) 이 격리된 곳의 ‘심볼릭 링크’를 만들되 다른 도착지를 설정한다. 대부분 C:\Program Files나 C:\Windows 폴더 어디쯤에 저장된다. 3) 이전에 격리된 파일을 복원하면 SYSTEM 모드의 권한이 악용되고 4) 정상적인 조건에서 현재 로그인한 사용자가 쓸 수 없는 폴더에 악성 라이브러리가 저장된다. 5) DLL 검색 순서가 작동하는 방식 때문에 다른 최종 윈도우 프로세스에서 로드되는데, 6) 이 때문에 악성 라이브러리의 DLLMain 내의 코드가 실행된다. 7) 최종적으로 권한이 없는 공격자가 엔드포인트를 완전히 제어할 수 있게 된다.

이와 관련 비그너는 “해당 취약점이 발견된 카스퍼스키와 트렌드마이크로 등은 해당 취약점을 이미 해결했다”며 “일부 공급 업체는 수정본을 발표하는 데 며칠 더 걸리기 때문에 모든 사람이 보호받을 때까지 약간의 시간이 걸릴 수 있다. 하지만 AV게이터는 사용자가 이전에 격리된 파일을 복원할 수 있는 경우에만 악용될 수 있다. 따라서 이용자들은 항상 백신 업데이트를 적시에 설치하는 것이 바람직하다”고 강조했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)

.jpg)