악성 MS 오피스 첨부파일 통해 전파되고 있어

페이로드는 그대로...사용자들의 첨부파일 경각심 생각보다 낮아

[보안뉴스 문가용 기자] 록키(Locky) 랜섬웨어가 한 번 더 진화했다. 현재 이 버전의 록키는 MS 워드나 리브레 오피스 문서로 위장한 악성 첨부파일 형태로 돌아다니고 있다. 보안 업체 아비라(Avira)의 연구원들이 발견했으며, 또 다른 업체 피시미(PhishMe)가 지난 10월 발견한 때와 마찬가지로 .asasin이란 확장자를 파일에 붙인다.

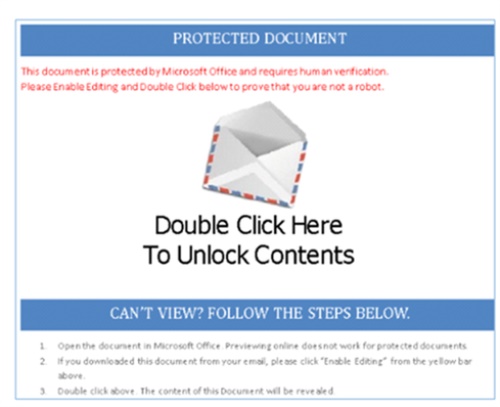

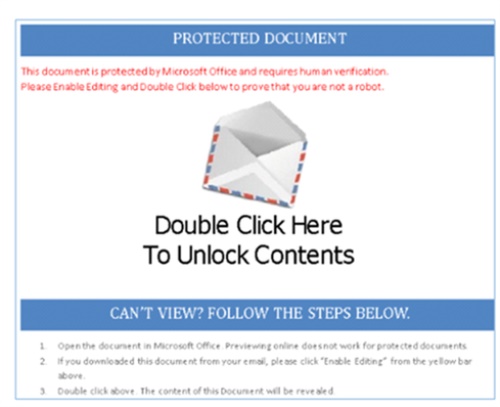

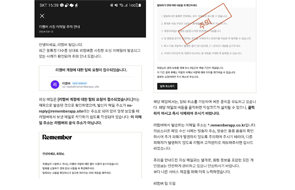

차이점이 있다면 첨부파일을 열 때 다음과 같은 안내 메시지가 화면에 나온다는 것이다. 해당 문서는 ‘보안 문서’이므로 열려면 사람의 추가 조치가 필요하다는 내용이다. 그러면서 가운데 이미지를 더블클릭해야만 한다고 안내한다.

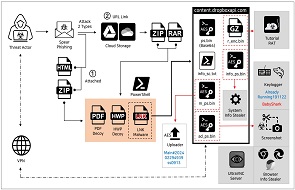

이 이미지를 더블클릭할 경우 여러 프롬프트 화면에 나오는데, 결국 이를 쭉 따라가다 보면 시스템 내 파일들이 암호화된다. 협박편지 내용이 담긴 파일들이 디스크 내에 작성되기도 한다. 아비라의 연구원들이 분석한 결과 이 이미지는 LNK 파일과 연결되어 있었다. 원래 LNK는 윈도우 바로가기에 부착되는 확장자이다. 이 LNK 파일의 기능은 파워쉘 스크립트를 다운로드 받아 실행하는 것이다.

이 파워쉘 스크립트가 실행되면 인터넷을 통해 또 다른 윈도우 실행파일이 다운로드 된다. 이 실행파일에는 여러 코드 난독화 기술이 덧입혀져 있어 피해자 스스로 시스템을 복원시킨다거나 분석가가 랜섬웨어를 분석하기 힘들다.

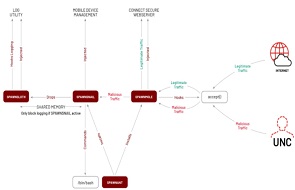

이 새 록키 랜섬웨어는 피해자의 기기에 장착되는 순간부터 OS 정보를 수집해 암호화시킨 후 C&C 서버로 전송한다. C&C 서버는 암호화키를 되돌려 보내준다. 피시미의 멀웨어 분석가인 브렌든 그리핀(Brendan Griffin)은 “록키 랜섬웨어는 끊임없이 변하는 랜섬웨어 중 하나”라고 말한다. “그런데 록키 랜섬웨어 자체는 크게 변하지 않습니다. 다만 배포 방식이 정말 다양하게 바뀝니다.”

랜섬웨어는 어느 덧 사회적 문제로 떠오르고 있다. 랜섬웨어를 이토록 유명하게 만든 것 중 하나가 바로 이 록키다. 네트워크 보안 업체 IP 아키텍츠(IP Architects)의 회장인 존 피론티(John Pironti)는 록키에 대해 “꾸준히 높은 인기를 구가하고 있는 멀웨어”라고 말한다. “그 비결은 시대와 상황에 맞는 쉼 없는 변화와 적응력이죠. 돈을 잘 버니까 이런 변화도 가능한 겁니다.”

하지만 록키 랜섬웨어에 걸렸을 때 피해자들이 돈을 넙죽넙죽 내주는 것만이 이러한 변화의 엔진이 되는 것은 아니다. “기존 멀웨어를 아주 살짝만 바꿔줘도 많은 탐지 솔루션을 피해갈 수 있습니다. 그래서 록키가 아니더라도 멀웨어 제작자들은 작은 변화를 줘서 새로운 변종을 자주 만듭니다. 멀웨어 세상에서 재활용은 흔한 일이죠. 살짝만 바꿔도 방어 시스템이 무용지물이 된다는 걸 잘 알고 있는 것입니다. 록키도 악성 페이로드는 그대로인데 배포 방식만 살짝 바꾸니 비상이 걸리는 겁니다.”

피시미의 그리핀은 “이번에 발견된 록키를 ‘변종’이록까지 불러도 되는지 잘 모르겠다”는 입장이다. 페이로드가 그대로이기 때문이다. “예전 그대로의 랜섬웨어일 뿐입니다. 도착하는 경로만 살짝 바뀐 정도입니다. 이걸 가지고 록키 변종이 나타났다고 하면 엉뚱한 곳에 자원을 투자하게 됩니다.”

피론티도 이에 동의한다. “이번 공격의 경우, 록키 범죄자들이 첨부파일을 활용했다는 것에 주목해야 합니다. 아비라에서 자체적으로 연구했을 때도 일반 사용자가 링크를 클릭할 확률보다 첨부파일을 열어볼 확률이 더 높다고 나온 적이 있습니다. 랜섬웨어 공격자들도 이 점을 알았나 봅니다.”

수상한 링크를 클릭하지 말라는 경고는 그 동안 숱하게 일반 사용자들에게 전달됐다. 피론티는 “그러나 첨부파일에 대한 경고는 그 정도로 빈번하게 않았었다”고 말한다. “업무상 첨부파일을 끊임없이 주고받아야 하는 사람들도 정말 많습니다. 이런 사람들에게 첨부파일을 열지 말라고 한들 그 메시지가 이해되겠습니까? 첨부파일을 일반 사용자들이 함부로 열지 않게 하기 위해서는 뭔가 다른 조치가 필요합니다.”

또 그리핀은 “범죄의 업그레이드가 반드시 ‘고급화’만을 말하지 않는 것에도 주목해야 한다”고 짚는다. “가끔은 예전 테크닉을 다시 사용하기도 합니다. 기술적으로 향상되는 것만 예상했다가 ‘다운그레이드’에 허를 찔리는 경우가 많죠. 멀웨어 공격자들은 구질 변화를 자유롭게 꾀하는 능력 있는 투수와 같습니다.”

한편 이번에 발견된 록키는 마이크로소프트의 이동 자료 교환(Dynamic Data Exchange, DDE)이라는 프로토콜을 악용한 것으로 나타났다. 팬시 베어(Fancy Bear)라는 러시아 해킹 그룹 역시 DDE를 악용하는 수법으로 멀웨어를 퍼트린 정황이 이번 주 드러난 바 있다. 이러한 공격을 막기 위해서는 DDE를 비활성화시켜야 한다. 이는 레지스트리 생성 및 설정을 통해 가능해진다.

[국제부 문가용 기자(globoan@boannews.com)]

페이로드는 그대로...사용자들의 첨부파일 경각심 생각보다 낮아

[보안뉴스 문가용 기자] 록키(Locky) 랜섬웨어가 한 번 더 진화했다. 현재 이 버전의 록키는 MS 워드나 리브레 오피스 문서로 위장한 악성 첨부파일 형태로 돌아다니고 있다. 보안 업체 아비라(Avira)의 연구원들이 발견했으며, 또 다른 업체 피시미(PhishMe)가 지난 10월 발견한 때와 마찬가지로 .asasin이란 확장자를 파일에 붙인다.

차이점이 있다면 첨부파일을 열 때 다음과 같은 안내 메시지가 화면에 나온다는 것이다. 해당 문서는 ‘보안 문서’이므로 열려면 사람의 추가 조치가 필요하다는 내용이다. 그러면서 가운데 이미지를 더블클릭해야만 한다고 안내한다.

[이미지 = Avira]

이 이미지를 더블클릭할 경우 여러 프롬프트 화면에 나오는데, 결국 이를 쭉 따라가다 보면 시스템 내 파일들이 암호화된다. 협박편지 내용이 담긴 파일들이 디스크 내에 작성되기도 한다. 아비라의 연구원들이 분석한 결과 이 이미지는 LNK 파일과 연결되어 있었다. 원래 LNK는 윈도우 바로가기에 부착되는 확장자이다. 이 LNK 파일의 기능은 파워쉘 스크립트를 다운로드 받아 실행하는 것이다.

이 파워쉘 스크립트가 실행되면 인터넷을 통해 또 다른 윈도우 실행파일이 다운로드 된다. 이 실행파일에는 여러 코드 난독화 기술이 덧입혀져 있어 피해자 스스로 시스템을 복원시킨다거나 분석가가 랜섬웨어를 분석하기 힘들다.

이 새 록키 랜섬웨어는 피해자의 기기에 장착되는 순간부터 OS 정보를 수집해 암호화시킨 후 C&C 서버로 전송한다. C&C 서버는 암호화키를 되돌려 보내준다. 피시미의 멀웨어 분석가인 브렌든 그리핀(Brendan Griffin)은 “록키 랜섬웨어는 끊임없이 변하는 랜섬웨어 중 하나”라고 말한다. “그런데 록키 랜섬웨어 자체는 크게 변하지 않습니다. 다만 배포 방식이 정말 다양하게 바뀝니다.”

랜섬웨어는 어느 덧 사회적 문제로 떠오르고 있다. 랜섬웨어를 이토록 유명하게 만든 것 중 하나가 바로 이 록키다. 네트워크 보안 업체 IP 아키텍츠(IP Architects)의 회장인 존 피론티(John Pironti)는 록키에 대해 “꾸준히 높은 인기를 구가하고 있는 멀웨어”라고 말한다. “그 비결은 시대와 상황에 맞는 쉼 없는 변화와 적응력이죠. 돈을 잘 버니까 이런 변화도 가능한 겁니다.”

하지만 록키 랜섬웨어에 걸렸을 때 피해자들이 돈을 넙죽넙죽 내주는 것만이 이러한 변화의 엔진이 되는 것은 아니다. “기존 멀웨어를 아주 살짝만 바꿔줘도 많은 탐지 솔루션을 피해갈 수 있습니다. 그래서 록키가 아니더라도 멀웨어 제작자들은 작은 변화를 줘서 새로운 변종을 자주 만듭니다. 멀웨어 세상에서 재활용은 흔한 일이죠. 살짝만 바꿔도 방어 시스템이 무용지물이 된다는 걸 잘 알고 있는 것입니다. 록키도 악성 페이로드는 그대로인데 배포 방식만 살짝 바꾸니 비상이 걸리는 겁니다.”

피시미의 그리핀은 “이번에 발견된 록키를 ‘변종’이록까지 불러도 되는지 잘 모르겠다”는 입장이다. 페이로드가 그대로이기 때문이다. “예전 그대로의 랜섬웨어일 뿐입니다. 도착하는 경로만 살짝 바뀐 정도입니다. 이걸 가지고 록키 변종이 나타났다고 하면 엉뚱한 곳에 자원을 투자하게 됩니다.”

피론티도 이에 동의한다. “이번 공격의 경우, 록키 범죄자들이 첨부파일을 활용했다는 것에 주목해야 합니다. 아비라에서 자체적으로 연구했을 때도 일반 사용자가 링크를 클릭할 확률보다 첨부파일을 열어볼 확률이 더 높다고 나온 적이 있습니다. 랜섬웨어 공격자들도 이 점을 알았나 봅니다.”

수상한 링크를 클릭하지 말라는 경고는 그 동안 숱하게 일반 사용자들에게 전달됐다. 피론티는 “그러나 첨부파일에 대한 경고는 그 정도로 빈번하게 않았었다”고 말한다. “업무상 첨부파일을 끊임없이 주고받아야 하는 사람들도 정말 많습니다. 이런 사람들에게 첨부파일을 열지 말라고 한들 그 메시지가 이해되겠습니까? 첨부파일을 일반 사용자들이 함부로 열지 않게 하기 위해서는 뭔가 다른 조치가 필요합니다.”

또 그리핀은 “범죄의 업그레이드가 반드시 ‘고급화’만을 말하지 않는 것에도 주목해야 한다”고 짚는다. “가끔은 예전 테크닉을 다시 사용하기도 합니다. 기술적으로 향상되는 것만 예상했다가 ‘다운그레이드’에 허를 찔리는 경우가 많죠. 멀웨어 공격자들은 구질 변화를 자유롭게 꾀하는 능력 있는 투수와 같습니다.”

한편 이번에 발견된 록키는 마이크로소프트의 이동 자료 교환(Dynamic Data Exchange, DDE)이라는 프로토콜을 악용한 것으로 나타났다. 팬시 베어(Fancy Bear)라는 러시아 해킹 그룹 역시 DDE를 악용하는 수법으로 멀웨어를 퍼트린 정황이 이번 주 드러난 바 있다. 이러한 공격을 막기 위해서는 DDE를 비활성화시켜야 한다. 이는 레지스트리 생성 및 설정을 통해 가능해진다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)