GlobeImposter와 Onion3Cry 랜섬웨어 유포...이용자 감염 주의

VPN과 웹세션에 사용된 암호화 키 복구할 수 있는 DUHK 공격 발생

신규 악성코드 증가...감염된 PC의 공인 IP는 약 719건

[보안뉴스 김경애 기자] 한국 사용자를 타깃으로 한 마이랜섬 랜섬웨어에서부터GlobeImposter, 매트릭스에 이르기까지 각종 랜섬웨어가 유포되며 한 주간 기승을 부렸다. 신규 악성코드와 C&C 서버 역시 증가한 것으로 분석돼 이번 주말에도 악성코드 감염에 주의해야 할 것으로 보인다.

GlobeImposter 랜섬웨어 주의

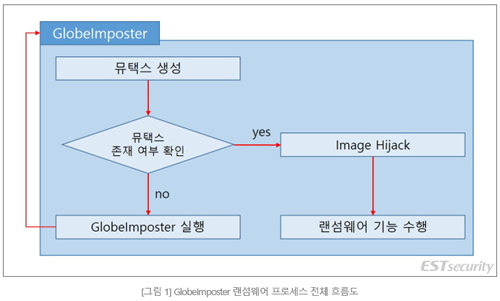

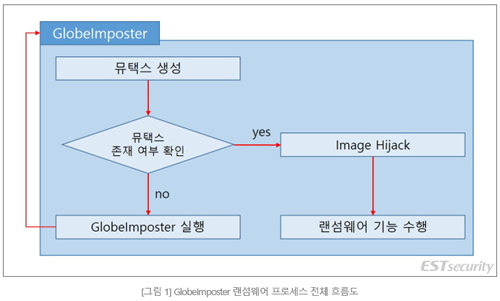

지난 27일 GlobeImposter 랜섬웨어가 발견됐다. 해당 랜섬웨어는 주로 스팸 메일을 통해 유입되는 것으로 추정되며, 다양한 변종들이 지속적으로 등장하고 있다.

이스트시큐리티에 따르면 GlobeImposter 랜섬웨어는 사용자의 중요파일을 암호화한 뒤 데이터 복호화의 대가로 비트코인 결제를 요구하는 악성코드라며 악성코드에 감염되면 특정 경로의 파일들을 제외하고 확장자에 관계없이 모두 암호화시키는 것으로 드러났다. 또한, 완벽한 암호화를 위해 현재 작성 중인 문서까지 타깃으로 하는 치밀함까지 보인다고 분석했다.

암호화된 파일은 ‘.707’확장자로 변경된다. 뿐만 아니라 GlobeImposter 랜섬웨어 외에도 암호화된 파일의 확장자를 ‘.707’이 아닌 다양한 문자열로 변경시키는 다수의 변종들이 유포되고 있다.

암호화 키 복구할 수 있는 DUHK 공격 발생

지난 25일에는 VPN이나 웹 세션에서 사용된 암호화 키를 복구할 수 있는 DUHK 공격이 발견 됐다.

DUHK는 KRACK 와이파이 공격, ROCA 인수분해 공격에 이어 이번 달 보고된 세 번째 암호화 관련 취약점이다.

이스트시큐리티에 따르면 해당 취약점은 하드코딩 된 시드 키와 함께 ANSI X9.31 RNG(오래 된 슈도 난수 생성 알고리즘)을 사용하는 Fortinet, Cisco, TechGuard 등 보안 벤더들 수십 여개의 제품에 영향을 미치는 것으로 확인됐다.

일부 제조사들이 이 ‘비밀스러운’ 시드 값을 제품의 소스코드에 하드코딩해 펌웨어 리버스 엔지니어링에 취약한 것으로 나타났다.

‘상태 복구 공격’인 DUHK 공격은, 이미 시드값을 알고 있는 중간자 위치의 공격자들이 아웃풋을 이용해 현재 상태 값을 복구해 내도록 허용한다.

이 두 값을 모두 사용할 수 있을 경우, 공격자는 암호화 키를 산출해낼 수 있기 때문에 기밀 비즈니스 데이터, 로그인 크리덴셜, 신용카드 데이터를 포함한 다양한 기밀 정보들을 포함한 암호화 된 데이터를 복구해낼 수 있다.

.jpg)

신규 악성코드 활동 ‘기승’

한 주간 새로운 악성코드들이 기승을 부린 것으로 나타났다. 24일 빛스캔에 따르면 신규 악성코드 유포 활동이 지속적으로 발견되고 있다며 주의를 당부했다. 이어 CK Exploit Kit (v4.13) 활동과 신규 경유지, C&C 서버가 지속적으로 탐지되고 있는 것으로 분석됐다. 이외에도 유해사이트가 약 160만여건으로 증가했으며, 감염된 PC의 공인 IP는 약 7백여건으로 집계됐다.

이와 관련 빛스캔 측은 “지난 23일에만 719건이 업데이트됐고, 전체 감염기록(중복 제외)은 433만여건으로 확인됐다”고 분석했다.

Onion3Cry 랜섬웨어 발견

23일에는 사용자 PC에 중요 파일을 암호화하는 ‘Onion3Cry’ 랜섬웨어가 발견되기도 했다. 이 랜섬웨어는 악성 동작으로 드롭퍼와 파일을 암호화한 뒤 금전을 요구한다.

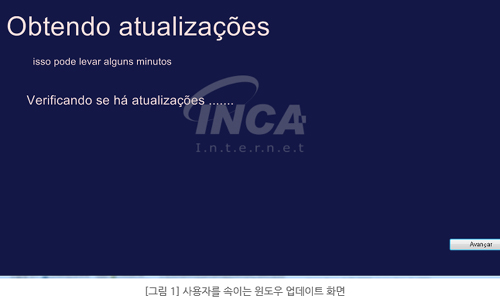

잉카인터넷에 측은 “이번 랜섬웨어는 스팸 메일을 통해 불특정 다수를 대상으로 유포되는 것으로 추정된다”며 “해당 숙주 파일을 실행하면 자동 실행 등록을 위해 시작 프로그램에 파일을 생성하는 것을 확인할 수 있다. 이는 재부팅 후 윈도우 로그인 할 때마다 파일 암호화와 랜섬노트 팝업창을 발생시키기 위한 것”이라고 설명했다.

해당 랜섬웨어는 파일을 찾아 암호화하고, 원본 파일명에 .onion3cry-open-DECRYPTMYFILES 확장자를 덧붙인다. 이에 랜섬웨어에 감염되지 않도록 백신과 OS, 사용 소프트웨어와 프로그램은 항상 업데이트해 최신 버전 상태를 유지하고, 출처가 불분명한 메일은 클릭하지 않도록 주의해야 한다. 특히, 중요 파일의 경우 인터넷과 연결되지 않도록 별도의 외장하드에 저장하는 것이 바람직하다.

[김경애 기자(boan3@boannews.com)]

VPN과 웹세션에 사용된 암호화 키 복구할 수 있는 DUHK 공격 발생

신규 악성코드 증가...감염된 PC의 공인 IP는 약 719건

[보안뉴스 김경애 기자] 한국 사용자를 타깃으로 한 마이랜섬 랜섬웨어에서부터GlobeImposter, 매트릭스에 이르기까지 각종 랜섬웨어가 유포되며 한 주간 기승을 부렸다. 신규 악성코드와 C&C 서버 역시 증가한 것으로 분석돼 이번 주말에도 악성코드 감염에 주의해야 할 것으로 보인다.

[이미지=이스트시큐리티 블로그]

GlobeImposter 랜섬웨어 주의

지난 27일 GlobeImposter 랜섬웨어가 발견됐다. 해당 랜섬웨어는 주로 스팸 메일을 통해 유입되는 것으로 추정되며, 다양한 변종들이 지속적으로 등장하고 있다.

이스트시큐리티에 따르면 GlobeImposter 랜섬웨어는 사용자의 중요파일을 암호화한 뒤 데이터 복호화의 대가로 비트코인 결제를 요구하는 악성코드라며 악성코드에 감염되면 특정 경로의 파일들을 제외하고 확장자에 관계없이 모두 암호화시키는 것으로 드러났다. 또한, 완벽한 암호화를 위해 현재 작성 중인 문서까지 타깃으로 하는 치밀함까지 보인다고 분석했다.

암호화된 파일은 ‘.707’확장자로 변경된다. 뿐만 아니라 GlobeImposter 랜섬웨어 외에도 암호화된 파일의 확장자를 ‘.707’이 아닌 다양한 문자열로 변경시키는 다수의 변종들이 유포되고 있다.

암호화 키 복구할 수 있는 DUHK 공격 발생

지난 25일에는 VPN이나 웹 세션에서 사용된 암호화 키를 복구할 수 있는 DUHK 공격이 발견 됐다.

DUHK는 KRACK 와이파이 공격, ROCA 인수분해 공격에 이어 이번 달 보고된 세 번째 암호화 관련 취약점이다.

이스트시큐리티에 따르면 해당 취약점은 하드코딩 된 시드 키와 함께 ANSI X9.31 RNG(오래 된 슈도 난수 생성 알고리즘)을 사용하는 Fortinet, Cisco, TechGuard 등 보안 벤더들 수십 여개의 제품에 영향을 미치는 것으로 확인됐다.

일부 제조사들이 이 ‘비밀스러운’ 시드 값을 제품의 소스코드에 하드코딩해 펌웨어 리버스 엔지니어링에 취약한 것으로 나타났다.

‘상태 복구 공격’인 DUHK 공격은, 이미 시드값을 알고 있는 중간자 위치의 공격자들이 아웃풋을 이용해 현재 상태 값을 복구해 내도록 허용한다.

이 두 값을 모두 사용할 수 있을 경우, 공격자는 암호화 키를 산출해낼 수 있기 때문에 기밀 비즈니스 데이터, 로그인 크리덴셜, 신용카드 데이터를 포함한 다양한 기밀 정보들을 포함한 암호화 된 데이터를 복구해낼 수 있다.

.jpg)

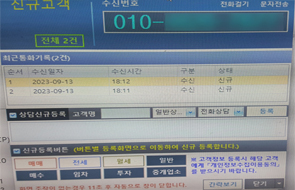

[이미지=빛스캔]

신규 악성코드 활동 ‘기승’

한 주간 새로운 악성코드들이 기승을 부린 것으로 나타났다. 24일 빛스캔에 따르면 신규 악성코드 유포 활동이 지속적으로 발견되고 있다며 주의를 당부했다. 이어 CK Exploit Kit (v4.13) 활동과 신규 경유지, C&C 서버가 지속적으로 탐지되고 있는 것으로 분석됐다. 이외에도 유해사이트가 약 160만여건으로 증가했으며, 감염된 PC의 공인 IP는 약 7백여건으로 집계됐다.

이와 관련 빛스캔 측은 “지난 23일에만 719건이 업데이트됐고, 전체 감염기록(중복 제외)은 433만여건으로 확인됐다”고 분석했다.

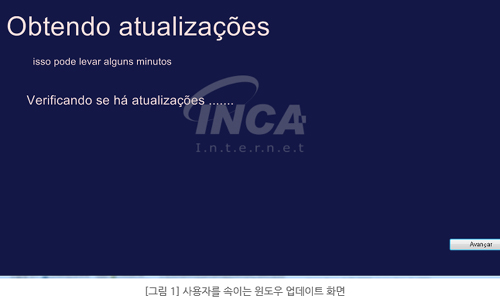

[이미지=잉카인터넷 블로그]

Onion3Cry 랜섬웨어 발견

23일에는 사용자 PC에 중요 파일을 암호화하는 ‘Onion3Cry’ 랜섬웨어가 발견되기도 했다. 이 랜섬웨어는 악성 동작으로 드롭퍼와 파일을 암호화한 뒤 금전을 요구한다.

잉카인터넷에 측은 “이번 랜섬웨어는 스팸 메일을 통해 불특정 다수를 대상으로 유포되는 것으로 추정된다”며 “해당 숙주 파일을 실행하면 자동 실행 등록을 위해 시작 프로그램에 파일을 생성하는 것을 확인할 수 있다. 이는 재부팅 후 윈도우 로그인 할 때마다 파일 암호화와 랜섬노트 팝업창을 발생시키기 위한 것”이라고 설명했다.

해당 랜섬웨어는 파일을 찾아 암호화하고, 원본 파일명에 .onion3cry-open-DECRYPTMYFILES 확장자를 덧붙인다. 이에 랜섬웨어에 감염되지 않도록 백신과 OS, 사용 소프트웨어와 프로그램은 항상 업데이트해 최신 버전 상태를 유지하고, 출처가 불분명한 메일은 클릭하지 않도록 주의해야 한다. 특히, 중요 파일의 경우 인터넷과 연결되지 않도록 별도의 외장하드에 저장하는 것이 바람직하다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-11-27]

[2024-11-27] .jpg)

.jpg)

.jpg)

.jpg)