전세계 강타한 워너크라이 랜섬웨어, 국내 21곳 감염돼 피해 입어

피해 입은 기관·기업 공통점...시스템 SMB 활성화, 3월 발표 MS 보안패치 미적용

[보안뉴스 김경애 기자] 지난 5월 전 세계 150여개국에서 최소 30만대 이상이 컴퓨터 시스템을 감염시킨 워너크라이(WannaCry) 랜섬웨어가 국내에도 상륙해 총 21곳이 감염됐다. 그러나 이번 피해현황 발표는 신고된 사고를 바탕으로 집계한 것으로 실제 피해는 더 컸을 것으로 보인다. 워너크라이에 감염된 곳은 모두 동일한 취약점과 업데이트를 하지 않은 것으로 조사돼 취약점 관리와 보안 패치의 중요성이 다시금 대두되고 있다.

국내에서 워너크라이 랜섬웨어에 감염된 곳은 ①OO대학교병원(의료) 5.13 08:18 ②OO약품(의료) 5.13 15:53 ③OO자동차(교통) 5.13 16:11 ④OO교회(종교) 5.13 17:57 ⑤OO(통신) 5.13 19:35 ⑥OO정형외과(의료) 5.14 12:53 ⑦OO방송(방송) 5.14 17:47 ⑧OO대학교 OO실험실(교육) 5.14 19:16 ⑨OO영화(미디어) 5.15 12:15 ⑩주식회사OO(식음료) 5.15 13:47 ⑪OO시대중교통과(교통,공공) 5.15 12:24 ⑫OO장애인종합복지관(복지) 5.15 14:09 ⑬OO(통신) 5.15 14:10 ⑭OO파인더(유통) 5.16 09:11 ⑮OO(쇼핑몰) 5.16 16:30 ⑯OO대학교(교육) 5.16 18:38 ⑰㈜OO사(출판) 5.18 09:39 ⑱OO공과대학교(교육) 5.18 11:04 ⑲(사)한국OO학회(학회) 5.18 15:14 ⑳OO쇼핑몰(쇼핑몰) 5.18 15:17 ㉑국제OO대학교(교육) 5.21 12:21 등 총 21곳으로 드러났다.

신고된 사고현황을 살펴보면, 워너크라이 랜섬웨어로 인해 피해를 입은 시스템은 윈도우즈 서버 2008, 윈도우즈 7 및 윈도우즈 XP 운영체제였던 것으로 확인됐다. 또한, 각 시스템들은 공통적으로 SMB가 활성화됐으며, MS에서 지난 3월 발표한 보안패치가 제대로 이뤄지지 않았다.

한국인터넷진흥원(KISA)에 따르면 국내의 랜섬웨어에 감염된 피해 시스템들은 모두 SMB(포트번호 445) 서비스를 실행하고 있었고, SMB 취약점 보안 업데이트를 적용하지 않았다. 이와 함께 감염된 시스템은 SMB 취약점으로 악성코드가 설치돼 실행됐으며, 악성코드(mssecsvc.exe, tasksche.exe)가 윈도우 서비스로 등록돼 있었던 것으로 드러났다. 또한, 감염된 시스템에서 mssecsvc.exe 악성코드가 자신의 네트워크에 있는 타 시스템에 대한 취약점 스캔 시도도 확인됐다.

워너크라이 공격의 구성요소는 익스플로잇 킷, 랜섬웨어 확산용 악성코드, 추가 악성코드 생성, 토르 네트워크 접속과 암·복호화에 필요한 악성코드 및 랜섬노트, 언어설정, 공개키 파일 등이었다.

KISA에서 지난 5월 13일 경 분석한 워너크라이 감염 시스템들에서는 mssecsve.exe, tasksche.exe 파일 이외에 43종 파일 등이 파일들이 발견됐다. mssecsve.exe 파일은 워너크라이 메인 악성코드 취약점 스캔 및 전파와 암호화 악성코드를 설치하고 실행한다. 또한, tasksche.exe 파일은 파일 암호화 악성코드다. 43종 파일은 피해 시스템의 암호화와 관련해 공개키 및 비트코인, Tor 네트워크 설정파일, 악성코드 감염 관련 안내문구 등을 저장한다.

랜섬웨어 악성코드(mssecsvc.exe)는 내부망을 대상으로 하는 공격과 외부망을 대상으로 하는 공격 2가지로 나누어진 것으로 분석됐다.

내부망에서는 감염 시스템 IP와 NetMask 정보를 이용해 동일 대역에 위치한 공격 대상 IP에 대해 순차적으로 공격을 진행한다. 이후, 랜덤한 공인 IP 대역을 생성한 후 외부로 취약점 공격을 진행한다. 이러한 공격 형태는 과거 SKB DNS DDoS(2014년 12월) 당시 Dalloz 리눅스 웜과 KT DDoS(2016년 9월), 미라이(Mirai) 악성코드의 주변 전파 방식과 유사한 특징을 가진다는 게 KISA 측의 설명이다.

감염된 시스템에는 감염을 확산시키기 위해 악성행위가 진행되는 동시에 네트워크 단에서는 SMB 취약점이 있는지 스캔한 후 랜섬웨어를 전파한다. 공격 대상 시스템에 SMB(445 포트) 취약점이 존재하는 경우 공격 코드를 주입한다. mssecsvc.exe는 자신이 생성한 ‘taskse.exe’ 파일을 통해 관리자 권한을 획득하고 랜섬웨어 악성코드를 실행시키는 단계를 거쳤다.

랜섬웨어에 감염 예방을 위해 KISA는 다음과 같은 대국민 행동 지침을 안내했다.

첫째, 랜선을 뽑고, 와이파이 끄기 끈다.

둘째, PC 전원을 켜고, PC 보안설정을 변경해야 한다. 보안설정은 Windows 방화벽 설정 변경에서 파일공유(SMB) 기능을 차단하면 된다.

셋째, PC 인터넷 재 연결 후, 윈도우 운영체제를 최신 업데이트로 실행해야 한다. 특히, 최신 패치를 적용하지 않은 윈도우 운영체제 시스템(PC, 서버, ATM, PoS 등)과 윈도우 XP, 7, 8, 8.1, 10, Server 2003, 2008, 2012, 2016 운영체제 사용자는 변종이 지속적으로 출현되고 있어 신속하게 운영체제를 업데이트해야 한다.

Windows 보안업데이트 완료 후에는 파일 공유 기능 재사용을 위해 Window 방화벽에서 SMB 차단 설정을 해제해야 한다. 차단 설정 방법은 [제어판] ▷ [시스템 및 보안] ▷ [Windows 방화벽] ▷ [고급 설정] 2) [인바운드 규칙] ▷ [SMB 차단] ▷ [우클릭 후 삭제, 예(Y)] ▷ [재부팅]을 하면 된다.

[김경애 기자(boan3@boannews.com)]

피해 입은 기관·기업 공통점...시스템 SMB 활성화, 3월 발표 MS 보안패치 미적용

[보안뉴스 김경애 기자] 지난 5월 전 세계 150여개국에서 최소 30만대 이상이 컴퓨터 시스템을 감염시킨 워너크라이(WannaCry) 랜섬웨어가 국내에도 상륙해 총 21곳이 감염됐다. 그러나 이번 피해현황 발표는 신고된 사고를 바탕으로 집계한 것으로 실제 피해는 더 컸을 것으로 보인다. 워너크라이에 감염된 곳은 모두 동일한 취약점과 업데이트를 하지 않은 것으로 조사돼 취약점 관리와 보안 패치의 중요성이 다시금 대두되고 있다.

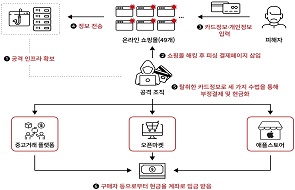

[이미지=한국인터넷진흥원]

국내에서 워너크라이 랜섬웨어에 감염된 곳은 ①OO대학교병원(의료) 5.13 08:18 ②OO약품(의료) 5.13 15:53 ③OO자동차(교통) 5.13 16:11 ④OO교회(종교) 5.13 17:57 ⑤OO(통신) 5.13 19:35 ⑥OO정형외과(의료) 5.14 12:53 ⑦OO방송(방송) 5.14 17:47 ⑧OO대학교 OO실험실(교육) 5.14 19:16 ⑨OO영화(미디어) 5.15 12:15 ⑩주식회사OO(식음료) 5.15 13:47 ⑪OO시대중교통과(교통,공공) 5.15 12:24 ⑫OO장애인종합복지관(복지) 5.15 14:09 ⑬OO(통신) 5.15 14:10 ⑭OO파인더(유통) 5.16 09:11 ⑮OO(쇼핑몰) 5.16 16:30 ⑯OO대학교(교육) 5.16 18:38 ⑰㈜OO사(출판) 5.18 09:39 ⑱OO공과대학교(교육) 5.18 11:04 ⑲(사)한국OO학회(학회) 5.18 15:14 ⑳OO쇼핑몰(쇼핑몰) 5.18 15:17 ㉑국제OO대학교(교육) 5.21 12:21 등 총 21곳으로 드러났다.

신고된 사고현황을 살펴보면, 워너크라이 랜섬웨어로 인해 피해를 입은 시스템은 윈도우즈 서버 2008, 윈도우즈 7 및 윈도우즈 XP 운영체제였던 것으로 확인됐다. 또한, 각 시스템들은 공통적으로 SMB가 활성화됐으며, MS에서 지난 3월 발표한 보안패치가 제대로 이뤄지지 않았다.

한국인터넷진흥원(KISA)에 따르면 국내의 랜섬웨어에 감염된 피해 시스템들은 모두 SMB(포트번호 445) 서비스를 실행하고 있었고, SMB 취약점 보안 업데이트를 적용하지 않았다. 이와 함께 감염된 시스템은 SMB 취약점으로 악성코드가 설치돼 실행됐으며, 악성코드(mssecsvc.exe, tasksche.exe)가 윈도우 서비스로 등록돼 있었던 것으로 드러났다. 또한, 감염된 시스템에서 mssecsvc.exe 악성코드가 자신의 네트워크에 있는 타 시스템에 대한 취약점 스캔 시도도 확인됐다.

워너크라이 공격의 구성요소는 익스플로잇 킷, 랜섬웨어 확산용 악성코드, 추가 악성코드 생성, 토르 네트워크 접속과 암·복호화에 필요한 악성코드 및 랜섬노트, 언어설정, 공개키 파일 등이었다.

KISA에서 지난 5월 13일 경 분석한 워너크라이 감염 시스템들에서는 mssecsve.exe, tasksche.exe 파일 이외에 43종 파일 등이 파일들이 발견됐다. mssecsve.exe 파일은 워너크라이 메인 악성코드 취약점 스캔 및 전파와 암호화 악성코드를 설치하고 실행한다. 또한, tasksche.exe 파일은 파일 암호화 악성코드다. 43종 파일은 피해 시스템의 암호화와 관련해 공개키 및 비트코인, Tor 네트워크 설정파일, 악성코드 감염 관련 안내문구 등을 저장한다.

랜섬웨어 악성코드(mssecsvc.exe)는 내부망을 대상으로 하는 공격과 외부망을 대상으로 하는 공격 2가지로 나누어진 것으로 분석됐다.

내부망에서는 감염 시스템 IP와 NetMask 정보를 이용해 동일 대역에 위치한 공격 대상 IP에 대해 순차적으로 공격을 진행한다. 이후, 랜덤한 공인 IP 대역을 생성한 후 외부로 취약점 공격을 진행한다. 이러한 공격 형태는 과거 SKB DNS DDoS(2014년 12월) 당시 Dalloz 리눅스 웜과 KT DDoS(2016년 9월), 미라이(Mirai) 악성코드의 주변 전파 방식과 유사한 특징을 가진다는 게 KISA 측의 설명이다.

감염된 시스템에는 감염을 확산시키기 위해 악성행위가 진행되는 동시에 네트워크 단에서는 SMB 취약점이 있는지 스캔한 후 랜섬웨어를 전파한다. 공격 대상 시스템에 SMB(445 포트) 취약점이 존재하는 경우 공격 코드를 주입한다. mssecsvc.exe는 자신이 생성한 ‘taskse.exe’ 파일을 통해 관리자 권한을 획득하고 랜섬웨어 악성코드를 실행시키는 단계를 거쳤다.

랜섬웨어에 감염 예방을 위해 KISA는 다음과 같은 대국민 행동 지침을 안내했다.

첫째, 랜선을 뽑고, 와이파이 끄기 끈다.

둘째, PC 전원을 켜고, PC 보안설정을 변경해야 한다. 보안설정은 Windows 방화벽 설정 변경에서 파일공유(SMB) 기능을 차단하면 된다.

셋째, PC 인터넷 재 연결 후, 윈도우 운영체제를 최신 업데이트로 실행해야 한다. 특히, 최신 패치를 적용하지 않은 윈도우 운영체제 시스템(PC, 서버, ATM, PoS 등)과 윈도우 XP, 7, 8, 8.1, 10, Server 2003, 2008, 2012, 2016 운영체제 사용자는 변종이 지속적으로 출현되고 있어 신속하게 운영체제를 업데이트해야 한다.

Windows 보안업데이트 완료 후에는 파일 공유 기능 재사용을 위해 Window 방화벽에서 SMB 차단 설정을 해제해야 한다. 차단 설정 방법은 [제어판] ▷ [시스템 및 보안] ▷ [Windows 방화벽] ▷ [고급 설정] 2) [인바운드 규칙] ▷ [SMB 차단] ▷ [우클릭 후 삭제, 예(Y)] ▷ [재부팅]을 하면 된다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)