멀웨어 감염, DNS 방식으로 진화...90% 이상 DNS 이용

DNS 정보, 다각적인 보안 아키텍처에 통합해 가시성 확보해야

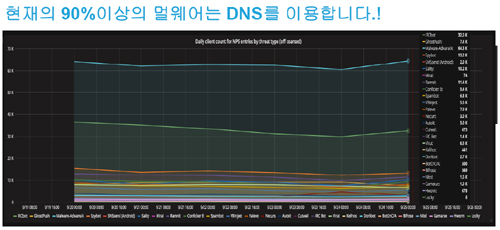

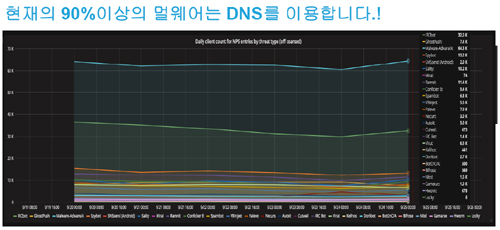

[보안뉴스 김경애 기자] 멀웨어는 DNS를 이용하여 사용자의 PC를 감염시킨다. 감염된 호스트에 멀웨어를 다운로드할 때도, 해커가 필요한 정보를 탈취할 때도, C&C(명령제어) 서버와 통신할 때도 모두 DNS가 이용된다. 그러다 보니 현재 90% 이상의 멀웨어가 DNS를 이용하는 것으로 분석됐다.

노미넘 코리아 박준우 부장은 “하루 500만개의 신규 도메인이 발견되고, 약 47% 이상의 악성 쿼리 패킷이 증가하고 있으며, 약 18% 이상의 악성 도메인이 증가하고 있다”고 밝혔다. 이는 그만큼 DNS를 이용한 공격이 많다는 반증이기도 한다.

특히, 아마존 이메일을 가장한 공격사례의 경우 피해자가 이메일을 클릭하면 다른 사이트로 넘어가게 한 뒤, 공격자가 소프트웨어를 설치하거나 비밀번호, 전화번호, 신용카드정보와 같은 개인정보를 탈취하는 방법이 주로 사용된다.

이 같은 수법으로 사용자를 속이는 공격 패턴이 급증하고 있으며, 기존 봇넷과 C&C서버 고정 IP를 사용하던 방식에서 진화해 DNS를 이용하는 방식으로 피해자들을 노리고 있다.

특히, 공격자들은 단일 도메인과 IP는 쉽게 추적되는 것을 알고 새로운 방식인 C&C 서버와 매핑된 임의의 도메인이 블랙리스트에 등록되면, 곧바로 매일 생성되는 도메인들 중 하나를 이용하여 재등록하는 수법을 이용한다.

C&C 서버는 IP 통신을 시작으로, Fast Flux를 거쳐 DGA(Domain Generation Algorithm)를 사용하는 단계까지 진화했다. 현재 C&C 서버는 Fast Flux와 DGA 기법을 합친 형태로 진화하고 있다. 이렇게 진화하는 해커들의 공격은 분석과 추적이 매우 어렵다.

이와 관련 박준우 부장은 “DGA는 멀웨어, 봇의 종류에 따라 고유한 schema를 사용하며, DGA별로 집단 구성체를 만들어 데이터베이스화 할 수 있다”며 “DNS 데이터를 사용해 준비단계에서 악의적인 도메인을 차단하거나 침입단계에서 피싱을 줄이거나 멀웨어와 C&C 서버간의 통신을 차단할 수 있다”고 설명했다.

이어 박 부장은 “보안 실무자가 Cyberattack Ladder에 따라 공격자의 관점을 이해하고 공격자가 사용하는 방법이나 공격하는 법을 이해하는 것이 중요하다”며 “DNS는 인터넷의 주요부분에 대해서 수준 높은 가시성을 제공하기 때문에 DNS 정보를 다각적인 보안 아키텍처에 통합해 가시성을 확보할 수 있다”고 말했다.

[김경애 기자(boan3@boannews.com)]

DNS 정보, 다각적인 보안 아키텍처에 통합해 가시성 확보해야

[보안뉴스 김경애 기자] 멀웨어는 DNS를 이용하여 사용자의 PC를 감염시킨다. 감염된 호스트에 멀웨어를 다운로드할 때도, 해커가 필요한 정보를 탈취할 때도, C&C(명령제어) 서버와 통신할 때도 모두 DNS가 이용된다. 그러다 보니 현재 90% 이상의 멀웨어가 DNS를 이용하는 것으로 분석됐다.

[이미지=노미넘]

노미넘 코리아 박준우 부장은 “하루 500만개의 신규 도메인이 발견되고, 약 47% 이상의 악성 쿼리 패킷이 증가하고 있으며, 약 18% 이상의 악성 도메인이 증가하고 있다”고 밝혔다. 이는 그만큼 DNS를 이용한 공격이 많다는 반증이기도 한다.

특히, 아마존 이메일을 가장한 공격사례의 경우 피해자가 이메일을 클릭하면 다른 사이트로 넘어가게 한 뒤, 공격자가 소프트웨어를 설치하거나 비밀번호, 전화번호, 신용카드정보와 같은 개인정보를 탈취하는 방법이 주로 사용된다.

이 같은 수법으로 사용자를 속이는 공격 패턴이 급증하고 있으며, 기존 봇넷과 C&C서버 고정 IP를 사용하던 방식에서 진화해 DNS를 이용하는 방식으로 피해자들을 노리고 있다.

특히, 공격자들은 단일 도메인과 IP는 쉽게 추적되는 것을 알고 새로운 방식인 C&C 서버와 매핑된 임의의 도메인이 블랙리스트에 등록되면, 곧바로 매일 생성되는 도메인들 중 하나를 이용하여 재등록하는 수법을 이용한다.

C&C 서버는 IP 통신을 시작으로, Fast Flux를 거쳐 DGA(Domain Generation Algorithm)를 사용하는 단계까지 진화했다. 현재 C&C 서버는 Fast Flux와 DGA 기법을 합친 형태로 진화하고 있다. 이렇게 진화하는 해커들의 공격은 분석과 추적이 매우 어렵다.

이와 관련 박준우 부장은 “DGA는 멀웨어, 봇의 종류에 따라 고유한 schema를 사용하며, DGA별로 집단 구성체를 만들어 데이터베이스화 할 수 있다”며 “DNS 데이터를 사용해 준비단계에서 악의적인 도메인을 차단하거나 침입단계에서 피싱을 줄이거나 멀웨어와 C&C 서버간의 통신을 차단할 수 있다”고 설명했다.

이어 박 부장은 “보안 실무자가 Cyberattack Ladder에 따라 공격자의 관점을 이해하고 공격자가 사용하는 방법이나 공격하는 법을 이해하는 것이 중요하다”며 “DNS는 인터넷의 주요부분에 대해서 수준 높은 가시성을 제공하기 때문에 DNS 정보를 다각적인 보안 아키텍처에 통합해 가시성을 확보할 수 있다”고 말했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)

.jpg)