주말인 10일 오전부터 저녁 7시까지 랜섬웨어 유포

웹사이트 취약점 이용해 15개 이상의 새로운 변종 유포

[보안뉴스 김경애 기자] 다시 등장한 프린세스(Princess) 랜섬웨어가 주말 동안 국내에 기승을 부린 것으로 나타나 이용자들의 주의가 요구된다.

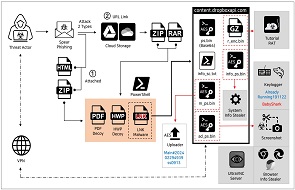

프린세스 랜섬웨어는 지난 주말인 10일 오전부터 저녁 7시까지 유포됐으며, 해커는 웹사이트 접속 시 취약점을 이용해 프린세스 랜섬웨어를 국내에 유포했다.

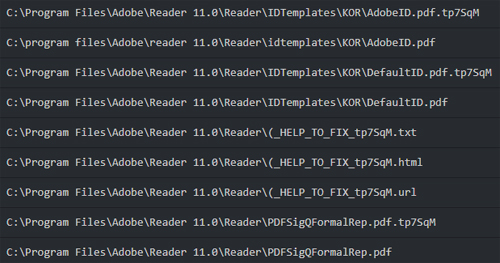

이번에 탐지된 파일 암호화 패턴은 ‘.<4~6자리 Random 확장명>’이며, 3개 파일이 암호화가 된 폴더마다 생성된다. 파일을 클릭하면 돈을 요구하는 메시지 창이 뜬다.

해커가 돈을 요구하는 결제 안내 파일 패턴은 ‘(_HELP_TO_FIX_<암호화 확장명>.html’, ‘(_HELP_TO_FIX_<암호화 확장명>.txt’, ‘(_HELP_TO_FIX_<암호화 확장명>.url’ 등으로 분석됐다.

특히, 이번에 주목할 점은 주말을 노려 15개 이상의 새로운 변종을 유포했다는 것이다. 이와 관련 보안 파워블로거 벌새는 “암호화된 방식은 기존과 동일하지만 메시지 파일 변경이 이뤄진 새로운 변종을 주말에 유포했다는 점에서 주목해야 한다”며 “파일 암호화 목적으로 15개 이상의 변종이 발견됐는데, 이는 백신 탐지를 우회하기 위한 목적이며, 백신 탐지를 우회해서 암호가 진행되면 기존과 동일한 방식으로 파일이 암호화된다”고 밝혔다.

이어 벌새는 “최근 랜섬웨어 유포방식을 보면 익스플로잇 킷(Exploit kit)이나 인터넷 익스플로러(IE), 플래시(Flash) 등의 취약점을 노리고 유포하는 사례가 많은 만큼 취약점에 노출되지 않도록 웹사이트 보안에 각별히 신경쓸 것”을 당부했다.

또한, 프린세스 랜섬웨어 유포 당시 록키(Locky) 랜섬웨어 유포 활동이 없었던 점과 프린세스 랜섬웨어 활동이 종료된 후, 다시 록키 랜섬웨어 유포 활동이 시작됐다는 점을 고려할 때 동일범일 가능성이 있다고 벌새는 덧붙였다.

[김경애 기자(boan3@boannews.com)]

웹사이트 취약점 이용해 15개 이상의 새로운 변종 유포

[보안뉴스 김경애 기자] 다시 등장한 프린세스(Princess) 랜섬웨어가 주말 동안 국내에 기승을 부린 것으로 나타나 이용자들의 주의가 요구된다.

▲10일 유포된 프린세스 랜섬웨어 탐지 화면[이미지=벌새 제공]

프린세스 랜섬웨어는 지난 주말인 10일 오전부터 저녁 7시까지 유포됐으며, 해커는 웹사이트 접속 시 취약점을 이용해 프린세스 랜섬웨어를 국내에 유포했다.

이번에 탐지된 파일 암호화 패턴은 ‘.<4~6자리 Random 확장명>’이며, 3개 파일이 암호화가 된 폴더마다 생성된다. 파일을 클릭하면 돈을 요구하는 메시지 창이 뜬다.

해커가 돈을 요구하는 결제 안내 파일 패턴은 ‘(_HELP_TO_FIX_<암호화 확장명>.html’, ‘(_HELP_TO_FIX_<암호화 확장명>.txt’, ‘(_HELP_TO_FIX_<암호화 확장명>.url’ 등으로 분석됐다.

특히, 이번에 주목할 점은 주말을 노려 15개 이상의 새로운 변종을 유포했다는 것이다. 이와 관련 보안 파워블로거 벌새는 “암호화된 방식은 기존과 동일하지만 메시지 파일 변경이 이뤄진 새로운 변종을 주말에 유포했다는 점에서 주목해야 한다”며 “파일 암호화 목적으로 15개 이상의 변종이 발견됐는데, 이는 백신 탐지를 우회하기 위한 목적이며, 백신 탐지를 우회해서 암호가 진행되면 기존과 동일한 방식으로 파일이 암호화된다”고 밝혔다.

이어 벌새는 “최근 랜섬웨어 유포방식을 보면 익스플로잇 킷(Exploit kit)이나 인터넷 익스플로러(IE), 플래시(Flash) 등의 취약점을 노리고 유포하는 사례가 많은 만큼 취약점에 노출되지 않도록 웹사이트 보안에 각별히 신경쓸 것”을 당부했다.

또한, 프린세스 랜섬웨어 유포 당시 록키(Locky) 랜섬웨어 유포 활동이 없었던 점과 프린세스 랜섬웨어 활동이 종료된 후, 다시 록키 랜섬웨어 유포 활동이 시작됐다는 점을 고려할 때 동일범일 가능성이 있다고 벌새는 덧붙였다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)