삼성보안기술포럼, 해외 보안 전문가 2인 기조연설자로 초청

근본적인 보안 문제 해결 가능하고, 인간 조력 받는 사이버 기술 구현해야

[보안뉴스 오다인 기자] 삼성전자가 보안 기술을 주제로 첫 포럼을 개최했다. 제1회 삼성보안기술포럼(SSTF: Samsung Security Technology Forum)은 세계적인 보안 전문가 2인을 기조연설자로 초청했다. SSTF는 서울시 서초구 삼성전자 서울 R&D 캠퍼스에서 어제(21일) 오전 9시 30분부터 저녁 6시까지 열렸다.

이날 환영사에서 안길준 삼성전자 전무(소프트웨어센터 시큐리티팀장)는 신뢰 없인 지속가능경영을 보장할 수 없다고 말했다. 안 전무는 “특히 사물인터넷 같은 기기를 사용하게 되면서 신뢰가 중요해진다”며 “‘어떻게 미션 크리티컬한 서비스를 고객에게 제공할 것인가’라는 문제가 신뢰와 직결돼 있다”고 말했다. 이어 “사이버 위협은 공격과 방어를 한 번씩 주고받는 핑퐁 게임이 아니”라며 “수백 번 방어하더라도 한 번 공격이 성공하면 (기업은) 실패하는 것”이라고 말해 보안의 중요성을 강조했다.

안 전무는 이런 뜻을 갖고 2인의 기조연설자를 해외에서 초청했다고 밝혔다. 첫 번째 기조연설은 ‘상용 컴퓨터 시스템에서 루트 오브 트러스트(RoT)를 구축하고 유지하기(Establishing and Maintaining Root of Trust on Commodity Computer Systems)’를 주제로 버질 글리고르가, 두 번째 기조연설은 ‘요람에서 서버룸까지 사이버 자주권 달성하기(Reaching for Cyber Autonomy – From the Cradle to the Server Room)’를 주제로 얀 쇼시타이시빌리가 강연했다.

버질 글리고르(Virgil Gligor)는 미국 카네기 멜론 대학교 전기 컴퓨터 공학과 교수로 보안 및 프라이버시 연구기관인 싸이랩(CyLab) 소속이다. 카네기 멜론 대학교에 따르면, 글리고르는 약 40년간 액세스 컨트롤 메커니즘, 침투 분석, 서비스 거부 보호, 암호 프로토콜, 응용 암호학을 연구했다.

글리고르는 컴퓨터 시스템 보안의 “근본적인 문제”들에 집중했다. 근본적인 문제를 해결하면 보안의 목표인 “무조건적인 보안(unconditional security)”을 달성할 수 있을 것이라는 뜻에서였다. 글리고르는 인간은 불완전한 존재지만 완전한 보안 서비스를 구축하면 그 불완전함을 극복할 수 있다고 설명했다.

그는 보안 침해 요소를 ‘적(adversary)’이라고 규정한 뒤, 어떤 요소가 보안의 적인지 명확히 밝혀내야 한다고 말했다. 글리고르에 따르면, 보안의 적은 지금까지 발생한 모든 형태의 공격을 실행할 수 있고, 복잡한 암호도 사실상 모두 무력화할 수 있으며, 개인 PC로부터 소프트웨어 기밀을 모두 탈취할 수 있다. “이런 적들에 관해 모두가 잘 알고 있습니다. 어떤 것이 어떻게 보안을 무너뜨릴 수 있는지에 대해 다들 알고 있죠.” 그러나 개인이 마음대로 생각해낸 숫자를 예측하는 것이나 개인 PC에 물리적으로 접근하는 것은 보안의 적이 할 수 없는 일이라고 글리고르는 설명했다.

그렇다면 이런 위협 요소는 어떻게 대응할 수 있을까? 글리고르는 RoT 구축을 들었다. RoT는 ‘Root of Trust’의 줄임말인데 “검증 가능한 부팅(Verifiable Boot)”라고도 부른다. RoT는 부팅하는 단계에서 OS가 신뢰할 만한(Trustworthy) 모듈만을 걸러주는 기능이라고 할 수 있다. 그러나 RAM을 보호하더라도 그 밖의 부분에 대한 보안을 확신할 수 없다는 점 등을 들어 글리고르는 ‘소프트웨어 증명 교환(Software Attestation Exchange)’을 제시했다. 이는 검사합(Checksum)을 이용해 검증하는 방식이다.

글리고르는 컴퓨터 시스템의 위협 요소와 “안전하게 공존(safe coexistence)”하는 것도 보안의 한 방법이라고 말했다. 그는 작게 쪼갠 보안 요소들을 “윔프(Wimps)”라고 칭했는데, 이 윔프들을 감염 가능성이 큰 전체 컴퓨터 시스템 “자이언트(Giants)”와 분리시키면서 함께 구성해둘 수도 있다고 설명했다. 윔프의 예로 △크립토 라이브러리(Crypto library) △앱 참조 모니터(App reference monitor) △무결성 확인(Integrity Checking) 등이 있다. 글리고르는 특히, 채널을 분리할 방법이 없어 보안에 취약한 I/O 시스템 역시 ‘Wimpy I/O Kernel’을 통해 빠르게 검증하면 문제를 해결할 수 있을 것이라고 말했다.

글리고르는 카스퍼스키 랩이 발견한 멀웨어 ‘두쿠투(DUQU2.0)’를 언급하면서 네트워크에 존속하며 시스템을 위협하는 멀웨어를 제거하기 위해선 시스템 요소를 제때마다 삭제해주는 조치를 만들어야 한다고 말했다. 그는 무조건적인 보안을 달성하는 건 근본적인 문제를 돌파해야 하는 어려움이 따르지만 그만큼 탁월한 장점을 얻을 수 있다고 강조하면서, “아직 이 문제를 정확히 어떻게 풀어갈지 알지 못하지만 앞에 있는 학생들이 앞으로 해결해줬으면 한다”고 덧붙였다.

이어 두 번째 기조연설을 맡은 얀 쇼시타이시빌리(Yan Shoshitaishvili)는 미국 애리조나 주립 대학교 교수로 바이너리 분석을 집중적으로 연구해왔다. 쇼시타이시빌리는 웹 보안과 프라이버시, 컴퓨터 보안 교육에 깊은 관심을 갖고 있는 인물이다. 세계 6위(현재 기준) 해킹팀 ‘셸피시(Shellphish)’의 리더로 5년간 팀을 이끌었으며 다르파(DARPA) 사이버 그랜드 챌린지(CGC)에서 3위를 수상하기도 했다.

쇼시타이시빌리는 “퍼징(fuzzing)은 너무 단순해서 일견 멍청하게 느껴질 때도 있지만 실제로 매우 강력한 기술”이라고 말했다. 퍼징은 무작위 값을 입력해 프로그램을 정지시키고, 이를 반복하는 방식으로 프로그램 취약점을 분석하는 취약점 분석 기술을 말한다. 자동화 방법 중 하나인 기호 실행(Symbolic execution)을 퍼징과 조합하는 방법으로 ‘드릴러(Driller)’라는 것도 있다고 설명했다.

쇼시타이시빌리는 퍼징에 적합한 데이터셋(Data Set)이 있고 다른 기술로 취약점을 검사하는 게 더 적합한 데이터셋도 있다고 지적하면서 프로그램 검증(Program Verification)과 프로그램 명세서(Program Specification)가 필요하다고 말했다. 데이터셋마다, 그리고 운영체제마다 “민감한(sensitive)” 프로그램이 다르다는 것이다.

이어 쇼시타이시빌리는 자율적 사이버 사고 시스템(Autonomous Cyber Reasoning System)을 설명하기도 했다. 이는 기술 지원을 받는 인간 중심(tool-assisted human-centered) 패러다임에서 인간 지원을 받는 기술 중심(human-assisted tool-centered) 패러다임으로 취약점 분석 체계를 바꾸는 걸 말한다.

[국제부 오다인 기자(boan2@boannews.com)]

근본적인 보안 문제 해결 가능하고, 인간 조력 받는 사이버 기술 구현해야

[보안뉴스 오다인 기자] 삼성전자가 보안 기술을 주제로 첫 포럼을 개최했다. 제1회 삼성보안기술포럼(SSTF: Samsung Security Technology Forum)은 세계적인 보안 전문가 2인을 기조연설자로 초청했다. SSTF는 서울시 서초구 삼성전자 서울 R&D 캠퍼스에서 어제(21일) 오전 9시 30분부터 저녁 6시까지 열렸다.

이날 환영사에서 안길준 삼성전자 전무(소프트웨어센터 시큐리티팀장)는 신뢰 없인 지속가능경영을 보장할 수 없다고 말했다. 안 전무는 “특히 사물인터넷 같은 기기를 사용하게 되면서 신뢰가 중요해진다”며 “‘어떻게 미션 크리티컬한 서비스를 고객에게 제공할 것인가’라는 문제가 신뢰와 직결돼 있다”고 말했다. 이어 “사이버 위협은 공격과 방어를 한 번씩 주고받는 핑퐁 게임이 아니”라며 “수백 번 방어하더라도 한 번 공격이 성공하면 (기업은) 실패하는 것”이라고 말해 보안의 중요성을 강조했다.

안 전무는 이런 뜻을 갖고 2인의 기조연설자를 해외에서 초청했다고 밝혔다. 첫 번째 기조연설은 ‘상용 컴퓨터 시스템에서 루트 오브 트러스트(RoT)를 구축하고 유지하기(Establishing and Maintaining Root of Trust on Commodity Computer Systems)’를 주제로 버질 글리고르가, 두 번째 기조연설은 ‘요람에서 서버룸까지 사이버 자주권 달성하기(Reaching for Cyber Autonomy – From the Cradle to the Server Room)’를 주제로 얀 쇼시타이시빌리가 강연했다.

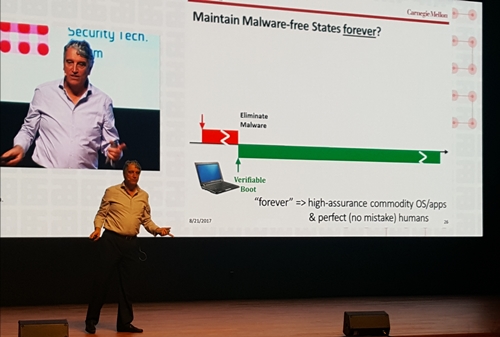

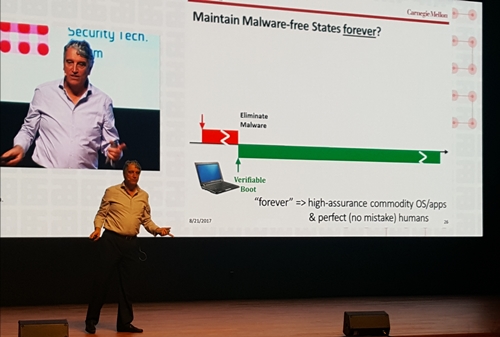

▲버질 글리고르 교수가 SSTF에서 강연하는 모습 [사진=보안뉴스]

버질 글리고르(Virgil Gligor)는 미국 카네기 멜론 대학교 전기 컴퓨터 공학과 교수로 보안 및 프라이버시 연구기관인 싸이랩(CyLab) 소속이다. 카네기 멜론 대학교에 따르면, 글리고르는 약 40년간 액세스 컨트롤 메커니즘, 침투 분석, 서비스 거부 보호, 암호 프로토콜, 응용 암호학을 연구했다.

글리고르는 컴퓨터 시스템 보안의 “근본적인 문제”들에 집중했다. 근본적인 문제를 해결하면 보안의 목표인 “무조건적인 보안(unconditional security)”을 달성할 수 있을 것이라는 뜻에서였다. 글리고르는 인간은 불완전한 존재지만 완전한 보안 서비스를 구축하면 그 불완전함을 극복할 수 있다고 설명했다.

그는 보안 침해 요소를 ‘적(adversary)’이라고 규정한 뒤, 어떤 요소가 보안의 적인지 명확히 밝혀내야 한다고 말했다. 글리고르에 따르면, 보안의 적은 지금까지 발생한 모든 형태의 공격을 실행할 수 있고, 복잡한 암호도 사실상 모두 무력화할 수 있으며, 개인 PC로부터 소프트웨어 기밀을 모두 탈취할 수 있다. “이런 적들에 관해 모두가 잘 알고 있습니다. 어떤 것이 어떻게 보안을 무너뜨릴 수 있는지에 대해 다들 알고 있죠.” 그러나 개인이 마음대로 생각해낸 숫자를 예측하는 것이나 개인 PC에 물리적으로 접근하는 것은 보안의 적이 할 수 없는 일이라고 글리고르는 설명했다.

그렇다면 이런 위협 요소는 어떻게 대응할 수 있을까? 글리고르는 RoT 구축을 들었다. RoT는 ‘Root of Trust’의 줄임말인데 “검증 가능한 부팅(Verifiable Boot)”라고도 부른다. RoT는 부팅하는 단계에서 OS가 신뢰할 만한(Trustworthy) 모듈만을 걸러주는 기능이라고 할 수 있다. 그러나 RAM을 보호하더라도 그 밖의 부분에 대한 보안을 확신할 수 없다는 점 등을 들어 글리고르는 ‘소프트웨어 증명 교환(Software Attestation Exchange)’을 제시했다. 이는 검사합(Checksum)을 이용해 검증하는 방식이다.

글리고르는 컴퓨터 시스템의 위협 요소와 “안전하게 공존(safe coexistence)”하는 것도 보안의 한 방법이라고 말했다. 그는 작게 쪼갠 보안 요소들을 “윔프(Wimps)”라고 칭했는데, 이 윔프들을 감염 가능성이 큰 전체 컴퓨터 시스템 “자이언트(Giants)”와 분리시키면서 함께 구성해둘 수도 있다고 설명했다. 윔프의 예로 △크립토 라이브러리(Crypto library) △앱 참조 모니터(App reference monitor) △무결성 확인(Integrity Checking) 등이 있다. 글리고르는 특히, 채널을 분리할 방법이 없어 보안에 취약한 I/O 시스템 역시 ‘Wimpy I/O Kernel’을 통해 빠르게 검증하면 문제를 해결할 수 있을 것이라고 말했다.

글리고르는 카스퍼스키 랩이 발견한 멀웨어 ‘두쿠투(DUQU2.0)’를 언급하면서 네트워크에 존속하며 시스템을 위협하는 멀웨어를 제거하기 위해선 시스템 요소를 제때마다 삭제해주는 조치를 만들어야 한다고 말했다. 그는 무조건적인 보안을 달성하는 건 근본적인 문제를 돌파해야 하는 어려움이 따르지만 그만큼 탁월한 장점을 얻을 수 있다고 강조하면서, “아직 이 문제를 정확히 어떻게 풀어갈지 알지 못하지만 앞에 있는 학생들이 앞으로 해결해줬으면 한다”고 덧붙였다.

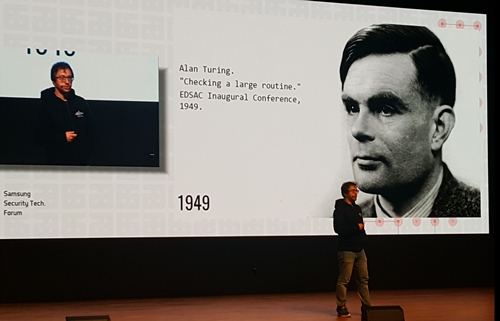

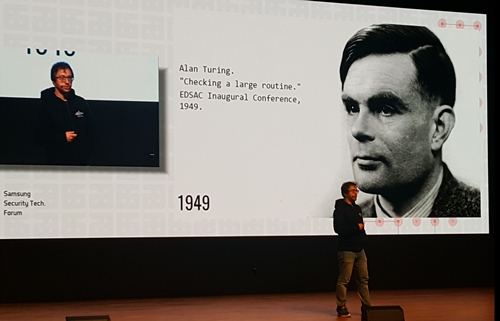

▲얀 쇼시타이시빌리 교수가 SSTF에서 기조연설을 하고 있다 [사진=보안뉴스]

이어 두 번째 기조연설을 맡은 얀 쇼시타이시빌리(Yan Shoshitaishvili)는 미국 애리조나 주립 대학교 교수로 바이너리 분석을 집중적으로 연구해왔다. 쇼시타이시빌리는 웹 보안과 프라이버시, 컴퓨터 보안 교육에 깊은 관심을 갖고 있는 인물이다. 세계 6위(현재 기준) 해킹팀 ‘셸피시(Shellphish)’의 리더로 5년간 팀을 이끌었으며 다르파(DARPA) 사이버 그랜드 챌린지(CGC)에서 3위를 수상하기도 했다.

쇼시타이시빌리는 “퍼징(fuzzing)은 너무 단순해서 일견 멍청하게 느껴질 때도 있지만 실제로 매우 강력한 기술”이라고 말했다. 퍼징은 무작위 값을 입력해 프로그램을 정지시키고, 이를 반복하는 방식으로 프로그램 취약점을 분석하는 취약점 분석 기술을 말한다. 자동화 방법 중 하나인 기호 실행(Symbolic execution)을 퍼징과 조합하는 방법으로 ‘드릴러(Driller)’라는 것도 있다고 설명했다.

쇼시타이시빌리는 퍼징에 적합한 데이터셋(Data Set)이 있고 다른 기술로 취약점을 검사하는 게 더 적합한 데이터셋도 있다고 지적하면서 프로그램 검증(Program Verification)과 프로그램 명세서(Program Specification)가 필요하다고 말했다. 데이터셋마다, 그리고 운영체제마다 “민감한(sensitive)” 프로그램이 다르다는 것이다.

이어 쇼시타이시빌리는 자율적 사이버 사고 시스템(Autonomous Cyber Reasoning System)을 설명하기도 했다. 이는 기술 지원을 받는 인간 중심(tool-assisted human-centered) 패러다임에서 인간 지원을 받는 기술 중심(human-assisted tool-centered) 패러다임으로 취약점 분석 체계를 바꾸는 걸 말한다.

[국제부 오다인 기자(boan2@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

오다인기자 기사보기

오다인기자 기사보기

[2024-11-22]

[2024-11-22]

.jpg)

.jpg)

.jpg)

.jpg)