프랑스 대선 개입하려 했던 러시아의 가짜 페이스북 계정들

미인계 적용한 SNS, 효과 높은 스파이 작전...실험과 실제 공격으로 드러나

그럼에도 보석들도 있어...인공지능과 데이터 과학 분야 트위터리안 10인

[보안뉴스 국제부] 지난 주, 러시아가 다른 나라 선거에 개입하려 했다는 또 다른 정황이 드러났다. 최근 당선된 프랑스의 마크롱 대통령을 5월 당선 이전부터 감시해왔다고 로이터 통신이 단독 보도한 것이다. 러시아 첩보 요원들이 활용한 건 바로 페이스북. 가짜 계정을 24개 정도 생성하여 마크롱 본인은 물론 그 주변 인물들을 면밀히 조사하고 파악해왔다고 한다.

페이스북 측은 ‘러시아’라거나 ‘24개 계정’과 같은 구체적인 내용을 언급하지 않았지만, 프랑스 대통령 선거와 관련이 있는 것으로 보이는 가짜 계정이 급증한 건 사실이라고 밝혔다. 페이스북은 지난 4월 프랑스 대선과 관련해서 가짜 계정이 심각하게 증가하는 것을 깨닫고 조치를 취하기 시작했다. 4월 한 달 동안에만 약 3만개 계정이 삭제됐다고 한다. 현재까지 누적된 수는 7만에 달한다.

가짜 페이스북 계정을 운영하던 자들은 마크롱 캠프 주요 인사들의 친구의 친구인 것처럼 가장해 마크롱 및 측근들에게 접근했다. 그러면서 조금씩 개인정보 등을 수집하고, 가짜 뉴스를 흘렸다고 로이터는 보도했다. 또한 여러 가지 악성 소프트웨어를 다운로드 받게 하도록 속이거나 로그인 정보를 흘리도록 유도한 것으로 보인다. 왜? 마크롱의 상대였던 르펜이 친러 성향이었기 때문이다.

하지만 이와 같은 ‘작업’은 큰 효과를 보이지 못한 듯 하다. 결국 마크롱은 꽤나 큰 차이로 프랑스 최연소 대통령에 당선되었다. 하지만 러시아는 계속해서 이와 같은 의혹을 부정하고 있다. 포춘지는 이러한 사실을 보도하며 “가짜 뉴스의 가장 큰 원천은 페이스북”이라고 말했다.

미아 애쉬

페이스북을 넘고 가짜뉴스를 넘어선 공격도 있다. 각종 SNS 채널을 넘나드는 가짜 ‘페르소나’ 공격이다. 그녀는 런던에서 거주하고 있는 젊은 프로 사진가였다. 아스널 FC의 열혈 팬이며 링크드인, 페이스북, 블로거 등을 통한 소셜 네트워크 활동도 왕성하다. 늘 열린 태도로 이웃, 친구, 팔로워들을 대하며 여러 사람의 사랑을 받았다. 이 여인의 이름은 미아 애쉬(Mia Ash) 사실은 허구의 인물이다. 오로지 온라인에만 존재하고, 이란의 해커들이 만들어냈다.

미아 애쉬를 앞세운 이란 공격자들은 사우디의 가장 큰 석유 회사인 사우디아람코(Saudi Aramco)에 침투해 중요 데이터를 삭제했다. 아람코뿐 아니라 중동의 여러 기관 및 단체들이 이 미아의 공격을 받았다. 각종 단체의 임직원들을 대상으로 미아라는 가상의 인물을 통해 소셜 엔지니어링 공격을 하고, 결국엔 데이터를 삭제하거나 훔치는 멀웨어를 조직 네트워크 내로 이식시킨 것이다.

미아 애쉬의 진정한 정체에 대해 제일 먼저 발견한 건 보안 업체인 시큐어웍스(SecureWorks)로 지난 주에 종료된 블랙햇에서도 이란 해커들의 놀랍고 정교한 SNS 활동에 대해 공개했다. “2012년 발생한 사우디 아람코 해킹 사건은 오일리그(Oil Rig)나 코발트 집시(Cobalt Gypsy)라는 이름으로 불리는 해킹 팀에서 감행한 공격입니다. 약 25000대의 컴퓨터에 저장된 데이터를 깡그리 삭제했던 사건입니다. 그 후 오일리그는 샤문(Shamoon) 공격을 통해 사우디아라비아를 비롯한 걸프 국가의 기관 및 조직들에 속해 있는 수천 대의 컴퓨터도 공격하기에 이르렀습니다.”

미아 애쉬를 집중적으로 추적했다는 시큐어웍스의 앨리슨 위코프(Allison Wikoff)는 “이란 해킹 그룹 중 가장 활발한 단체”라며 “새로운 활동 흔적이 매주 발견될 정도”라고 발표했다. 시큐어웍스는 미아 애쉬뿐 아니라 다양한 ‘가상의 페르소나’가 존재할 가능성이 높다고 보고 있다. 그리고 이런 공격 대부분 중동 지역의 에너지 관련 기업 및 기관들을 표적으로 삼고 있다고 여기고 있다. “다만 미아 애쉬를 통해 정확히 어떤 정보를 훔쳐내고자 하는지는 파악 중에 있습니다. 사용자 크리덴셜을 노리고 있는 정황이 드러나긴 했는데, 이는 추가 공격을 위한 발판과 같은 정보라 조금 더 캐봐야 할 필요가 있습니다.”

미아는 소셜 미디어를 통해 표적으로 삼은 상대와 어느 정도 친해진 다음 피싱 이메일이나 링크를 보내는 것으로 알려져 있다. 이메일이나 링크에는 당연히 악성 기능을 가진 파일이 첨부되어 있는데, 대부분 퓨피랫(PupyRAT)이라는 이름의 멀웨어로 악성 매크로를 활성화시키는 기능을 통해 시스템 통제권을 완전히 가져간다고 한다. “여기까지는 공격의 시작에 불과하죠. 퓨피랫은 공격의 발단이 되는 기능만을 합니다. 시스템 통제권을 해커들이 가져간 이후부터가 진짜 공격이 들어가죠.”

일부 표적이 된 인물들은 미아 애쉬와 왓츠앱 대화도 했다고 한다. “그런 비밀스러운 공간에서 미아가 직접 어떤 정보를 요청했는지 알아낼 수가 없었습니다.” 또 다른 피해자의 경우 미아를 대신해서 도메인 등록까지도 마친 것으로 드러났다. 아직 도메인이 공격에 적극 활용되고 있지 않아 해당 도메인들의 목적성은 밝혀지지 않았지만 1) 신뢰를 보여주기 위한 행위이거나 2) 미아가 개인정보 등을 훔쳐 피해자인 것처럼 위장해 도메인을 직접 만든 것으로 보인다. “아니면 피해자가 공격자로 변절했을 가능성도 없지 않습니다.” 시큐어웍스는 이 피해자가 대형 컨설팅 업체의 보안 책임자라며 “당사자에게 이 사기 공격에 대해 알렸으나 아직 어떤 답장이나 반응이 없는 상태”라고 한다.

이 대목에서 생각나는 이름, 로빈 세이지

생각해보면 2010년에는 로빈 세이지(Robin Sage)라는 인물도 있었다. 보안 전문가인 토마스 라이언(Thomas Ryan)이 실제로 존재하는 20대 여성 모델의 사진을 사용해 만든 가짜 SNS 페르소나다. 그가 이용한 SNS는 링크드인, 페이스북, 트위터 등이었다. 이 아름다운 가짜 여성 로빈 세이지는 해군 네트워크 전쟁 사령부(Naval Network Warfare Command)에서 근무하는 것으로 설정됐다.

모델급 외모를 갖춘 하이테크 전문직 여성은 정말 많은 사람들의 관심을 받았다. 합참의장, NSA의 CIO, 미국 해병대의 첩보 책임자, 미국 하원의 고위 의원, 국방부 직원들 다수 등 조직과 직위 고하를 막론하고 로빈의 친구가 되고 싶어 했다. 록히드 마틴(Lockheed Martin)이나 노스롭 그루먼(Northrop Grumman), 부즈앨런 해밀턴(Booz Allen Hamilton)과 같은 굵직한 국방 사업체들과도 쉽게 인연을 맺을 수 있었다.

이렇게 가상의 인물을 만들어 내는 건 첩보 작전에 있어서 ‘고전적인’ 수법이다. 피델리스 사이버시큐리티(Fidelis Cybersecurity)의 위협 시스템 책임자인 존 밤베넥(John Bambenek)은 “고대 전쟁에도 이러한 가짜 신분을 가진 첩자가 동원됐죠. 스파이 영화에서도 자주 등장하는 테마잖아요. 그런데 이게 그리 인기가 많은 방법은 아니었어요. 비효율적이고 리스크가 매우 크거든요. 첩자들이 목숨을 잃는 건 우리가 흔히 들어온 스토리고요. 그런데 SNS라는 게 들어오고서부터 이 양상이 바뀌었어요. 목숨을 걸지 않고도 첩자 활동을 할 수 있게 된 겁니다. 생각보다 사람들은 온라인에서 쉽게 ‘보안’에 대한 걱정을 내려놓는 편이기도 하고요.”

보안 업체 크라우드스트라이크(CrowdStrike)의 CTO이자 공동 창립자인 드미트리 알페로비치(Dmitri Alperovitch)는 “이란 해커들의 기술력이 날마다 고도화되고 있다”며 “처음엔 그저 디페이싱 공격만 하던 것에서부터 고도의 소셜 엔지니어링 작전을 펼치게 되기까지 이렇게나 짧은 시간이 걸릴 줄은 몰랐다”고 말한다. “지난 가을과 겨울에만 해도 샤문 공격이 극성이었죠.”

이런 이란 해커들의 위협을 더 경계해야 하는 건 최근 미국이 이란에 대한 제재를 새롭게 결정했기 때문이다. 이란의 핵 개발에 관련해서는 미국을 비롯한 국제 사회가 제재를 풀었지만, 이란이 미사일 실험을 계속한다는 이유로 새로운 제재에 대한 법안이 최근 통과된 바 있다. “중동의 에너지 및 석유 기업들을 겨냥했던 이란의 공격이 이제 미국과 그 동맹들을 향하게 될 지도 모릅니다.”

또 다른 보안 업체인 팔로알토 네트웍스(Palo Alto Networks)도 오일리그의 최근 공격 현황에 대해 새로운 발표를 한 바 있다. ISMAgent라는 새로운 무기를 장착하고 활동하고 있다고 한다. “ISMAgent는 좀 더 제한적이지만 매우 유연한 트로이목마의 일종입니다. 아직 정확한 사용 사례나 피해 기록을 보진 못했지만, 무기고에 무기가 늘어난다는 건 활동을 하고 있거나 활동을 계획 중에 있다는 뜻이 되죠.”

허세 혹은 가짜뉴스? 페이스트빈에 올라온 소식

공격적인 의도를 가진 이들의 가짜뉴스와 스파잉도 문제지만, 정확하지 않은 소식에 업계가 발칵 뒤집혀지는 일도 종종 일어나는 일이다. 최근에는 보안 업계에도 이런 일이 발생했다. 누군가 보안 업체인 파이어아이 맨디언트(FireEye Mandiant, 이하 ‘맨디언트’)를 해킹하는 데 성공했다고 페이스트빈(Pastebin)에 글을 올리면서 이 사건은 빠르게 퍼져나가기 시작했다. 사건의 전말은 다음과 같다.

정체가 밝혀지지 않은 공격자들은 어제(31일) 파일 공유 웹사이트 페이스트빈(Pastebin)에 ‘작전명 분석가를 해킹하라(Op#LeakTheAnalyst)’는 이름으로 파일을 올리고 맨디언트를 해킹했다고 주장했다. 이 공격자들은 맨디언트의 내부 자료를 확보했을 뿐 아니라 맨디언트의 위협 첩보 수석 분석가인 아디 페레츠(Adi Peretz)의 링크드인 계정을 해킹했다고도 말했다.

또한 공격자들은 페레츠의 지리적인 위치, 맨디언트의 기밀 문서, 각종 크리덴셜, 자주 쓰는 비밀번호 패턴, 기업 및 개인 이메일 계정 전체, 라이선스, 민간 계약서, 워크시트, 망 접속 형태도(network topology drawing), 링크드인 연락처 등을 모두 해킹했다고 주장했다. 공격자들은 “여기서 공개한 자료는 우리가 맨디언트를 얼마나 깊숙이 뚫었는지 보여주는 일부분에 지나지 않는다”며 “앞으로 더 중요한 정보를 공개할 테니 조심하라”고 경고하기도 했다.

그러나 맨디언트는 이번 해킹이 페레츠라는 한 개인에 국한된 사건이라고 선을 그었다. 맨디언트는 성명서를 통해 “맨디언트 직원의 소셜 미디어 계정이 해킹됐다는 사실에 대해 알고 있다”며 “맨디언트는 즉시 경위 조사에 돌입했으며 추가적인 노출을 막기 위해 조치를 취하는 중”이라고 밝혔다. 나아가 “지금까지 조사한 바에 따르면, 맨디언트 시스템이 해킹됐다는 증거가 하나도 없다”고도 덧붙였다.

다른 보안 전문가들도 같은 생각이다. 카스퍼스키 랩의 연구자 이도 나오르(Ido Naor)는 “#LeakTheAnalyst가 해킹한 건 딱 한 군데(페레츠의 링크드인 계정)에 불과해 보인다”며 “그들이 공개한 자료를 보면 맨디언트의 핵심 자산에는 조금의 피해도 없는 것 같다”고 분석했다(그러나 주말 즈음하여 맨디언트의 고객 정보로 보이는 자료가 발견되었다는 소식이 있어 이에 대한 수사가 진행 중에 있다).

현재까지 드러난 바를 볼 때 맨디언트에 큰 피해는 없어 보이지만, 직원의 개인 계정 해킹이 기업의 보안을 뚫는 입구나 발판으로 활용될 가능성은 충분하다. 보안 업체는 재직 중이거나 퇴직한 직원이 자사 보안 침해의 매개가 되지 않도록 훈련하고 단속해야 할 필요가 있다. 직원이 개인 기기를 기업에 가져와서 사용하는 BYOD(Bring Your Own Device) 역시 기업 보안의 위협 요인이다. 기업은 부주의한 보안 관리로 인해 내부자 위협이 발생하지 않도록 보안을 더 강화해야 한다.

본지가 개인정보보호최고책임자와 개인정보보호 담당자, 보안담당자 등 2,463명을 대상으로 한 설문조사에 따르면, 내부자 위협에 대해 ‘데이터 접속 권한을 철저하게 관리한다’고 응답한 기업이 38.27%인 것으로 나타났다. ‘관련 법과 처벌 내용을 주기적으로 교육한다’는 기업은 18.26%, ‘내부 직원과 파트너사의 보안 계약서를 강화했다’는 기업은 15.21%였으며, ‘주기적으로 내부 직원 상담을 진행한다’고 응답한 기업은 4.10%로 나타났다. ‘퇴사자들의 사내 계정 관리에 만전을 기한다’고 응답한 기업은 23.50%였다.

또한 이번 맨디언트 사건을 계기로 보안 업계는 페이스트빈 등 해커들이 자주 나타난다는 커뮤니티에 올라오는 소식에 대해서도 조심스러운 접근이 필요하다는 목소리를 내고 있기도 하다. SNS에도 어느 정도는 자기 과시가 섞인 콘텐츠가 올라오는 것처럼, 해커들도 자신들이 성공시킨 공격을 자랑하고 싶어 하기 때문에 허위 정보가 섞여들기 쉽다는 것이다. “무조건 큰일났다, 뚫렸다, 이렇게 상정하고 세상에 소식을 퍼 나르기보다 사실 확인을 먼저 해야 하는 기본이 지켜져야 할 겁니다.” 한 페이스트빈 사용자의 댓글 내용이다.

뭘 믿어야 하나?

그렇다고 당장에 SNS를 그만둘 수는 없고, 온라인 생활을 멈출 수도 없다. SNS 하지 마시고 인터넷의 정보를 믿지 마세요, 라고 결론을 내린다면 ‘보안을 위해서 아무 것도 하면 안 되니 이해하세요’와 같은 소리다. 인내를 가지고 검증하고, 쉽게 믿어버리지 않는 태도만 유지하면 정글로 변한 SNS의 수풀도 비교적 안전하게 헤쳐갈 수 있을 것이다.

SNS가 가짜뉴스의 온상으로 손가락질 받고 있다곤 해도, 보석이 숨겨져 있는 것도 사실이다. 대부분 보안 업계의 SNS 사용자들은 새로운 정보에 목이 말라 그런 경우가 많다. 그런 의미에서 인공지능 및 데이터 과학 분야에서 비교적 정확한 검증이 쌓여온 인물들의 계정을 소개한다. 이들이라면 팔로우할 만하다.

1) 조시 블룸(Josh Bloom) : @profjsb

캘리포니아 버클리대학 교수. 고급 데이터 과학을 동원하여 연구하는 것으로 유명하다. Wise.io의 공동 창립자로, 여기서 만든 머신 러닝 알고리즘은 GE가 구매하기도 했다.

2) 커크 본(Kirk Borne) : @KirkDBorne

부즈앨런 해밀턴의 수석 데이터 과학자. 데이터 과학 분야에 있어서 가장 영향력이 많은 인물 중 하나로 여러 곳에서 강연도 자주한다. SNS를 통해 정보 공유도 활발히 하는 편이다.

3) 에릭 브린욜프슨(Erik Brynjolfsson) : @erikbryn

학계에서 굉장히 유명한 인물로, MIT 대학의 교수로 근무하고 있으며 ‘머신 플랫폼 크라우드 : 우리의 디지털 미래(Machine Platform Crowd : Harnessing Our Digital Future)’라는 책을 저술하기도 했다.

4) 루만 초우드휴리(Rumman Chowdhury) : @ruchowdh

인공지능 분야에서 가장 빠르게 떠오르고 있는 ‘스타’다. 엑센추어(Accenture)라는 컨설팅 업체의 인공지능 전문가로 활동하고 있으며 특히 인공지능의 윤리 분야에 있어서 강연을 자주 한다. 특히 인공지능에 여유로운 투자를 못하는 중소기업을 대상으로 활동을 벌인다.

5) 페드로 도밍고스(Pedro Domingos) : @pmddomingos

인공지능과 머신 러닝 분야의 챔피언 격인 인물. 현재는 워싱턴 대학에서 컴퓨터 과학을 가르치고 있다. ‘알고리즘의 마스터(Master of Algorithm)’라는 책을 펴내기도 했다.

6) 타마라 덜(Tamara Dull) : @tamaradull

SAS 베스트 프랙티스(SAS Best Practice) 그룹의 최신 기술 디렉터로 빅 데이터와 인공지능, 머신 러닝의 전문가다. 그밖에도 각종 ‘떠오르는 신기술’에 대해서 해박하다.

7) 조디 골드스타인(Jodi Goldstein) : @jgoldstein

하버드 비즈니스 스쿨(Havard Business School)의 혁신 연구소(Innovation Lab)의 책임 관리자다. 최신 기술에 기반을 둔 스타트업, 새로운 아이디어 등에 대해 활발하게 트윗한다.

8) 페이페이 리(Fei Fei Li) : @drfeifei

스탠포드 대학 인공지능 연구소의 교수. 컴퓨터 과학을 전공했으나 지금은 인공지능에만 거의 몰두하고 있다. 구글 클라우드의 인공지능 최고 과학자로 활동하고 있다.

9) 케이티 오닐(Cathy O’Neil) : @mathbabedotorg

월가의 데이터 과학자로 이름을 떨치기 시작했다. 지금은 월가를 떠난 상태인데, 대신 ‘수학 파괴의 무기들(Weapons of Math Destruction)’이라는 베스트셀러 저자로서 더 유명하다.

10) 모니카 로가티(Monica Rogati) : @mrogati

각종 벤처 캐피털 기업들을 위한 데이터 과학 및 인공지능 분야 컨설턴트로 활동 중이다. 웨어러블 기업인 조본(Jawbone)의 부회장과 링크드인의 데이터 과학자를 역임했다.

[국제부 문가용 기자(globoan@boannews.com)]

[국제부 오다인 기자(boan2@boannews.com)]

미인계 적용한 SNS, 효과 높은 스파이 작전...실험과 실제 공격으로 드러나

그럼에도 보석들도 있어...인공지능과 데이터 과학 분야 트위터리안 10인

[보안뉴스 국제부] 지난 주, 러시아가 다른 나라 선거에 개입하려 했다는 또 다른 정황이 드러났다. 최근 당선된 프랑스의 마크롱 대통령을 5월 당선 이전부터 감시해왔다고 로이터 통신이 단독 보도한 것이다. 러시아 첩보 요원들이 활용한 건 바로 페이스북. 가짜 계정을 24개 정도 생성하여 마크롱 본인은 물론 그 주변 인물들을 면밀히 조사하고 파악해왔다고 한다.

[이미지=iclickart]

페이스북 측은 ‘러시아’라거나 ‘24개 계정’과 같은 구체적인 내용을 언급하지 않았지만, 프랑스 대통령 선거와 관련이 있는 것으로 보이는 가짜 계정이 급증한 건 사실이라고 밝혔다. 페이스북은 지난 4월 프랑스 대선과 관련해서 가짜 계정이 심각하게 증가하는 것을 깨닫고 조치를 취하기 시작했다. 4월 한 달 동안에만 약 3만개 계정이 삭제됐다고 한다. 현재까지 누적된 수는 7만에 달한다.

가짜 페이스북 계정을 운영하던 자들은 마크롱 캠프 주요 인사들의 친구의 친구인 것처럼 가장해 마크롱 및 측근들에게 접근했다. 그러면서 조금씩 개인정보 등을 수집하고, 가짜 뉴스를 흘렸다고 로이터는 보도했다. 또한 여러 가지 악성 소프트웨어를 다운로드 받게 하도록 속이거나 로그인 정보를 흘리도록 유도한 것으로 보인다. 왜? 마크롱의 상대였던 르펜이 친러 성향이었기 때문이다.

하지만 이와 같은 ‘작업’은 큰 효과를 보이지 못한 듯 하다. 결국 마크롱은 꽤나 큰 차이로 프랑스 최연소 대통령에 당선되었다. 하지만 러시아는 계속해서 이와 같은 의혹을 부정하고 있다. 포춘지는 이러한 사실을 보도하며 “가짜 뉴스의 가장 큰 원천은 페이스북”이라고 말했다.

미아 애쉬

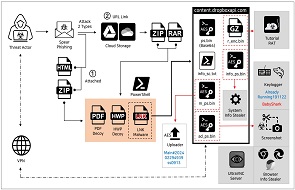

페이스북을 넘고 가짜뉴스를 넘어선 공격도 있다. 각종 SNS 채널을 넘나드는 가짜 ‘페르소나’ 공격이다. 그녀는 런던에서 거주하고 있는 젊은 프로 사진가였다. 아스널 FC의 열혈 팬이며 링크드인, 페이스북, 블로거 등을 통한 소셜 네트워크 활동도 왕성하다. 늘 열린 태도로 이웃, 친구, 팔로워들을 대하며 여러 사람의 사랑을 받았다. 이 여인의 이름은 미아 애쉬(Mia Ash) 사실은 허구의 인물이다. 오로지 온라인에만 존재하고, 이란의 해커들이 만들어냈다.

미아 애쉬를 앞세운 이란 공격자들은 사우디의 가장 큰 석유 회사인 사우디아람코(Saudi Aramco)에 침투해 중요 데이터를 삭제했다. 아람코뿐 아니라 중동의 여러 기관 및 단체들이 이 미아의 공격을 받았다. 각종 단체의 임직원들을 대상으로 미아라는 가상의 인물을 통해 소셜 엔지니어링 공격을 하고, 결국엔 데이터를 삭제하거나 훔치는 멀웨어를 조직 네트워크 내로 이식시킨 것이다.

미아 애쉬의 진정한 정체에 대해 제일 먼저 발견한 건 보안 업체인 시큐어웍스(SecureWorks)로 지난 주에 종료된 블랙햇에서도 이란 해커들의 놀랍고 정교한 SNS 활동에 대해 공개했다. “2012년 발생한 사우디 아람코 해킹 사건은 오일리그(Oil Rig)나 코발트 집시(Cobalt Gypsy)라는 이름으로 불리는 해킹 팀에서 감행한 공격입니다. 약 25000대의 컴퓨터에 저장된 데이터를 깡그리 삭제했던 사건입니다. 그 후 오일리그는 샤문(Shamoon) 공격을 통해 사우디아라비아를 비롯한 걸프 국가의 기관 및 조직들에 속해 있는 수천 대의 컴퓨터도 공격하기에 이르렀습니다.”

미아 애쉬를 집중적으로 추적했다는 시큐어웍스의 앨리슨 위코프(Allison Wikoff)는 “이란 해킹 그룹 중 가장 활발한 단체”라며 “새로운 활동 흔적이 매주 발견될 정도”라고 발표했다. 시큐어웍스는 미아 애쉬뿐 아니라 다양한 ‘가상의 페르소나’가 존재할 가능성이 높다고 보고 있다. 그리고 이런 공격 대부분 중동 지역의 에너지 관련 기업 및 기관들을 표적으로 삼고 있다고 여기고 있다. “다만 미아 애쉬를 통해 정확히 어떤 정보를 훔쳐내고자 하는지는 파악 중에 있습니다. 사용자 크리덴셜을 노리고 있는 정황이 드러나긴 했는데, 이는 추가 공격을 위한 발판과 같은 정보라 조금 더 캐봐야 할 필요가 있습니다.”

미아는 소셜 미디어를 통해 표적으로 삼은 상대와 어느 정도 친해진 다음 피싱 이메일이나 링크를 보내는 것으로 알려져 있다. 이메일이나 링크에는 당연히 악성 기능을 가진 파일이 첨부되어 있는데, 대부분 퓨피랫(PupyRAT)이라는 이름의 멀웨어로 악성 매크로를 활성화시키는 기능을 통해 시스템 통제권을 완전히 가져간다고 한다. “여기까지는 공격의 시작에 불과하죠. 퓨피랫은 공격의 발단이 되는 기능만을 합니다. 시스템 통제권을 해커들이 가져간 이후부터가 진짜 공격이 들어가죠.”

일부 표적이 된 인물들은 미아 애쉬와 왓츠앱 대화도 했다고 한다. “그런 비밀스러운 공간에서 미아가 직접 어떤 정보를 요청했는지 알아낼 수가 없었습니다.” 또 다른 피해자의 경우 미아를 대신해서 도메인 등록까지도 마친 것으로 드러났다. 아직 도메인이 공격에 적극 활용되고 있지 않아 해당 도메인들의 목적성은 밝혀지지 않았지만 1) 신뢰를 보여주기 위한 행위이거나 2) 미아가 개인정보 등을 훔쳐 피해자인 것처럼 위장해 도메인을 직접 만든 것으로 보인다. “아니면 피해자가 공격자로 변절했을 가능성도 없지 않습니다.” 시큐어웍스는 이 피해자가 대형 컨설팅 업체의 보안 책임자라며 “당사자에게 이 사기 공격에 대해 알렸으나 아직 어떤 답장이나 반응이 없는 상태”라고 한다.

이 대목에서 생각나는 이름, 로빈 세이지

생각해보면 2010년에는 로빈 세이지(Robin Sage)라는 인물도 있었다. 보안 전문가인 토마스 라이언(Thomas Ryan)이 실제로 존재하는 20대 여성 모델의 사진을 사용해 만든 가짜 SNS 페르소나다. 그가 이용한 SNS는 링크드인, 페이스북, 트위터 등이었다. 이 아름다운 가짜 여성 로빈 세이지는 해군 네트워크 전쟁 사령부(Naval Network Warfare Command)에서 근무하는 것으로 설정됐다.

모델급 외모를 갖춘 하이테크 전문직 여성은 정말 많은 사람들의 관심을 받았다. 합참의장, NSA의 CIO, 미국 해병대의 첩보 책임자, 미국 하원의 고위 의원, 국방부 직원들 다수 등 조직과 직위 고하를 막론하고 로빈의 친구가 되고 싶어 했다. 록히드 마틴(Lockheed Martin)이나 노스롭 그루먼(Northrop Grumman), 부즈앨런 해밀턴(Booz Allen Hamilton)과 같은 굵직한 국방 사업체들과도 쉽게 인연을 맺을 수 있었다.

이렇게 가상의 인물을 만들어 내는 건 첩보 작전에 있어서 ‘고전적인’ 수법이다. 피델리스 사이버시큐리티(Fidelis Cybersecurity)의 위협 시스템 책임자인 존 밤베넥(John Bambenek)은 “고대 전쟁에도 이러한 가짜 신분을 가진 첩자가 동원됐죠. 스파이 영화에서도 자주 등장하는 테마잖아요. 그런데 이게 그리 인기가 많은 방법은 아니었어요. 비효율적이고 리스크가 매우 크거든요. 첩자들이 목숨을 잃는 건 우리가 흔히 들어온 스토리고요. 그런데 SNS라는 게 들어오고서부터 이 양상이 바뀌었어요. 목숨을 걸지 않고도 첩자 활동을 할 수 있게 된 겁니다. 생각보다 사람들은 온라인에서 쉽게 ‘보안’에 대한 걱정을 내려놓는 편이기도 하고요.”

보안 업체 크라우드스트라이크(CrowdStrike)의 CTO이자 공동 창립자인 드미트리 알페로비치(Dmitri Alperovitch)는 “이란 해커들의 기술력이 날마다 고도화되고 있다”며 “처음엔 그저 디페이싱 공격만 하던 것에서부터 고도의 소셜 엔지니어링 작전을 펼치게 되기까지 이렇게나 짧은 시간이 걸릴 줄은 몰랐다”고 말한다. “지난 가을과 겨울에만 해도 샤문 공격이 극성이었죠.”

이런 이란 해커들의 위협을 더 경계해야 하는 건 최근 미국이 이란에 대한 제재를 새롭게 결정했기 때문이다. 이란의 핵 개발에 관련해서는 미국을 비롯한 국제 사회가 제재를 풀었지만, 이란이 미사일 실험을 계속한다는 이유로 새로운 제재에 대한 법안이 최근 통과된 바 있다. “중동의 에너지 및 석유 기업들을 겨냥했던 이란의 공격이 이제 미국과 그 동맹들을 향하게 될 지도 모릅니다.”

또 다른 보안 업체인 팔로알토 네트웍스(Palo Alto Networks)도 오일리그의 최근 공격 현황에 대해 새로운 발표를 한 바 있다. ISMAgent라는 새로운 무기를 장착하고 활동하고 있다고 한다. “ISMAgent는 좀 더 제한적이지만 매우 유연한 트로이목마의 일종입니다. 아직 정확한 사용 사례나 피해 기록을 보진 못했지만, 무기고에 무기가 늘어난다는 건 활동을 하고 있거나 활동을 계획 중에 있다는 뜻이 되죠.”

허세 혹은 가짜뉴스? 페이스트빈에 올라온 소식

공격적인 의도를 가진 이들의 가짜뉴스와 스파잉도 문제지만, 정확하지 않은 소식에 업계가 발칵 뒤집혀지는 일도 종종 일어나는 일이다. 최근에는 보안 업계에도 이런 일이 발생했다. 누군가 보안 업체인 파이어아이 맨디언트(FireEye Mandiant, 이하 ‘맨디언트’)를 해킹하는 데 성공했다고 페이스트빈(Pastebin)에 글을 올리면서 이 사건은 빠르게 퍼져나가기 시작했다. 사건의 전말은 다음과 같다.

정체가 밝혀지지 않은 공격자들은 어제(31일) 파일 공유 웹사이트 페이스트빈(Pastebin)에 ‘작전명 분석가를 해킹하라(Op#LeakTheAnalyst)’는 이름으로 파일을 올리고 맨디언트를 해킹했다고 주장했다. 이 공격자들은 맨디언트의 내부 자료를 확보했을 뿐 아니라 맨디언트의 위협 첩보 수석 분석가인 아디 페레츠(Adi Peretz)의 링크드인 계정을 해킹했다고도 말했다.

또한 공격자들은 페레츠의 지리적인 위치, 맨디언트의 기밀 문서, 각종 크리덴셜, 자주 쓰는 비밀번호 패턴, 기업 및 개인 이메일 계정 전체, 라이선스, 민간 계약서, 워크시트, 망 접속 형태도(network topology drawing), 링크드인 연락처 등을 모두 해킹했다고 주장했다. 공격자들은 “여기서 공개한 자료는 우리가 맨디언트를 얼마나 깊숙이 뚫었는지 보여주는 일부분에 지나지 않는다”며 “앞으로 더 중요한 정보를 공개할 테니 조심하라”고 경고하기도 했다.

그러나 맨디언트는 이번 해킹이 페레츠라는 한 개인에 국한된 사건이라고 선을 그었다. 맨디언트는 성명서를 통해 “맨디언트 직원의 소셜 미디어 계정이 해킹됐다는 사실에 대해 알고 있다”며 “맨디언트는 즉시 경위 조사에 돌입했으며 추가적인 노출을 막기 위해 조치를 취하는 중”이라고 밝혔다. 나아가 “지금까지 조사한 바에 따르면, 맨디언트 시스템이 해킹됐다는 증거가 하나도 없다”고도 덧붙였다.

다른 보안 전문가들도 같은 생각이다. 카스퍼스키 랩의 연구자 이도 나오르(Ido Naor)는 “#LeakTheAnalyst가 해킹한 건 딱 한 군데(페레츠의 링크드인 계정)에 불과해 보인다”며 “그들이 공개한 자료를 보면 맨디언트의 핵심 자산에는 조금의 피해도 없는 것 같다”고 분석했다(그러나 주말 즈음하여 맨디언트의 고객 정보로 보이는 자료가 발견되었다는 소식이 있어 이에 대한 수사가 진행 중에 있다).

현재까지 드러난 바를 볼 때 맨디언트에 큰 피해는 없어 보이지만, 직원의 개인 계정 해킹이 기업의 보안을 뚫는 입구나 발판으로 활용될 가능성은 충분하다. 보안 업체는 재직 중이거나 퇴직한 직원이 자사 보안 침해의 매개가 되지 않도록 훈련하고 단속해야 할 필요가 있다. 직원이 개인 기기를 기업에 가져와서 사용하는 BYOD(Bring Your Own Device) 역시 기업 보안의 위협 요인이다. 기업은 부주의한 보안 관리로 인해 내부자 위협이 발생하지 않도록 보안을 더 강화해야 한다.

본지가 개인정보보호최고책임자와 개인정보보호 담당자, 보안담당자 등 2,463명을 대상으로 한 설문조사에 따르면, 내부자 위협에 대해 ‘데이터 접속 권한을 철저하게 관리한다’고 응답한 기업이 38.27%인 것으로 나타났다. ‘관련 법과 처벌 내용을 주기적으로 교육한다’는 기업은 18.26%, ‘내부 직원과 파트너사의 보안 계약서를 강화했다’는 기업은 15.21%였으며, ‘주기적으로 내부 직원 상담을 진행한다’고 응답한 기업은 4.10%로 나타났다. ‘퇴사자들의 사내 계정 관리에 만전을 기한다’고 응답한 기업은 23.50%였다.

또한 이번 맨디언트 사건을 계기로 보안 업계는 페이스트빈 등 해커들이 자주 나타난다는 커뮤니티에 올라오는 소식에 대해서도 조심스러운 접근이 필요하다는 목소리를 내고 있기도 하다. SNS에도 어느 정도는 자기 과시가 섞인 콘텐츠가 올라오는 것처럼, 해커들도 자신들이 성공시킨 공격을 자랑하고 싶어 하기 때문에 허위 정보가 섞여들기 쉽다는 것이다. “무조건 큰일났다, 뚫렸다, 이렇게 상정하고 세상에 소식을 퍼 나르기보다 사실 확인을 먼저 해야 하는 기본이 지켜져야 할 겁니다.” 한 페이스트빈 사용자의 댓글 내용이다.

뭘 믿어야 하나?

그렇다고 당장에 SNS를 그만둘 수는 없고, 온라인 생활을 멈출 수도 없다. SNS 하지 마시고 인터넷의 정보를 믿지 마세요, 라고 결론을 내린다면 ‘보안을 위해서 아무 것도 하면 안 되니 이해하세요’와 같은 소리다. 인내를 가지고 검증하고, 쉽게 믿어버리지 않는 태도만 유지하면 정글로 변한 SNS의 수풀도 비교적 안전하게 헤쳐갈 수 있을 것이다.

SNS가 가짜뉴스의 온상으로 손가락질 받고 있다곤 해도, 보석이 숨겨져 있는 것도 사실이다. 대부분 보안 업계의 SNS 사용자들은 새로운 정보에 목이 말라 그런 경우가 많다. 그런 의미에서 인공지능 및 데이터 과학 분야에서 비교적 정확한 검증이 쌓여온 인물들의 계정을 소개한다. 이들이라면 팔로우할 만하다.

1) 조시 블룸(Josh Bloom) : @profjsb

캘리포니아 버클리대학 교수. 고급 데이터 과학을 동원하여 연구하는 것으로 유명하다. Wise.io의 공동 창립자로, 여기서 만든 머신 러닝 알고리즘은 GE가 구매하기도 했다.

2) 커크 본(Kirk Borne) : @KirkDBorne

부즈앨런 해밀턴의 수석 데이터 과학자. 데이터 과학 분야에 있어서 가장 영향력이 많은 인물 중 하나로 여러 곳에서 강연도 자주한다. SNS를 통해 정보 공유도 활발히 하는 편이다.

3) 에릭 브린욜프슨(Erik Brynjolfsson) : @erikbryn

학계에서 굉장히 유명한 인물로, MIT 대학의 교수로 근무하고 있으며 ‘머신 플랫폼 크라우드 : 우리의 디지털 미래(Machine Platform Crowd : Harnessing Our Digital Future)’라는 책을 저술하기도 했다.

4) 루만 초우드휴리(Rumman Chowdhury) : @ruchowdh

인공지능 분야에서 가장 빠르게 떠오르고 있는 ‘스타’다. 엑센추어(Accenture)라는 컨설팅 업체의 인공지능 전문가로 활동하고 있으며 특히 인공지능의 윤리 분야에 있어서 강연을 자주 한다. 특히 인공지능에 여유로운 투자를 못하는 중소기업을 대상으로 활동을 벌인다.

5) 페드로 도밍고스(Pedro Domingos) : @pmddomingos

인공지능과 머신 러닝 분야의 챔피언 격인 인물. 현재는 워싱턴 대학에서 컴퓨터 과학을 가르치고 있다. ‘알고리즘의 마스터(Master of Algorithm)’라는 책을 펴내기도 했다.

6) 타마라 덜(Tamara Dull) : @tamaradull

SAS 베스트 프랙티스(SAS Best Practice) 그룹의 최신 기술 디렉터로 빅 데이터와 인공지능, 머신 러닝의 전문가다. 그밖에도 각종 ‘떠오르는 신기술’에 대해서 해박하다.

7) 조디 골드스타인(Jodi Goldstein) : @jgoldstein

하버드 비즈니스 스쿨(Havard Business School)의 혁신 연구소(Innovation Lab)의 책임 관리자다. 최신 기술에 기반을 둔 스타트업, 새로운 아이디어 등에 대해 활발하게 트윗한다.

8) 페이페이 리(Fei Fei Li) : @drfeifei

스탠포드 대학 인공지능 연구소의 교수. 컴퓨터 과학을 전공했으나 지금은 인공지능에만 거의 몰두하고 있다. 구글 클라우드의 인공지능 최고 과학자로 활동하고 있다.

9) 케이티 오닐(Cathy O’Neil) : @mathbabedotorg

월가의 데이터 과학자로 이름을 떨치기 시작했다. 지금은 월가를 떠난 상태인데, 대신 ‘수학 파괴의 무기들(Weapons of Math Destruction)’이라는 베스트셀러 저자로서 더 유명하다.

10) 모니카 로가티(Monica Rogati) : @mrogati

각종 벤처 캐피털 기업들을 위한 데이터 과학 및 인공지능 분야 컨설턴트로 활동 중이다. 웨어러블 기업인 조본(Jawbone)의 부회장과 링크드인의 데이터 과학자를 역임했다.

[국제부 문가용 기자(globoan@boannews.com)]

[국제부 오다인 기자(boan2@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)