Pwn&Play팀, ‘동영상 확인’ 스미싱 분석결과 본지 제보

악성코드 유포지 연결...스마트폰 통째로 장악 가능해

은행 앱 존재 여부도 체크, 금전 탈취 위한 사전조사 가능성

[보안뉴스 권 준 기자] 최근 지인 전화번호로 위장해 기자를 포함한 많은 사람들에게 유포된 스미싱 문자를 분석한 결과를 본지가 단독 입수했다.

해당 스미싱 문자에 첨부된 단축 URL을 클릭할 경우 악성코드 다운로드를 유도하게 되며, 이를 바탕으로 스마트폰 사용자들의 문자, 사진, 연락처 정보는 물론 은행 앱 존재 유무도 체크하는 등 스마트폰내 정보를 탈취·감시할 수 있는 것으로 분석됐다.

11일 저녁, 기자를 포함한 많은 사람들이 단축 URL과 함께 “여^기^에 너^ 이상한 동^영상^ 있^는데 바^로 삭제^하세^요”라는 문자에 이어 “여^기 왜^ 니 사^진 있^지? 빨리^ 가^봐봐”라는 문자를 연이어 받았다.

해당 스미싱 문자는 인터넷에 이상한 동영상이 올라가 있다고 속여 단축 URL 클릭을 유도하고, 이를 바탕으로 스마트폰 사용자들의 모든 정보를 탈취하려는 시도였다고 볼 수 있다. 해당 스미싱 문자를 분석한 보안연구그룹 Pwn&Play팀(김성진·김종혁·유선동·여주호 씨)에 따르면 스미싱 문자에 포함된 단축 URL의 실제 주소는 x****.com/index2.html?asd2332sdfgs로 악성코드 유포지 역할을 하는 것으로 드러났다.

악성코드 유포지 역할을 하는 단축 URL에 접속하게 되면 크롬(Chrome) 브라우저의 새로운 버전이 확인됐다는 가짜 메시지(Fake Message)를 통해 악성코드를 내려 받도록 유도한다. 이때 피해자들이 악성코드 설치·실행하게 되면 터무니없이 많은 권한을 요청한다. 아래는 피해자들에게 요청하는 Android Permission 목록이다.

Requested Permissions from Android Manifest:

android.permission.CHANGE_COMPONENT_ENABLED_STATE

android.permission.CHANGE_NETWORK_STATE

android.permission.DISABLE_KEYGUARD

android.permission.INTERNET

android.permission.EXPAND_STATUS_BAR

android.permission.SEND_SMS

android.permission.WRITE_SMS

android.permission.ACCESS_NETWORK_STATE

android.permission.GET_TASKS

android.permission.PACKAGE_USAGE_STATS

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.READ_EXTERNAL_STORAGE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.MODIFY_PHONE_STATE

android.permission.CALL_PHONE

android.permission.WRITE_SETTINGS

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.BROADCAST_SMS

android.permission.SYSTEM_OVERLAY_WINDOW

android.permission.STOP_APP_SWITCHES

android.permission.ACCESS_WIFI_STATE

android.permission.WAKE_LOCK

android.permission.CHANGE_WIFI_STATE

android.permission.RECEIVE_SMS

android.permission.READ_CONTACTS

android.permission.RESTART_PACKAGES

android.permission.GET_ACCOUNTS

이런 과정을 거쳐 피해자 스마트폰에 설치된 악성코드는 C&C(명령제어) 서버와 통신을 하면서 해커가 새로 만든 악성코드로 교체할 수 있으며, SMS 문자, 사진, 연락처 정보를 수집하고 SMS 내용 감시·발송할 수 있는 것으로 분석됐다. 해당 C&C 서버 IP는 59.***.6.45로, 태국(TW) IP인 것으로 조사됐다.

특히, 해당 악성코드는 은행 앱이 존재하는지 여부도 체크하게 되는데, 체크하는 모바일 뱅킹 앱 목록은 △새마을금고 스마트뱅킹 △광주은행 스마트뱅킹 △우체국 스마트뱅킹 △NH스마트 뱅킹△KEB하나은행 스마트폰뱅킹 △신한S뱅크 △SC제일은행 모바일뱅킹 △IBK ONE뱅킹 △KB국민은행 스타뱅킹 △우리은행 원터치개인뱅킹이다.

이 외에도 악성코드가 와이파이 정보 수집과 제어, 화면 잠금 제어, 환경 설정 정보 수집, 경로 수집 등 피해 모바일 기기의 대부분의 정보를 수집하고 중요 기능을 제어할 수 있게 되는 것으로 알려졌다. 사실상 피해 모바일 기기의 모든 권한을 탈취해서 통제·제어할 수 있게 되는 셈이다.

더욱이 이번 스미싱 문자는 국내외 백신 상당수가 탐지하지 못했던 것으로 알려져 피해가 상당할 것으로 예상되며, 해커들에게 스마트폰 내 모든 정보가 탈취돼 2차 피해 가능성이 매우 높다는 점에서 우려가 커지고 있다.

해당 스미싱을 분석한 Pwn&Play팀은 “현재 C&C 서버가 계속 작동 중이고, 관련 DB가 수집되는 것으로 확인됐다”며, “국내에서의 해당 유포지 주소 접속 차단 뿐만 아니라 빠른 공조 수사를 통해 이미 감염된 피해자들의 목록을 확보함으로써 추가적인 피해 확산을 막아야 한다”고 밝혔다.

한편, 이번 사건은 경찰청 사이버안전국에 신고가 이루어진 상태이며, 현재 수사에 착수한 상태로 알려졌다.

[권 준 기자(editor@boannews.com)]

악성코드 유포지 연결...스마트폰 통째로 장악 가능해

은행 앱 존재 여부도 체크, 금전 탈취 위한 사전조사 가능성

[보안뉴스 권 준 기자] 최근 지인 전화번호로 위장해 기자를 포함한 많은 사람들에게 유포된 스미싱 문자를 분석한 결과를 본지가 단독 입수했다.

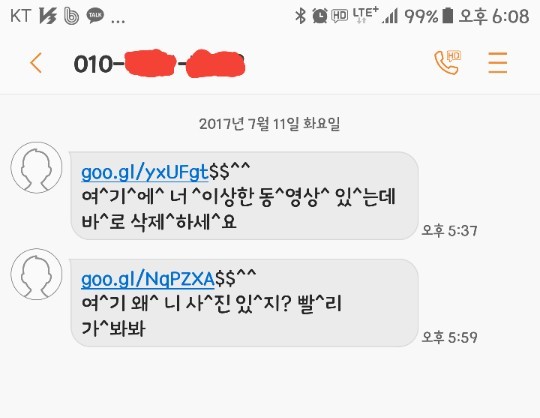

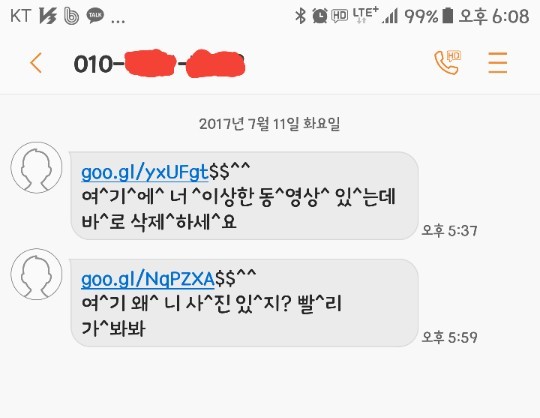

▲ 지인이 수신한 스미싱 문자 화면 캡쳐

해당 스미싱 문자에 첨부된 단축 URL을 클릭할 경우 악성코드 다운로드를 유도하게 되며, 이를 바탕으로 스마트폰 사용자들의 문자, 사진, 연락처 정보는 물론 은행 앱 존재 유무도 체크하는 등 스마트폰내 정보를 탈취·감시할 수 있는 것으로 분석됐다.

11일 저녁, 기자를 포함한 많은 사람들이 단축 URL과 함께 “여^기^에 너^ 이상한 동^영상^ 있^는데 바^로 삭제^하세^요”라는 문자에 이어 “여^기 왜^ 니 사^진 있^지? 빨리^ 가^봐봐”라는 문자를 연이어 받았다.

해당 스미싱 문자는 인터넷에 이상한 동영상이 올라가 있다고 속여 단축 URL 클릭을 유도하고, 이를 바탕으로 스마트폰 사용자들의 모든 정보를 탈취하려는 시도였다고 볼 수 있다. 해당 스미싱 문자를 분석한 보안연구그룹 Pwn&Play팀(김성진·김종혁·유선동·여주호 씨)에 따르면 스미싱 문자에 포함된 단축 URL의 실제 주소는 x****.com/index2.html?asd2332sdfgs로 악성코드 유포지 역할을 하는 것으로 드러났다.

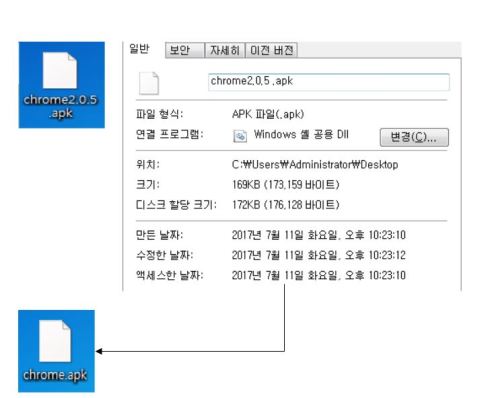

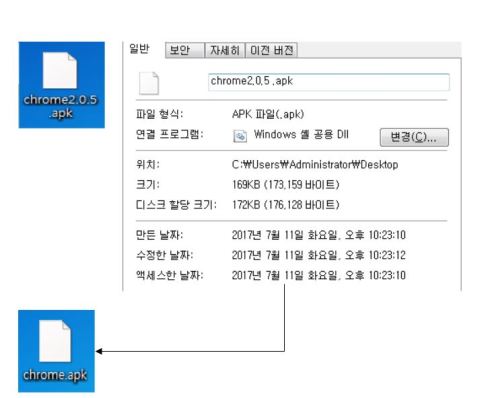

▲ 7월 13일 오전 확인 결과 기존 파일명 chrome2.0.5.apk에서 chrome.apk로 변경[자료=Pwn&Play팀]

악성코드 유포지 역할을 하는 단축 URL에 접속하게 되면 크롬(Chrome) 브라우저의 새로운 버전이 확인됐다는 가짜 메시지(Fake Message)를 통해 악성코드를 내려 받도록 유도한다. 이때 피해자들이 악성코드 설치·실행하게 되면 터무니없이 많은 권한을 요청한다. 아래는 피해자들에게 요청하는 Android Permission 목록이다.

Requested Permissions from Android Manifest:

android.permission.CHANGE_COMPONENT_ENABLED_STATE

android.permission.CHANGE_NETWORK_STATE

android.permission.DISABLE_KEYGUARD

android.permission.INTERNET

android.permission.EXPAND_STATUS_BAR

android.permission.SEND_SMS

android.permission.WRITE_SMS

android.permission.ACCESS_NETWORK_STATE

android.permission.GET_TASKS

android.permission.PACKAGE_USAGE_STATS

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.READ_EXTERNAL_STORAGE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.MODIFY_PHONE_STATE

android.permission.CALL_PHONE

android.permission.WRITE_SETTINGS

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.BROADCAST_SMS

android.permission.SYSTEM_OVERLAY_WINDOW

android.permission.STOP_APP_SWITCHES

android.permission.ACCESS_WIFI_STATE

android.permission.WAKE_LOCK

android.permission.CHANGE_WIFI_STATE

android.permission.RECEIVE_SMS

android.permission.READ_CONTACTS

android.permission.RESTART_PACKAGES

android.permission.GET_ACCOUNTS

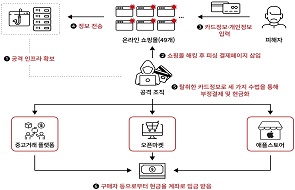

이런 과정을 거쳐 피해자 스마트폰에 설치된 악성코드는 C&C(명령제어) 서버와 통신을 하면서 해커가 새로 만든 악성코드로 교체할 수 있으며, SMS 문자, 사진, 연락처 정보를 수집하고 SMS 내용 감시·발송할 수 있는 것으로 분석됐다. 해당 C&C 서버 IP는 59.***.6.45로, 태국(TW) IP인 것으로 조사됐다.

특히, 해당 악성코드는 은행 앱이 존재하는지 여부도 체크하게 되는데, 체크하는 모바일 뱅킹 앱 목록은 △새마을금고 스마트뱅킹 △광주은행 스마트뱅킹 △우체국 스마트뱅킹 △NH스마트 뱅킹△KEB하나은행 스마트폰뱅킹 △신한S뱅크 △SC제일은행 모바일뱅킹 △IBK ONE뱅킹 △KB국민은행 스타뱅킹 △우리은행 원터치개인뱅킹이다.

이 외에도 악성코드가 와이파이 정보 수집과 제어, 화면 잠금 제어, 환경 설정 정보 수집, 경로 수집 등 피해 모바일 기기의 대부분의 정보를 수집하고 중요 기능을 제어할 수 있게 되는 것으로 알려졌다. 사실상 피해 모바일 기기의 모든 권한을 탈취해서 통제·제어할 수 있게 되는 셈이다.

▲ 스미싱을 통해 악성코드 유포지에 접속한 방문자 정보를 수집하는 웹페이지 화면[자료=Pwn&Play팀]

더욱이 이번 스미싱 문자는 국내외 백신 상당수가 탐지하지 못했던 것으로 알려져 피해가 상당할 것으로 예상되며, 해커들에게 스마트폰 내 모든 정보가 탈취돼 2차 피해 가능성이 매우 높다는 점에서 우려가 커지고 있다.

해당 스미싱을 분석한 Pwn&Play팀은 “현재 C&C 서버가 계속 작동 중이고, 관련 DB가 수집되는 것으로 확인됐다”며, “국내에서의 해당 유포지 주소 접속 차단 뿐만 아니라 빠른 공조 수사를 통해 이미 감염된 피해자들의 목록을 확보함으로써 추가적인 피해 확산을 막아야 한다”고 밝혔다.

한편, 이번 사건은 경찰청 사이버안전국에 신고가 이루어진 상태이며, 현재 수사에 착수한 상태로 알려졌다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2024-04-23]

[2024-04-23]

.jpg)

.jpg)