금융 산업 대부분 애플리케이션 보안 평가에 소홀

표준이나 정책 도입했다면, 그것에 대한 평가도 끈질기고 구체적으로

[보안뉴스 문가용 기자] 정보보안에 가장 철저한 산업이라고 한다면 금융 산업이 첫 손에 꼽힌다. 가장 빡빡하고 가장 발전된 툴들이 은행 여기저기에 설치되어 있을 것 같은 느낌이 틀린 것만은 아니다. 그렇다고 구멍이 존재하지 않는다는 건 아니라는 조사 결과가 최근 발표됐다. 특히 애플리케이션 보안에 있어서 제 아무리 금융기관이라고 커다란 구멍들을 갖고 있다고 한다.

.jpg)

물론 금융 기관들은 거의 대부분 보안에 있어 매우 양호한 상태로 유지되는 게 사실이다. 시큐어 코딩 표준도 그 어느 산업보다 잘 지키고 있으며, 서드파티들에 대한 관리도 다른 산업에 비해 엄격한 편이다. 전 세계 유명 금융 기관들의 CISO들을 대상으로 보안 전문업체인 시큐리티콤파스(Security Compass)가 진행한 이번 조사에서 거의 전부가 애플리케이션 보안에 대한 프레임워크나 표준을 적어도 한 개 이상 도입하고 있다고 답하기도 했다. 그중 가장 인기가 높은 것은 씨지탈의 BSIMM(Building Security in Maturity Model : 보안 성숙도 진단 방법론)인 것으로 밝혀졌다(89%).

여기까지, 표면 상 드러난 결과는 전혀 나쁘지 않다. 그러나 조금 더 깊이 들어가 핵심성과지표(KPI)를 보면 얘기가 조금 달라진다. 정책이나 표준을 도입해놓고 그것에 대한 효율성을 추적하고 평가해야 하는데, 그 효율성 측정 면에서 ‘눈 가리고 아웅’인 느낌이 적지 않다는 것이다. 이번 조사에 참여한 응답자들의 대부분이(77%) 핵심성과지표를 작성하는 데에 그저 취약점 개수만을 활용하고 있다고 답했다.

취약점을 완화시키는 데에 걸리는 시간을 측정한다는 응답자는 46%로 절반이 되지 않았고, 개발 팀이 정책상 필수라고 지목된 보안 툴을 사용하는지 확인한다는 응답자는 38%에 그쳤다. 보안 필수사항이 완전히 지켜지고 있는지 측정한다는 업체는 15%에 불과했다. 심지어 표준이나 프레임워크 도입만 하고 그에 대한 성과지수를 계산하지 않는다는 응답자가 15%나 되기도 했다.

시큐리티콤파스는 보고서를 통해 “취약점 개수라는 지표 하나에 의존한다면, 객관적인 보안 상태를 파악할 수 없다”고 경고했다. 일단 취약점 스캐닝 툴이 모든 취약점을 하나도 빠짐없이 다 찾아내는 게 아니기 때문이다. “SAST와 DAST 툴들만 해도 애플리케이션 단위에 있는 위협들 중 46%를 놓칩니다. 물론 이 46%에 대해서는 아직 논란의 여지가 있습니다만, 취약점 개수라는 지표가 완전하지 않다는 것은 분명합니다.”

보안 전문업체인 리스크베이스드시큐리티(Risk Based Security)의 CISO인 제이크 쿤스(Jake Kouns)는 “취약점 관리를 한다고 했을 때 현장의 수많은 보안 담당자들은 대부분 취약점 스캐너를 떠올린다”고 말문을 연다. “하지만 스캐닝 솔루션 대부분 미리 입력되지 않은 신호들은 전혀 취약점으로 파악하지 못합니다. 서드파티 라이브러리의 취약점들도 스캔하지 않기 때문에 완전할 수 없죠.”

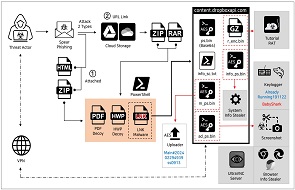

제이크 쿤스가 마지막에 지적한 ‘서드파티 라이브러리’는 최근 금융 업계의 새로운 보안 이슈로 서서히 떠오르고 있는 것이기도 하다. 이번 시큐리티콤파스의 조사에서 드러난 바, 응답자의 58%가 서드파티 소프트웨어를 사용 중에 있다고 했으며, 17%는 서드파티 소프트웨어를 주력으로 사용한다고 답하기도 했다. 그런데 그런 서드파티 앱을 개발하는 업체의 소프트웨어 개발 과정이나 정책에까지 정보보안을 위한 요구사항을 제시한다는 CISO는 절반도 되지 않았다. 서드파티의 정보보안 상황을 점검할 수 있다는 응답자는 38%에 그쳤고, 위협 모델링이나 설계 검토를 통해 보안 점검을 적극적으로 한다는 응답자는 15% 뿐이었다.

“현재 금융 기관들의 애플리케이션 보안 실태는 한 마디로 겉모습만 갖추고 있다고 정리할 수 있습니다. 금융 기관 내에서 애플리케이션 보안을 담당하고 있는 팀은 1) 먼저 실태를 파악해 목표를 정하고 2) 그 목표 성취에 가장 적합해 보이는 표준이나 프레임워크를 선정해 적용하고 3) 그것에 대한 끈질기고 다양한 측정 방법도 도입해 얼마나 실제적으로 위협 요소들이 줄어들고 있는지 추적해야 합니다.”

또한 “잘 하고 있는 축에 속하는 금융 산업에서조차 애플리케이션 보안이 이렇게 수박 겉핥기로 진행되고 있다면 다른 산업은 어떨지 상상만 해도 끔찍하다”는 제이크 쿤스는 “정보보안이 중요하다, 보안을 잘 해야 한다”는 말이 이젠 너무 모호한 말”이라며 “정보보안를 세부 분야로 나눠 좀 더 구체적이고 사소하게 강조해야 하는 때인 것 같다”고 강조했다.

[국제부 문가용 기자(globoan@boannews.com)]

- 아시아 최대 규모의 종합 보안 전시회 SECON 2017 - 3월 15일(수)~17일(금) 개최

- IFSEC과 BlackHat 주관사인 UBM이 직접 투자한 한국 유일 전시회

- 해외 보안 분야 바이어들과 1:1 전문 상담

- 가상현실, 심폐소생술, 드론 해킹, 1인 가구 안전 체험 등 다양한 코너 마련

표준이나 정책 도입했다면, 그것에 대한 평가도 끈질기고 구체적으로

[보안뉴스 문가용 기자] 정보보안에 가장 철저한 산업이라고 한다면 금융 산업이 첫 손에 꼽힌다. 가장 빡빡하고 가장 발전된 툴들이 은행 여기저기에 설치되어 있을 것 같은 느낌이 틀린 것만은 아니다. 그렇다고 구멍이 존재하지 않는다는 건 아니라는 조사 결과가 최근 발표됐다. 특히 애플리케이션 보안에 있어서 제 아무리 금융기관이라고 커다란 구멍들을 갖고 있다고 한다.

.jpg)

물론 금융 기관들은 거의 대부분 보안에 있어 매우 양호한 상태로 유지되는 게 사실이다. 시큐어 코딩 표준도 그 어느 산업보다 잘 지키고 있으며, 서드파티들에 대한 관리도 다른 산업에 비해 엄격한 편이다. 전 세계 유명 금융 기관들의 CISO들을 대상으로 보안 전문업체인 시큐리티콤파스(Security Compass)가 진행한 이번 조사에서 거의 전부가 애플리케이션 보안에 대한 프레임워크나 표준을 적어도 한 개 이상 도입하고 있다고 답하기도 했다. 그중 가장 인기가 높은 것은 씨지탈의 BSIMM(Building Security in Maturity Model : 보안 성숙도 진단 방법론)인 것으로 밝혀졌다(89%).

여기까지, 표면 상 드러난 결과는 전혀 나쁘지 않다. 그러나 조금 더 깊이 들어가 핵심성과지표(KPI)를 보면 얘기가 조금 달라진다. 정책이나 표준을 도입해놓고 그것에 대한 효율성을 추적하고 평가해야 하는데, 그 효율성 측정 면에서 ‘눈 가리고 아웅’인 느낌이 적지 않다는 것이다. 이번 조사에 참여한 응답자들의 대부분이(77%) 핵심성과지표를 작성하는 데에 그저 취약점 개수만을 활용하고 있다고 답했다.

취약점을 완화시키는 데에 걸리는 시간을 측정한다는 응답자는 46%로 절반이 되지 않았고, 개발 팀이 정책상 필수라고 지목된 보안 툴을 사용하는지 확인한다는 응답자는 38%에 그쳤다. 보안 필수사항이 완전히 지켜지고 있는지 측정한다는 업체는 15%에 불과했다. 심지어 표준이나 프레임워크 도입만 하고 그에 대한 성과지수를 계산하지 않는다는 응답자가 15%나 되기도 했다.

시큐리티콤파스는 보고서를 통해 “취약점 개수라는 지표 하나에 의존한다면, 객관적인 보안 상태를 파악할 수 없다”고 경고했다. 일단 취약점 스캐닝 툴이 모든 취약점을 하나도 빠짐없이 다 찾아내는 게 아니기 때문이다. “SAST와 DAST 툴들만 해도 애플리케이션 단위에 있는 위협들 중 46%를 놓칩니다. 물론 이 46%에 대해서는 아직 논란의 여지가 있습니다만, 취약점 개수라는 지표가 완전하지 않다는 것은 분명합니다.”

보안 전문업체인 리스크베이스드시큐리티(Risk Based Security)의 CISO인 제이크 쿤스(Jake Kouns)는 “취약점 관리를 한다고 했을 때 현장의 수많은 보안 담당자들은 대부분 취약점 스캐너를 떠올린다”고 말문을 연다. “하지만 스캐닝 솔루션 대부분 미리 입력되지 않은 신호들은 전혀 취약점으로 파악하지 못합니다. 서드파티 라이브러리의 취약점들도 스캔하지 않기 때문에 완전할 수 없죠.”

제이크 쿤스가 마지막에 지적한 ‘서드파티 라이브러리’는 최근 금융 업계의 새로운 보안 이슈로 서서히 떠오르고 있는 것이기도 하다. 이번 시큐리티콤파스의 조사에서 드러난 바, 응답자의 58%가 서드파티 소프트웨어를 사용 중에 있다고 했으며, 17%는 서드파티 소프트웨어를 주력으로 사용한다고 답하기도 했다. 그런데 그런 서드파티 앱을 개발하는 업체의 소프트웨어 개발 과정이나 정책에까지 정보보안을 위한 요구사항을 제시한다는 CISO는 절반도 되지 않았다. 서드파티의 정보보안 상황을 점검할 수 있다는 응답자는 38%에 그쳤고, 위협 모델링이나 설계 검토를 통해 보안 점검을 적극적으로 한다는 응답자는 15% 뿐이었다.

“현재 금융 기관들의 애플리케이션 보안 실태는 한 마디로 겉모습만 갖추고 있다고 정리할 수 있습니다. 금융 기관 내에서 애플리케이션 보안을 담당하고 있는 팀은 1) 먼저 실태를 파악해 목표를 정하고 2) 그 목표 성취에 가장 적합해 보이는 표준이나 프레임워크를 선정해 적용하고 3) 그것에 대한 끈질기고 다양한 측정 방법도 도입해 얼마나 실제적으로 위협 요소들이 줄어들고 있는지 추적해야 합니다.”

또한 “잘 하고 있는 축에 속하는 금융 산업에서조차 애플리케이션 보안이 이렇게 수박 겉핥기로 진행되고 있다면 다른 산업은 어떨지 상상만 해도 끔찍하다”는 제이크 쿤스는 “정보보안이 중요하다, 보안을 잘 해야 한다”는 말이 이젠 너무 모호한 말”이라며 “정보보안를 세부 분야로 나눠 좀 더 구체적이고 사소하게 강조해야 하는 때인 것 같다”고 강조했다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

- 아시아 최대 규모의 종합 보안 전시회 SECON 2017 - 3월 15일(수)~17일(금) 개최

- IFSEC과 BlackHat 주관사인 UBM이 직접 투자한 한국 유일 전시회

- 해외 보안 분야 바이어들과 1:1 전문 상담

- 가상현실, 심폐소생술, 드론 해킹, 1인 가구 안전 체험 등 다양한 코너 마련

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)