‘적립금·앨범’ 관련 바이러스에 730만7,400명이 감염 피해

1개의 바이러스에 평균 감염 피해자 496만1,000명

[보안뉴스 온기홍=중국 베이징] 중국 텐센트의 ‘모바일 보안 랩’은 자체 조사 결과를 바탕으로 지난 상반기 중국에서 감염 피해자 수가 많았던 이동전화 관련 바이러스 상위 10개를 뽑아 최근 발표했다.

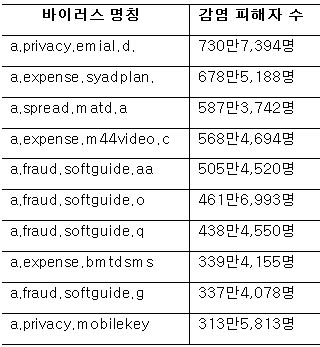

이들 스마트폰 바이러스 ‘톱10’은 △a.privacy.emial.d.(적립금/포인트 함정) △a.expense.syadplan.(시스템 악수) △a.spread.matd.a △a.expense.m44video.c △a.fraud.softguide.aa △a.fraud.softguide.o △a.fraud.softguide.q △a.expense.bmtdsms △a.fraud.softguide.g △a.privacy.mobilekey 순이었다.

▲ 2015년 상반기 중국 텐센트의 ‘모바일 보안 랩’이 뽑은

감염 피해자 수 기준 상위 10대 이동전화 바이러스

텐센트 측은 “안드로이드 바이러스는 공격 수단이 한층 더 다양화하는 동시에 빠른 증가 흐름을 보였다”며 “상반기 감염 피해자가 많았던 상위 10대 바이러스에 피해를 입은 사람은 4,961만명에 달했다”고 밝혔다. 하나의 바이러스에 평균 감염 피해자 수는 496만1,000명이었다.

이들 상반기 이동전화 바이러스 ‘톱10’의 보편적인 특징은 사용자를 꾀어 악성파일을 설치하게 하고 몰래 악성 SW를 내려 받음으로써 요금 소모 또는 금전 결제 관련 비밀번호 등 중요 정보 유출과 같은 피해를 끼친다는 점이라고 텐센트 측은 강조했다.

이들 이동전화 바이러스의 주요 특징을 살펴보면, 먼저 중국에서 730만7,400명이 감염 피해를 입은 a.privacy.emial.d.는 이른바 ‘적립금 함정’으로도 불리는데, 전형적인 사진 ‘앨범’ 관련 바이러스다. 이동전화 메시지를 차단하는 동시에 메시지를 전달한다. 이어 사용자의 여러 계정과 비밀번호를 유출시킴으로써 금전 손실을 초래한다. 이 바이러스는 ‘중국이동통신 적립금 교환’, ‘학습성적표’, ‘앨범’이란 이름의 스마트폰 앱으로 위장했다.

감염 피해자(678만5,188명)가 두 번째로 많은 a.expense.syadplan.은 ‘시스템 악수’라는 이름이 붙었는데, 사용자 몰래 출처 불명의 S/W를 스마트폰에 내려 받음으로써 악의적으로 요금을 소모시킨다. 이 바이러스는 ‘com.android.system’ ‘com.andrroid.contact’, ‘성인 영상음성’ 이란 이름의 앱으로 사용자들을 꾀었다.

상반기 동안 중국에서 587만3,740여명을 감염시킨 a.spread.matd.a는 스마트폰 H/W 정보를 수집한다. 또 사용자 몰래 스마트폰을 네트워크에 연결해 출처 불명의 코드를 내려 받는다. 이 바이러스는 ‘중화 만년력’, ‘Jamhi’, ‘Cmrd’ 따위의 앱 이름으로 위장했다. 568만4,690여 명이 감염된 a.expense.m44video.c는 사용자 몰래 악성 프로그램 파일과 출처 불명의 S/W를 내려 받아 악의적으로 요금을 소모 시킨다. 이 바이러스는 ‘X 젼보어슈’, ‘콰이보어 메이잉’, ‘색녀 동영상’이란 이름의 앱으로 사용자들을 유인했다.

또한 505만4,520명에게 감염 피해를 입힌 a.fraud.softguide.aa는 사용자를 속여 악성 파일을 스마트폰에 설치하게 한다. 이 바이러스는 ‘여신 콰이보어’, ‘스미 콰이보어’, ‘com.android.media’ 등 앱으로 위장했다.

상반기에 461만7,000명이 감염 피해를 입은 a.fraud.softguide.o과 438만4,550명이 감염된 a.fraud.softguide.q는 활동 개시 후 사용자를 꾀어 악성 파일을 설치하게 만든다. 바이러스 ‘a.fraud.softguide.o’는 ‘아이메이 러보어’, ‘avi 동영상’ 등 이름의 앱으로 사용자를 속였다. 바이러스 ‘a.fraud.softguide.q’는 ‘우마 션보어’, ‘스샹 콰이보어’, ‘성인 소설’ 따위의 앱으로 위장했다.

이어 339만4,150여명이 감염된 a.expense.bmtdsms의 경우 활동 개시 후 사용자의 동의 없이 몰래 메시지를 발송해 사용자에게 요금 소모 피해를 입힌다. 이 바이러스는 ‘극도 유혹’, ‘심야 생방송’ 등 이름의 앱으로 사용자를 꾀었다. 337만4,078명이 감염 피해를 입은 a.fraud.softguide.g은 활동에 나선 뒤 사용자를 꾀어 악성 파일을 스마트폰에 내려 받게 한다. 이 바이러스는 ‘전용 보어팡치(플레이어)’, ‘우마 션보어’, ‘com.android.mediacode’ 등 앱 이름으로 사용자를 속였다.

끝으로 313만5,813명에게 감염 피해를 입힌 a.privacy.mobilekey는 정상적인 스마트폰 앱으로 위장한 다음 설비 관리기를 활성화하고 바탕화면의 아이콘을 삭제하다. 이어 몰래 메시지를 발송하고 금전 결제 비밀번호 등 중요한 정보들을 훔치는 것으로 드러났다. 이 바이러스는 ‘B_Sms_Block’, ‘는’, ‘이동(모바일) 증서’ 따위의 앱으로 위장해 사용자들을 꾀었다.

[중국 베이징 / 온기홍 특파원(onkihong@yahoo.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]

th.jpg)

.jpg)

TH.jpg)