관련기관, 직원 대상으로 이메일에 첨부된 한글 악성파일 주의 공지

[보안뉴스 김경애] 한국수력원자력이 관리하는 원자력발전소를 비롯해 국방, 안보 분야 담당자를 타깃으로 하드파괴 악성코드가 유포되면서 피해규모에 관심이 집중되고 있다.

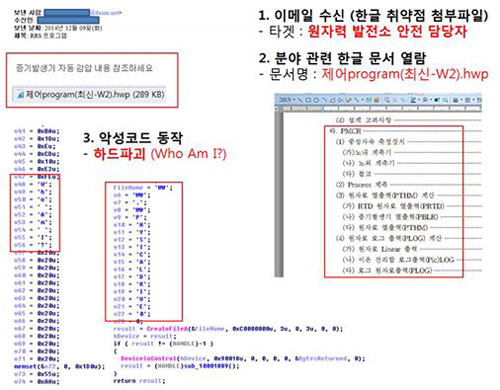

▲ 한글 취약점을 이용한 하드파괴 악성코드[출처: 하우리]

이번에 발견된 악성코드는 ‘증기발생기 자동 감압 내용 참조하세요’라는 내용으로 원자력발전소 안전담당자들을 타깃으로 발송된 것으로 알려졌다. 특히, 국가기반시설을 비롯한 국방, 안보 분야 주요 인사를 노린 APT 공격으로 추정되고 있어 피해규모에 대한 궁금증이 커지고 있다.

현재까지 피해규모와 관련해 원자력발전소를 관리하는 한국수력원자력 관계자는 “이메일을 통해 들어온 악성코드는 관계기관에 의해 9일 최초 발견됐으며, 내부적으로는 피해가 거의 없다”며 “내외부망 PC가 분리돼 있어 감염 확대는 쉽지 않다. 자료를 넘기려면 인터넷 단에서 내려받은 자료를 자료연계장치를 통해야만 전달할 수 있다. 특히, 상사 승인 후 내부망으로 넘기는 과정을 거치기 때문에 승인 받지 않고는 넘길 수 없다”고 밝혔다.

현재 대응조치에 대해서도 그는 “상부기관에 보고 중인 단계로, 상부기관에서 내려온 매뉴얼에 따라 조치중”이라며 “현재 포털 계정으로 들어오는 메일은 차단돼 있다”고 말했다.

본지가 확인한 결과 내부 직원을 대상으로 현재 해당 메일을 다운로드 받지 않도록 공지하고 있는 것으로 확인됐다.

이렇듯 국가주요시설과 국방 분야 등을 타깃으로 한글 파일을 첨부한 형태의 APT 공격은 1년 이상 꽤 오랜 기간 지속돼 왔다는 게 보안전문가들의 의견이다. 그러나 하드파괴 악성코드가 등장한 경우는 드물었기 때문에 이번 사건이 더욱 주목되고 있다.

이와 관련 한 보안전문가는 “이메일로 들어온 악성코드는 대부분 타깃형 공격이기 때문에 이를 제대로 차단할 수 있는 APT 장비 등 보안 솔루션이 도입 및 운영되고 있는지 철저히 검토하고, 다양화·고도화되는 공격경로들을 다각도로 분석해야 한다”고 밝혔다.

[김경애(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)