익명네트워크인 Tor 기반 C&C 봇넷 사용...생성단계에서 조기 탐지

[보안뉴스 권 준] 오는 19일부터 실시되는 한미합동군사훈련인 을지프리덤가디언(UFG) 연습, 일명 을지훈련을 앞두고 6.25 사이버테러를 수행했던 조직이 활동을 재개한 것으로 드러나 국내 인터넷 보안위협이 다시금 고조되고 있다.

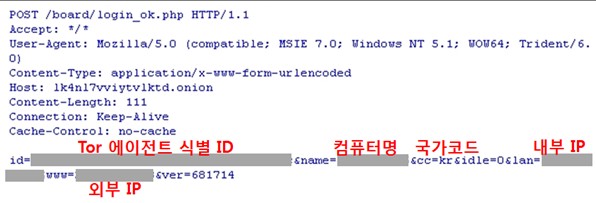

▲악성코드 감염 시 Tor C&C 서버로 전송하는 데이터 [자료: 하우리 최상명 팀장]

그간 3.20 및 6.25 사이버테러 조직을 오랫동안 추적해오면서 그 실체를 최초로 파악한 바 있는 하우리 최상명 선행연구팀장이 이번에 새로 발견한 악성코드는 지난 번 6.25 사이버테러에서 DNS DDoS 악성코드를 유포하기 위해 구성한 봇넷(Botnet)과 동일하게 익명 네트워크인 토르(Tor) 기반의 C&C를 사용하며, 악성코드의 모든 구조와 설치방식 등이 매우 유사한 것으로 분석했다.

악성코드는 8월 1일 오후에 제작된 것으로 7일 오전 국내에서 최초 발견됐다. 하지만 현재 해당 악성코드가 광범위하게 뿌려진 상태는 아니며, 초기 Tor C&C 봇넷을 구축하기 위한 사전단계인 것으로 최 팀장은 추정했다.

또한, 해당 조직이 사용하는 ‘UFG’, ‘을지’ 등 을지훈련과 관련된 키워드를 절취하는 악성코드의 변종이 7월 중순 확인된 바 있다.

실제 북한의 노동신문은 지난 7월 31일 “을지프리덤가디언(UFG) 연습이 열리는 다음 달 한반도 정세는 또 다시 ‘전쟁국면’에 처하게 될 것”이라고 밝힌 바 있어, 이를 염두해 두고 사이버전을 수행하기 위해 사전준비단계인 봇넷을 구성하고 있는 것으로 보인다.

이번에 발견된 악성코드의 특징은 그간 6.25 사이버테러조직의 방식처럼 익명 네트워크인 Tor C&C를 사용하여 악성코드를 전파하는 봇넷을 구축하고 있다는 점이다. Tor C&C 서버를 통해 감염 국가, 컴퓨터명, 내·외부 IP, 감염된 악성코드 버전 등을 전송하게 된다.

이를 바탕으로 어느 정도 Tor C&C 봇넷 구축이 완료되면 그들이 지정해놓은 디데이(D-day)에 해당 봇넷을 통해 DDoS 공격을 수행하는 악성코드 등과 같은 추가적인 악성코드를 일시에 배포하여 국내에 사회적 혼란을 야기할 수 있는 것이다.

더욱이 이번에 발견된 악성코드의 제작·유포 방식이 6.25 사이버테러 당시 사용한 방식과 거의 유사하다는 점이다.

6.25 사이버테러 당시 Tor C&C 서버는 총 10개였는데, 이번에 발견된 악성코드가 사용하는 Tor C&C 서버는 총 6개로 조사됐다. 또한, Tor C&C 서버로 전송하는 데이터는 지난번과 동일하지만, 지난 번 Tor C&C 서버는 GET 메소드 방식을 사용한 반면, 이번에는 POST 메소드 방식을 이용해 전송하는 것으로 알려졌다.

6.25 당시 사이버테러조직은 6월 9일부터 24일까지 15일 동안 Tor C&C 봇넷을 구축했으며, 최종 목표일인 25일에 해당 Tor C&C 서버를 통해 정부대전청사 DNS 서버에 DDoS 공격을 수행하는 악성코드를 배포한 바 있다.

그러나 이번에는 Tor C&C 봇넷을 구축하고 있다는 사실을 조기 탐지해 대응만 잘하면 피해를 최소화할 수 있을 것으로 보인다.

지난 6.25 사이버테러 때는 무려 15일 동안이나 Tor C&C 봇넷을 구축하고 있는 상황을 사전에 탐지하지 못하고 있다가 25일 당일 디도스 공격용 악성코드가 배포되어 디도스 공격을 시작했고, 사후에 알게 돼 속수무책으로 당할 수밖에 없었던 것. 하지만 이번에는 실제 공격이 발생하기 이전인 사전 Tor C&C 구축 단계에서 해당 봇넷의 구축 사실이 조기 탐지된 셈이다.

이와 관련 하우리 최상명 선행연구팀장은 “이번 악성코드도 8월 초부터 Tor C&C 봇넷을 구성하고 있으며, 을지프리덤가디언 훈련이 시작되는 19일을 전후하여 그들이 목표로 하는 DDoS 공격, 시스템 파괴, 기밀정보 절취 등과 같은 사이버전을 감행할 것으로 추정된다”고 우려했다.

덧붙여 그는 “하지만 이번에는 초기에 Tor C&C 봇넷이 발견됐으며, 아직 Tor C&C를 통해 추가적인 악성코드를 유포할 수 있도록 C&C 서버를 오픈하지는 않은 상태이기 때문에 Tor C&C를 지속적으로 모니터링하여 추가조치가 발생한다면 바로 탐지하여 정부당국과 공유할 계획”이라고 설명했다.

이번에는 3.20 및 6.25 사이버테러를 일으킨 조직의 움직임을 사전에 탐지한 만큼 민·관·군이 긴밀히 정보를 공유하고, 철저한 모니터링을 통해 피해를 최소화해야 할 것으로 보인다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.png)

.jpg)