pdf 확장자 체크해 필터링 해주는 것이 안전

[보안뉴스 김태형] 최근 웹 해킹 방식은 특정 사이트로 이동시켜 사용자의 브라우저에 맞는 공격을 통해 공격 성공율을 높이는 것이 추세다. 이러한 가운데 국내 주요 포털사인 다음과 네이버의 블로그·카페·이메일에서 이와 같은 ‘Java Script In PDF 공격’에 취약해 이용자들의 주의가 필요하다.

이번 취약점을 발견한 청소년 해킹&보안팀, Little Rascal 팀의 리더 염세현 군은 “Java Script In PDF 공격 기법은 XSS 기법과 PDF의 Open Action을 이용해서 이루어지는 것으로 국내에서는 아직 많이 발견되지 않은 취약점이며 국내 웹 관리자들도 잘 모르는 취약점”이라고 설명했다.

또한, 그는 “우리 팀에서 실제로 가상 환경에서 실험을 해본 결과, 지능형 공격도 가능해 공격 성공율도 높고 이로 인한 피해 규모도 상당할 듯 하다고 판단했다”고 강조했다.

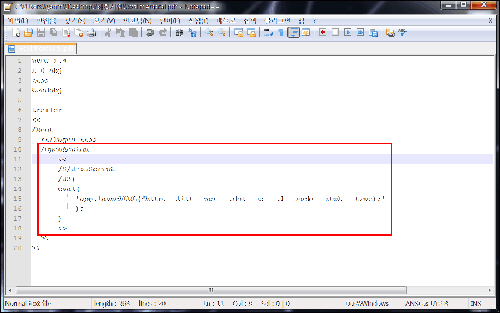

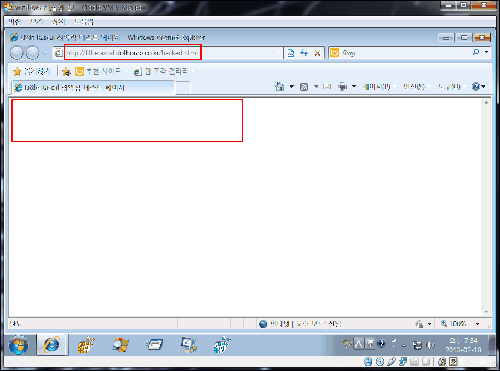

그림 1

공격 기법을 분석해 보면 그림 1과 같이 전체적인 PDF 구조를 직접 소스로 프로그래밍했으며 빨간색 테두리 안을 보면 PDF 문서가 오픈 되었을 때 app.launchURL을 이용해서 특정 주소로 이동하도록 만들었다(이때 쓰인 주소는 악성 주소가 아니라 테스트로 만든 홈페이지 주소이다).

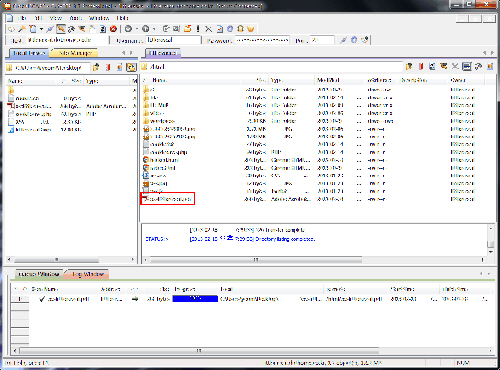

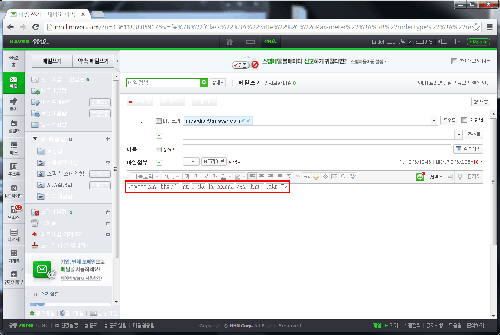

그림 2

그림 2는 공격에 사용될 악성 PDF 파일을 외부에 업로드 시키는 것이다.

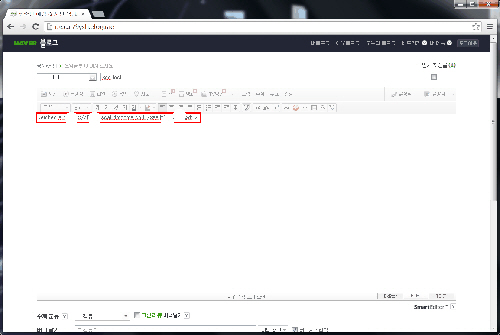

그림 3

그림 3처럼 외부에 있는 악성 PDF 파일을 embed 태그를 이용해서 네이버 블로그에 포스팅했다.

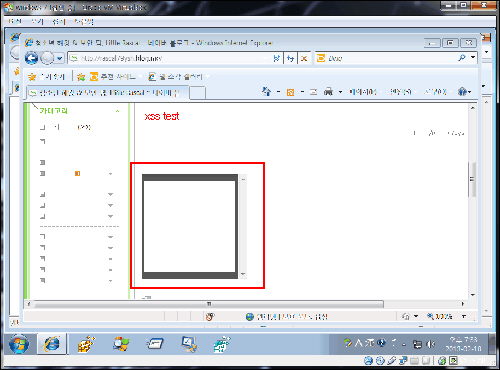

그림 4

그림 4처럼 가상 PC에서 포스팅 시킨 블로그에 접속했다.

그림 5

그림 5와 같이 포스팅 시킨 블로그에 접속을 하니 자동으로 PDF가 실행됐다.

그림 6

그림 6과 같이 PDF가 실행되면서 특정 주소로 강제로 이동됐다.

그림 7

이런 문제는 그림 7~9와 같이 이메일에서도 발견 되었다. 현재 이와 같은 취약점이 발견된 사이트는 네이버 블로그, 카페, 메일, 다음 블로그, 카페, 메일 등이다.

그림 8

염세현 군은 “이와 같은 문제가 심각한 이유는 전체 과정에서 볼 때 결론은 특정 사이트로 이동시킨다. 이때 특정 사이트로 이동을 시키고 그 사이트에서 접속한 사용자의 브라우저를 체크해 그에 맞는 최신 ‘exploit’ 공격을 시도하면 보안 패치를 하지 않은 사용자는 피해를 입게 된다”고 말했다.

그는 또 “간혹 몇몇 exploit 중에서는 제로데이 취약점을 이용해서 공격을 하기도 한다. 이런 방법의 공격은 예전 방식보다 보다 더 복잡하고 공격 성공 확률이 높다. 이러한 공격을 받았을 경우에는 공격을 당한 사용자의 PC는 공격을 시도한 해커에 의도에 따라서 마음대로 가능하게 된다”고 덧붙였다.

이어서 그는 “따라서 악의적인 해커가 이 취약점을 이용하면 국내에서 접속자가 가장 많은 포털인 네이버와 다음에서 수 많는 피해자를 만들 수도 있다”고 강조했다.

또한 그는 “보통의 사용자들은 pdf 파일을 직접 ‘embed’ 태그를 이용해서 올리는 것보다는 파일 첨부를 이용해서 주로 올리고 있기 때문에 pdf 확장자를 체크하여 필터링 해주는 것이 좋다”고 설명했다.

그는 “현재 우리 팀에서 ‘Java Script In PDF 공격’ 기법은 익스플로러, 오페라, 사파리에서 발견되는 것으로 확인됐다. 크롬과 파이어폭스에서는 PDF 파일이 정상적으로 로드 되지 않는 것을 판단하고 PDF 파일의 수행을 차단하는 것으로 보였다”면서 “결론적으로는 인터넷 브라우저를 크롬이나 파이어폭스를 사용하거나 익스플로러의 보안 수준을 높음으로 설정하면 된다고 판단했다. 또한 웹 사이트 측에서는 ‘embed’ 태그를 아예 차단해버리거나 pdf 확장자의 업로드를 제한하는 방법까지 생각을 했으나 이것은 포털사가 결정할 문제다”라고 말했다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]

TH.jpg)

th.jpg)