전 세계에서 가장 많이 쓰는 CMS 툴...국내 웹사이트도 대부분 적용

개발사 보안코드 추가해야...사용자는 웹사이트 관리 만전 기해야

[보안뉴스 김태형] php 스크립트로 구동되는 오픈소스 블로그 솔루션인 ‘WordPress’에 CSRF 취약점이 발견되어 사용자들의 주의가 필요하다.

국제정보보안교육센터(이하 I2SEC)는 전 세계적으로 많이 사용되는 CMS(Content Management System)로 알려져 있는 WordPress에 CSRF 취약점이 발견됐다고 밝혔다.

WordPress는 현재 세계적으로 가장 많이 쓰이고 있는 CMS(Content Management System) 툴로 전 세계 약 20%의 웹 사이트가 이를 사용해 구축되어 있고 국내에서도 개인, 기업, 공공기관들이 이 WordPress를 이용해 웹사이트를 구축하고 있는 것으로 알려졌다.

▲ 공격 코드

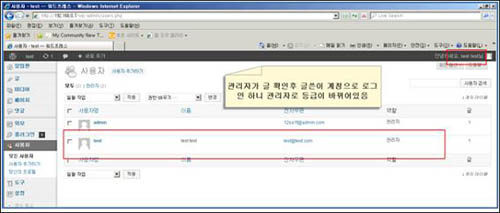

이번 취약점을 발견한 부산정보보안교육센터(i2Sec)의 13기 수강생 이지원 씨는 “이 취약점을 이용해 공격자는 일반 회원의 권한을 관리자 권한으로 변경할 수 있도록 IMG 태그를 삽입한다. 그러면 유저 계정이나 다른 정보가 아닌 유저 번호로 파라미터를 전달하게 된다”면서 “이를 통해 공격자는 일반 사용자의 글을 확인한 후 글쓴이 계정으로 로그인 하면 관리자로 권한 등급이 바뀌게 된다”고 설명했다.

▲ 공격 결과

I2SEC의 한 관계자는 “이 취약점은 스크립트 필터링에 대해 IMG 태그로 우회(Bypass)하여 CSRF 공격이 가능하다”면서 “아직 보안 패치가 이루어지지 않아 공개할 수는 없지만 다수의 Plugin에서도 취약점이 발견됐다”고 덧붙였다.

또한 그는 “해당 취약점에 대해서는 WordPress 개발사의 한국지사에 통보한 상태이며, 해당 개발사는 현재 보안패치를 적용 중인 것으로 알고 있다”고 말했다.

이에 대해 I2SEC 박용운 이사는 “CSRF(Cross Site Request Forgery)공격과 XSS(Cross Site Scripting)공격은 근본적으로 HTML코드가 실행이 되는 문제점이 동일하다”면서 “차이점은 먼저 XSS는 사용자 세션수집 ,피싱, 웜&바이러스 배포 등으로 크래커가 구축해 둔 서버로 요청이 일어나는 반면, CSRF는 관리자 패스워드 변경, 권한 변경, 회원 탈퇴, 게시물 삭제&수정&변경 등 해당 악성 게시물을 제공하는 서버가 되겠다”고 말했다.

요약하면, XSS는 크래커의 서버로 스크립트가 발생하며 CSRF는 취약점을 제공하는 클라이언트로 스크립트가 발생한다고 정리할 수 있다는 것.

또한 그는 “이러한 CSRF 공격의 피해는 관리자 패스워드 변경, 타인의 글 삭제, 타인의 글 변경, 타인의 회원 탈퇴, 관리자 특수한 권한을 이용한 자신의 포인트 조작 등이 가능하다. 즉 CSRF는 해당 피해자의 세션을 이용해야 한다는 점이 포인트이며 만약 로그인하지 않은 상태라면 CSRF는 피해가 없다고 보면 이해가 쉬울 것이다”라고 덧붙였다.

현재 WordPress의 CSRF에 대한 보안대책으로는 개발사의 경우 보안코드의 추가가 필요하며, 사용자는 최신패치를 적용하고 관리자들의 보안의식 수준을 높여야 한다. 해당 취약점은 보안패치가 발표되면 http://wordpress.org/download 에서 다운로드가 가능하다.

WordPress는 국내 대부분의 기업, 공공기관의 웹사이트 구축에 사용되었기 때문에 해당 취약점에 대한 각별한 주의가 필요하다. 이에 각 웹사이트 담당자들은 WordPress 적용 여부를 확인하고, 해당 취약점에 대한 패치발표 시점을 신속히 파악해 이로 인한 피해가 없도록 만전을 기해야 할 것으로 보인다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)