모르는 사람이 발송한 이메일 첨부 한글 파일 실행 주의!

[보안뉴스 김태형] 지난 10월 8일 한글 소프트웨어에 존재하는 알려지지 않은 제로데이 취약점을 악용해 악성코드 유포를 시도한 사례가 발견되어 주의가 필요하다.

안랩시큐리티대응센터(이하 ASEC)에서는 그 동안 한글 소프트웨어에 존재하는 취약점들을 악용하는 악성코드 유포사례들을 공개했었고 지난 6월 15일에는 한글 소프트웨어에 존재하는 알려지지 않은 제로데이(Zero-Day, 0-Day) 취약점을 악용한 악성코드 유포 사례를 공개하기도 했다.

그리고 ASEC는 “지난 10월 8일에는 한글 소프트웨어에 존재하는 알려지지 않은 제로데이 취약점을 악용하여 악성코드 유포를 시도한 사례가 다시 발견됐다”고 밝혔다.

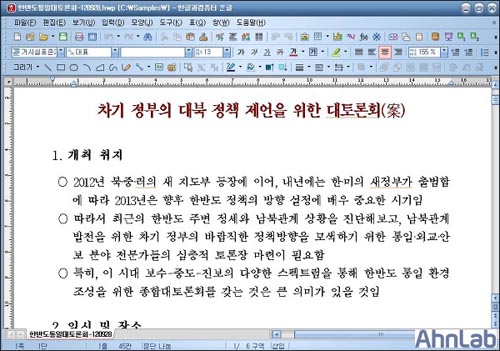

ASEC는 “이번에 발견된 제로데이 취약점을 악용하는 취약한 한글 파일은 아래 이미지와 같은 내용을 가지고 있으며 유포 당시에는 ‘한반도통일대토론회-120928.hwp(225,792 바이트)’라는 파일명을 사용했다”고 밝혔다.

또한 “해당 취약한 한글 파일은 앞서 언급한 바와 같이 한글 소프트웨어에 존재하는 알려지지 않은 제로데이 취약점을 악용하고 있으며 현재 한글과 컴퓨터에서 관련 보안 패치를 제공하지 않고 있다”고 덧붙였다.

악용되는 취약점은 한글 소프트웨어에서 사용되는 HwpApp.dll에 존재하는 한글 문서 내용을 파싱할 때 발생하는 힙 스프레이 오버플로우(Heap-spray Overflow)로 인한 코드 실행 취약점이다.

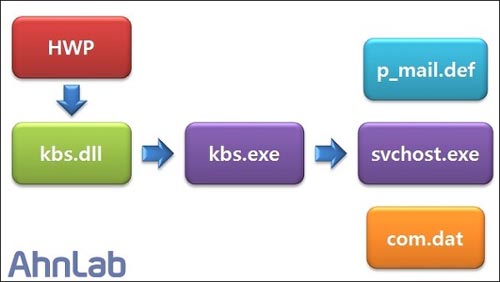

이번에 유포된 취약한 한글 파일을 한글 소프트웨어가 설치된 시스템에서 열게 되면 다음 아미지와 같은 순서에 의해 악성코드들에 감염된다.

먼저 취약한 한글 파일을 열게 되면 kbs.dll (115,200 바이트)가 다음 경로에 생성 된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\kbs.dll

생성된 kbs.dll는 다시 동일한 경로에 kbs.exe(90,112 바이트)를 생성하게 되며 kbs.exe는 다시 아래의 경로에 자신의 복사본인 svchost.exe(90,112 바이트)와 함께 p_mail.def (10 바이트)와 com.dat (40,960 바이트)를 순차적으로 다음 경로에 생성하게 된다.

C:\WINDOWS\system32\2065\p_mail.def

C:\WINDOWS\system32\2065\svchost.exe C:\WINDOWS\system32\2065\com.dat

그리고 레지스트리(Registry)에 다음의 키 값을 생성하여 자신의 복사본인 svchost.exe이 ‘SMS Loader’라는 윈도우 서비스로 시스템 재부팅 시에도 자동 실행되도록 구성하게 된다.

HKLM\SYSTEM\ControlSet001\Services\SMS Loader

ImagePath = "C:\WINDOWS\system32\2065\svchost.exe"

kbs.exe에 의해 생성된 p_mail.def 는 악성코드가 시스템에서 실행된 최초의 시각을 기록한 로그 파일이며 kbs.exe에 의해 생성된 자신의 복사본인 svchost.exe에 의해 다음의 악의적인 기능들을 수행하게 된다.

-윈도우 내장 방화벽 무력화

-AhnLab V3 Internet Security 8.0 및 2007 방화벽 무력화

-윈도우 사용자 정보 수집

-감염 시스템 IP, 운영체제 및 하드웨어 정보 수집

-키보드 입력 가로채기

그리고 감염된 시스템에서 수집한 키보드 입력 데이터와 시스템 및 하드웨어 정보는 다음과 같은 경로에 key.dat와 log.dat 파일들을 생성하여 기록하게 된다. 그리고 악성코드에 의해 감염된 시각을 jpg 파일명으로 생성하게 된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\key.dat

C:\WINDOWS\system32\2065\log.dat

C:\WINDOWS\system32\2065\[월일시분초10자리].jpg

감염된 시스템에서 수집한 정보들이 기록된 key.dat와 log.dat 파일들은 com.dat에 의해 한국에서 운영되는 특정 웹하드 웹 사이트에 접속하여 지정된 공유 폴더에 업로드 하게 된다.

ASEC는 이번에 발견된 한글 소프트웨어에 존재하는 알려지지 않은 제로 데이 취약점을 악용하는 악성코드들은 V3 제품군에서 다음과 같이 진단한다고 밝혔다.

HWP/Exploit

Trojan/Win32.Npkon

Trojan/Win32.Dllbot

이 악성코드는 안랩의 APT 전문 대응 솔루션인 트러스와쳐(TrusWatcher)에 포함된 DICA(Dynamic Intelligent Content Analysis)에 의해 시그니처 없이 아래와 같이 탐지가 가능하다고 ASEC 측은 설명했다.

Exploit/HWP.AccessViolation-DE

또 향후 출시 예정인 V3 인터넷 시큐리티(Internet Security) 9.0 에 포함된 ASD 2.0의 MDP 엔진에서도 시그니처 없이 다음과 같이 탐지가 가능하다.

Dropper/MDP.Exploit

Suspicious/MDP.DropExecutable

Suspicious/MDP.DropMalware

Suspicious/MDP.Behavior

ASEC는 “앞서 언급한 바와 같이 이번에 발견된 취약한 한글 파일은 한글 소프트웨어 존재하는 알려지지 않은 제로데이 취약점을 악용하여 악성코드 감염을 시도했다. 이에 잘 알지 못하는 사람이 발송한 이메일에 첨부된 한글 파일의 실행 시에는 각별한 주의가 필요하다”고 강조했다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2024-11-22]

[2024-11-22]

.jpg)

.jpg)

.jpg)

.jpg)