지난 3일 숭실대에서 보안전문가·학생 180여 명 참석...성황리 개최

리버스엔지니어링을 주제로 보안에 대한 다양한 시각으로 접근

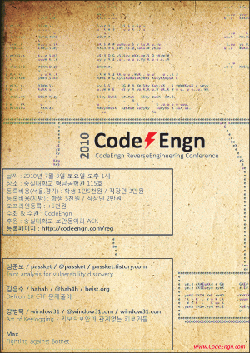

[보안뉴스 길민권] 지난 7월 3일 토요일 오후 1시부터 7시까지 숭실대학교 형남 공학관에서 제4회 코드엔진 2010(CodeEngn 2010) 컨퍼런스가 리버스엔지니어링 보안전문가 및 학생 180여 명이 참석한 가운데 성황리에 개최됐다. 이날 행사는 ‘CodeEngn’이 주최·주관을 맡고 숭실대학교 보안동아리 ACK가 후원했다.

[보안뉴스 길민권] 지난 7월 3일 토요일 오후 1시부터 7시까지 숭실대학교 형남 공학관에서 제4회 코드엔진 2010(CodeEngn 2010) 컨퍼런스가 리버스엔지니어링 보안전문가 및 학생 180여 명이 참석한 가운데 성황리에 개최됐다. 이날 행사는 ‘CodeEngn’이 주최·주관을 맡고 숭실대학교 보안동아리 ACK가 후원했다.

첫 스피커로 나선 심준보(passket.tistory.com)씨는 ‘Taint analysis for vulnerability discovery“라는 주제로 강연을 시작했다. 그는 ”프로그램을 개발함에 있어 취약점이란 언제나 존재하기 마련이다. 취약점을 찾거나 공략하는 일에 자신의 모든 것을 투자하는 해커들에게 있어서, 프로그램 안에 취약점은 반드시 어딘가 숨어있는 것”이라며 “이런 숨어있는 취약점들을 찾기 위해 많은 해커들이 자신만의 노하우를 가지고 있다. 이 발표에서는 이런 수많은 노하우들 중에 Taint Analysis를 통해 입력된 데이타들이 어떤 경로를 가지고 프로그램 내에서 변조되는지에 대한 분석기법을 이야기한다”고 말했다.

또 그는 기존의 Mutation이나 Diffing기반의 단순한 취약점 진단 기법들을 지나서 입력 데이터의 라이프 사이클(Life Cycle)과 변조된 입력 데이터가 어떻게 프로그램의 영향을 미쳐 취약점을 유도하는지, 혹은 변조된 데이터를 기반으로 알려지지 않은 제로데이 공격들을 탐지할 수 있는 기법들을 설명했다. 더불어 Taint Analysis를 통해 효율적인 Fuzzer를 구성하는 방법에 대해서도 강연했다.

두 번째 김은수(hahah / @hah4h / beist.org) 씨는 ‘Defcon 18 CTF 문제풀이’ 시간에 지난 5월 22~24일 치러진 세계 최대의 해커들의 축제인 DEFCON 18의 CTF 예선문제를 참관객과 함께 풀어보는 의미있는 시간을 가졌다.

그는 KAIST 보안동아리 GoN 팀으로 참여하면서 느낀 이번 DEFCON CTF 예선에 대한 전반적인 리뷰와 함께, 여러 문제 분야들 중 Binary l33tness, Pwtent pwnables 분야의 문제들의 풀이를 직접 시연해 보여 큰 관심을 끌었다. GoN 팀은 이번 Defcon 18 CTF 예선전 전체 529개 팀중 6위로 본선 진출에 성공해 유일하게 한국 팀으로 데프콘 본선에 출전하게 됐다.

세 번째 스피커, 강병탁(window31 / @window31com / window31.com)씨는 ‘Art of Keylogging - 키보드보안과 관계없는 키로거들’이라는 주제로 강연했다. 각종 논문 데이터나 기타 연구자료들을 살펴보면 키보드보안의 한계점에 대해 지목하고 그것에 대한 보완 대책을 논의하고 있는 내용이 많다.

물론 그러한 학문적인 접근도 중요하지만, 실제 키로깅을 하고 있는 해커의 입장에서는 어떤 식으로 키입력과 계정을 가져가는지 해커의 접근 방법을 살펴보는 것도 필요하다.

그는 “일반적으로 해커들은 커널 레벨이나 하드웨어 지식 베이스에 입각한 난해한 기법보다는, 보다 간편하며 실용적인 방법을 통해 계정을 가져간다. 그리고 그 같은 행위는 현재 키보드보안의 커버 범위를 뛰어넘는 새로운 기법을 보여주는 경우가 대다수다”라며 “이런 상황을 배경으로 실제 기업에서 발생하고 있는 사례나, 유저의 감염케이스를 리버스 엔지니어링으로 살펴보는 시간을 마련했다”고 밝혔다. 그는 이 자리에서 바이너리 해킹의 예술을 맛볼 수 있는 Art of Keylogging 발표에서 키 입력 탈취에 대한 새로운 트랜드를 소개했다.

마지막 스피커 ‘Max’는 ‘Fighting against Botnet’을 주제로 사이버 전쟁의 대표적 공격 무기가 되어버린 봇넷에 대해 강연했다.

봇넷은 네트워크가 점점 초고속화되고 복잡해진 상황 속에서 7.7 DDoS와 같은 DDoS 공격, 인터넷 계정이나 금융 정보 등과 같은 개인정보 유출 등이 봇넷을 통해 이루어지고 있는 상황이다. 이에 그는 실제 사이버 상에서 운영되고 있는 봇넷들을 분석해 보고 그들이 추구하는 봇넷 비즈니스 모델을 찾아보려 했다. 또한 봇넷의 설계, 운영, 관리, 대응에 관한 시연 그리고 봇넷들 간의 전쟁에 대해 자세히 소개해 큰 호응을 얻었다.

이번 코드엔진 2010을 주관한 운영자 이강석(CodeEngn) 씨는 “2007년을 시작으로 올해 4회째를 맞는 코드엔진 리버스엔지니어링 컨퍼런스는 리버스엔지니어링이라는 하나의 큰 주제로 소프트웨어 보안에 대한 다양한 시각으로 접근 및 연구를 하고 실무자 중심에서 바라보는 기술적인 컨퍼런스를 만들어 나가고 있으며 해마다 더욱 알차고 재미있는 컨퍼런스가 되기 위해 노력하겠다”고 말했다.

[길민권 기자(reporter21@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

길민권기자 기사보기

길민권기자 기사보기

[2024-11-25]

[2024-11-25]

.jpg)

.jpg)

.jpg)

.jpg)