우리가 알고 있는 것 보다 훨씬 많은 공격이 이루어지고 있습니다. 철통같은 방어를 하고 있는 미국도 "지난 4월 미국 국방성 컴퓨터 네트워크에 해커가 침입, F-35 전투기의 설계정보를 빼내 갔다고 월스트리트 저널이 보도했다" 이런 일이 있습니다. 왜 이럴까요? 누차 이야기 하지만 "난 완벽한 보안을 하고 있어, 난 인터넷에 직접 연결되지 않아" 라고 생각한 순간부터 시스템은 약한 부분이 나타나기 시작합니다. 다른 국가를 공격하던 중국도 이란해커로 추정되는 해커에게 테러를 당하지 않았습니까?

해커(침입자)는 대부분 다음 방법으로 중요한 시스템을 뚫고, 정보를 빼내가고 있습니다.

- 침입자는 서버를 곧장 공격하지 않는다

- 서버와 비교적 친한 우회 경로를 이용한다

- 메인 서버 주변에는 보안이 약한 많은 서버 가 있다

- 항상 사기꾼 메일, 스팸 메일을 이용한다

- 1% 허약한 환경을 이용 100% 해킹한다

- 1달에 한번 취약한 날을 기다리기도 한다

- 악성코드, 바이러스가 침투하는 경로는 많다

- 어플리케이션 공격 위한 웹 허점은 너무 많다

- 즉 Web SQL, Injection 에 취약한 웹은 너무 많다

작년 말 이루어진 "NSCA(Next Scenario of Cyber Attack)", 즉 <차세대 사이버 공격 시나리오 공모전> 에서 수상한 "신종 악성코드 확산기법을 이용한 VoIP 환경에서의 텔레뱅킹 위협" 에서도 VOIP 서버는 투명성(Transparency) 를 제공하지만 결국은 End-to-End 프로토콜 즉 사용자 신분과 본인 확인 상의 프로토콜 설계의 실수를 이용한 것입니다. 사람들의 오류나 실수에 의한 취약점과 공격은 해커들이 얼마든지 알아내고 인내를 가지고 기다릴 수도 있고 Mas SQL 공격을 이용하여 다량의 악성코드를 유포하기도 합니다. 악성코드를 유포하기 전에 상업용 컴퓨터 백신이 탐지할 수 있는지 미리 점검도 합니다.

이번 공모전에서 가장 아쉬운 점은 대부분의 응모자들이 신종 공격기법에만 초점을 맞추었다는 것입니다. 저는 이러한 접근을 원하지 않았습니다. 물론 새로운 기법도 알고 싶습니다. 하지만 저는 ",,,텔레뱅킹" 공모건에서도 사람의 프로토콜 개발 시의 허점을 보듯, 대한민국 IT 전반에 나타난 허점을 보고 그 허점을 어떻게 공격하는 시나리오를 가지고 최대의 효과를 볼 수 있을까, 그런 시나리오를 원하였습니다. 현재 가지고 있는 보안허점이 너무나 많아서 새로운 공격기법도 필요없는 상황입니다. 이런 허점이 너무나 많은 이 상황에서 새로운 공격을 만나면 그 후유증이 1.25 대란을 분명히 뛰어 넘어섭니다. 분명히!

"Inevitable Cyber warfare"

이번 공모전에 출품한 시나리오 중 하나를 소개합니다. 아마 저자의 동의를 받아 공개되겠지만 먼저 언급을 해야 하겠습니다. <Inevitable Cyber warfare /전상훈>

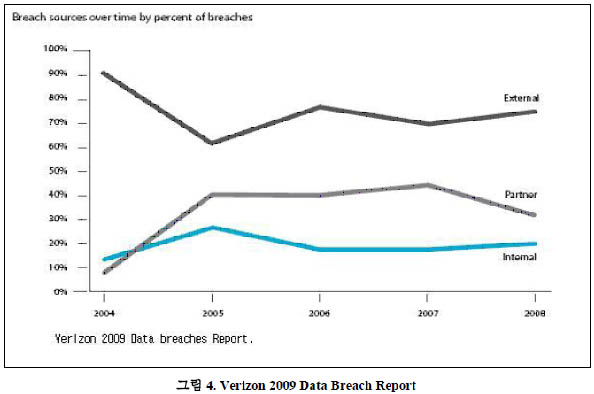

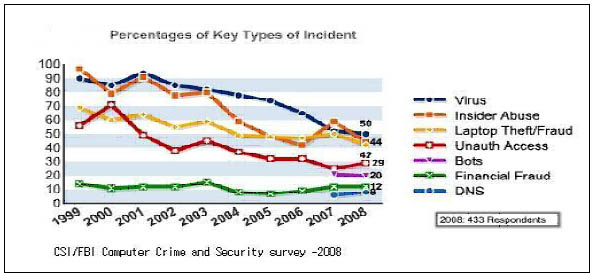

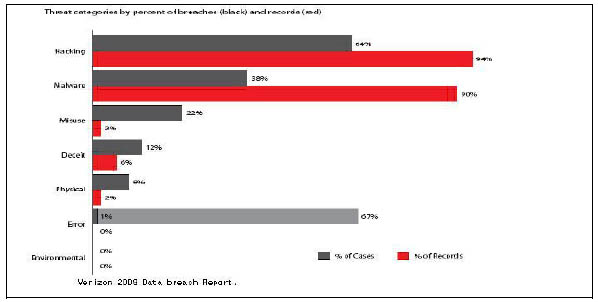

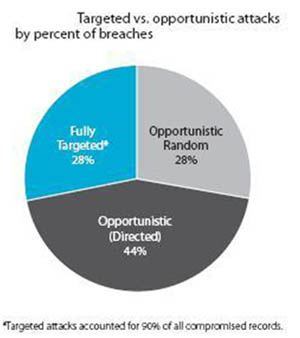

CSI/FBI 보고서 뿐 아니라, Verizon 2009 Data Breach Report 에서도 내부 직원이 아닌 외부에서의 공격이 많아졌음을 보이고 있습니다.

|

|

|

|

|

|

저자가 보여준 일련의 그림들을 보고 다음과 같이 정리될 수 있습니다.

- 사이버공격은 내부 직원보다 외부인의 소행이 더욱 많다

- 외부에서의 공격은 해킹과 악성코드(Virus, Bot)가 가장 많다

- 그 중 부당 접근과 Web SQL Injection이 대부분이다.

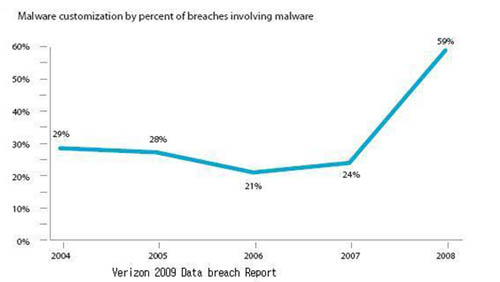

- 악성코드는 공격자가 직접 일부 변경한 신종 악성코드가 60%에 가깝다

- 그러므로 Anti-Virus에 초기에 탐지되지 못한다

- 마지막 그림에서 보인 바와 같이 향후 사이버 공격은 목표를 가진다

특히 저자는 스카다(SCADA)나 중요기반시설이 목표가 되고 있음을 보여주고 있습니다. 저자는 기반시설에 대한 일반적인 오해는 대표적으로 세가지가 존재한다고 이야기 하고 있습니다.

- 제어 시스템은 물리적으로 분리된 독자적 네트워크 상에 존재한다.

- SCADA 시스템과 기업 정보 시스템과의 연결은 강한 접근제어 정책으로 보호 되고 있다.

- SCADA 시스템 운영에는 특별한 지식이 필요하며 침입자가 접근하고 제어하기가 어렵게 만든다.

"안전하다" 생각하면 그 순간부터 무너질 수 있습니다. 자세한 내용은 이 공모 문서가 공개되면 논의하고자 합니다.

<연재 순서>

1. 대한민국 보안, 무엇을 바꾸어야 할까요?,

2. 보안뉴스 TSRC의 보안 개념과 10개의 이슈

3. 보안은 한 사람이 아닌 대중이 만들어 가야 한다.

4. 보안 전문가는 국가의 소중한 자산이 되어야 한다.

5. 기술보다 실천 경험이 더 중요하게 여겨져야 한다.

6. 한 사람의 지식이 아닌 집단적인 지식이 필요하다.

7. 지식의 문서화, 전략정보화가 중요함을 알아야 한다.

8. 사용자들에게 단순 명료하면서도 풍부한 보안을 제공하여야 한다.

9. 절대적 보안 아닌 객관상대적 보안을 이루어야 한다.

10. 보안 기술만이 보안의 필수 요소라고 믿지 말아야 한다.

11. 개방적이며 비용 효율적 보안이 중요함을 알아야 한다

12. 선진국 보안을 위하여 과학적, 민주적인 보안접근이 필요하다.

[글 · 임채호 보안뉴스 TSRC 센터장(chlim@boannews.com)]

*TSRC: Trusted Security Research Center

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

오병민기자 기사보기

오병민기자 기사보기

[2024-11-01]

[2024-11-01]