브루스 슈니이어(Bruce Schneier), 진실을 고백하다

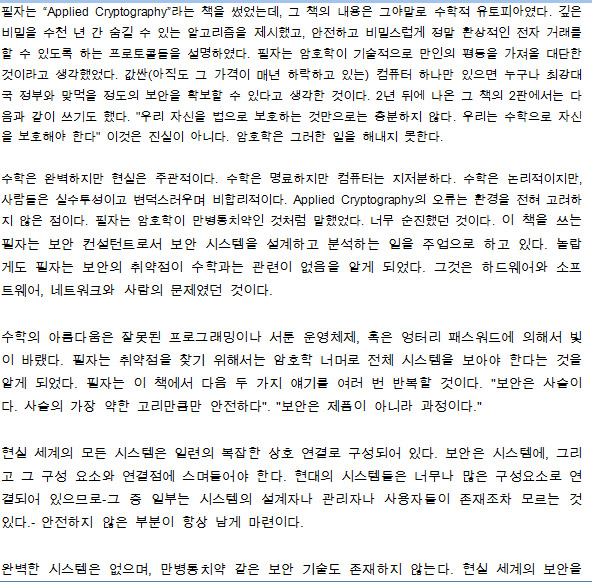

브루스 슈나이어는 2000년, “Secrets & Lies in Digital Security in a networked world”를 집필하였습니다. 국내에서는 “디지털 보안의 비밀과 거짓말(채윤기 번역, 나노미디어)”로 발간되기도 하였습니다. 이 책은 암호학자이며 교수이었던 자신이 얼마나 어리석었는지 서문을 통하여 고백하고 있습니다.

브루스 슈나이어는 2000년, “Secrets & Lies in Digital Security in a networked world”를 집필하였습니다. 국내에서는 “디지털 보안의 비밀과 거짓말(채윤기 번역, 나노미디어)”로 발간되기도 하였습니다. 이 책은 암호학자이며 교수이었던 자신이 얼마나 어리석었는지 서문을 통하여 고백하고 있습니다.

그의 책인 “Applied Cryptography”는 암호 보안의 고전으로 꼽히고 있지만 그 책의 잘못을 바로잡기 위해 “비밀과 거짓말” 책을 썼다고 이야기 합니다. 암호학을 이용한 완벽한 예방이라는 그 책의 의도가 현실 세계에서는 실현될 수 없다는 깨달음을 얻은 후에 자신의 보안 컨설팅 회사도 그에 맞추어 새로 태어났다고 합니다.

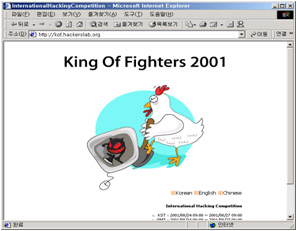

King of Fighters, 2001

절차란 프로세스(Process)를 이야기하는 것입니다. “보안은 사슬이다. 사슬의 가장 약한 고리만큼만 안전한 것이다” “보안은 제품이 아니라 절차이다” 이 이야기들을 하면서 “기술이 보안 문제를 해결할 수 있다고 믿는 사람은 문제도 기술도 이해하지 못하는 사람이다”라는 이야기로 슈나이어 박사의 “비밀과 거짓말” 책의 서문을 마칩니다.

2001년, “King of Fighter”는 HackersLab(해커스랩)이란 보안기업이 주최한 전 세계 해킹대회입니다. 그림에서 홈페이지를 보면 악마와 같은 해커와 싸우는 보안 운영자(Security Administrator)는 사람이 아니라 ‘닭’입니다. 닭이 삽질을 하고 있습니다. “삽질”이란 Process 이며, “Practice”가 아닐까요? 보안이 Process라고 부르짖은 슈나이어 박사는 Applied Cryptography 전문 서적을 만든 세계적인 교수이며, 미국의 유명한 관제 업체 대표입니다. HackersLab에서 이 홈페이지를 만들고 운영한 “시큐리티는 삽질이다”고 외친 사람은 학부 출신입니다. 여러분, 슈니이어 박사와 이 학부 출신은 뭔가 통하는 수준이 아닐까요? 국내 보안을 전공한 웬만한 분들보다 보안을 보는 관점이 나은 듯 합니다. 이 사람은 대한민국 국가 보안을 책임지는 곳에서 일하고 있습니다.

2001년, “King of Fighter”는 HackersLab(해커스랩)이란 보안기업이 주최한 전 세계 해킹대회입니다. 그림에서 홈페이지를 보면 악마와 같은 해커와 싸우는 보안 운영자(Security Administrator)는 사람이 아니라 ‘닭’입니다. 닭이 삽질을 하고 있습니다. “삽질”이란 Process 이며, “Practice”가 아닐까요? 보안이 Process라고 부르짖은 슈나이어 박사는 Applied Cryptography 전문 서적을 만든 세계적인 교수이며, 미국의 유명한 관제 업체 대표입니다. HackersLab에서 이 홈페이지를 만들고 운영한 “시큐리티는 삽질이다”고 외친 사람은 학부 출신입니다. 여러분, 슈니이어 박사와 이 학부 출신은 뭔가 통하는 수준이 아닐까요? 국내 보안을 전공한 웬만한 분들보다 보안을 보는 관점이 나은 듯 합니다. 이 사람은 대한민국 국가 보안을 책임지는 곳에서 일하고 있습니다.

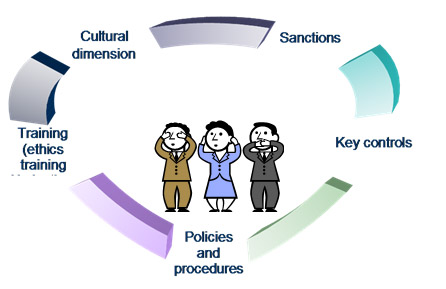

다음 그림처럼 많은 사람들은 프로세스의 부족으로 보지도 않고, 듣지도 않고, 말하지도 않는 경우가 있습니다. 예전에 민간 해커가 1.25 대란 당시 거의 최초로 신고를 하였는데 꾸지람을 하고 문제가 발생될 경우 자문을 구하겠다는 것이 아니라 책임을 묻겠다며 관등성명을 대라고 한 바 있습니다. 국가의 보안을 위해서 신고를 하였는데 도대체 민간에서의 지원을 거부하며 책임회피와 강제성을 보이는 그런 분들은 누구란 말씀입니까? OECD가 이야기하는 민주성(Democracy)은 어디에 있을까요?

보안을 담당한다면 민주적으로 보안 정책 및 절차 수립, 교육훈련, 보안문화 정착, 문제점 제거, 주요 보안대책 수립 등이 잘 이루어 져야 합니다.

보안관제 모델에서 답을 얻을 수 있다

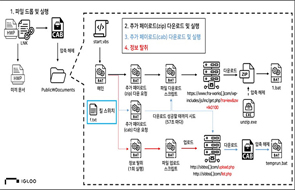

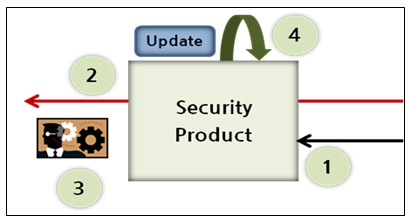

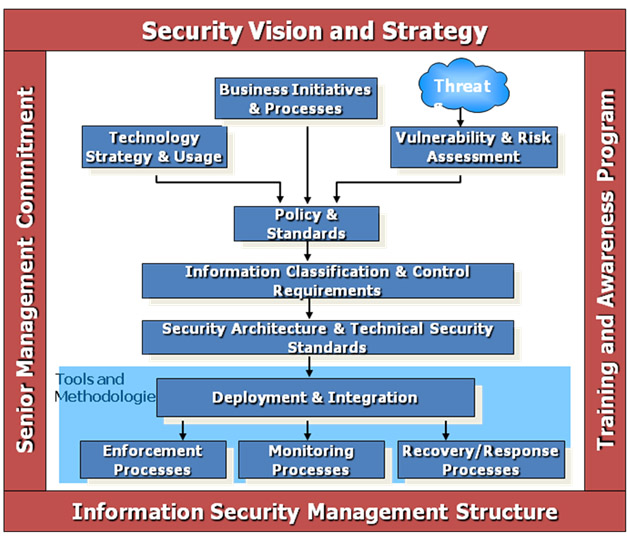

다음 그림은 슈나이어 박사의 보안관제 업체의 기술적 모델로서 “비밀과 거짓말” 이후 수립한 것입니다. 이 업체 이름은 “Counterpane”입니다. 완벽한 보안이 불가능하니 보안담당자나 소속한 기관은 얼마나 고통스럽겠습니까? 고객의 고통을 덜어주는 회사라는 뜻이지요. 고객의 IT환경은 신규 서비스 등을 도입하면서 복잡해져 보안은 어려워지고 취약점 발생은 더욱 늘어나고 취약점을 막아야 할 보안제품도 적절하게 대응하지 못하고 있는 현실을 보여주고 있습니다. 관제업체들은 고객사의 모든 IT 자산들을 평가하고, 개선한 후 모니터링하며 이후에는 예방 및 방어, 탐지 및 대응의 절차를 거치는 것입니다.

아래 그림에서 보안제품의 모델을 보여주고 있습니다. 보안 제품이 컴퓨터 백신이라면 이미 알려진 악성코드는 (1)에서 막지만, 새로운 악성코드를 막을 수는 없습니다.(2), 그래서 누군가가 신종 악성코드를 분석하여(3), 백신업체에 보고하면 업데이트하여(4) 신종악성코드도 자동 탐지 및 제거가 되는 것입니다. DDoS공격, 스팸대응 제품, 침입탐지, 웹 방화벽 등 모든 보안제품들은 이렇듯 완벽할 수 없습니다.

DDoS 대응 체계에 문제점은 무엇일까요

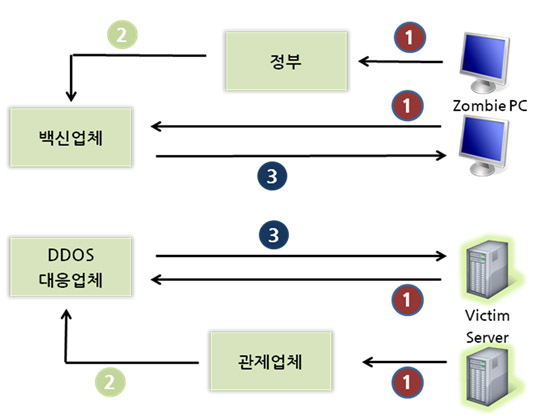

아래 그림은 매우 단순한 처리 절차입니다. 자신의 PC가 좀비 인지 모르는 많은 PC들이 신종악성코드에 감염되어 서버들을 공격하고 있어, 피해서버들이 먼저 문제 있음을 알게 됩니다. 이들이 DDoS대응 제품이 구입되어 운영 중이라면, 업체로 연락이 가서 업체는 열심히 트래픽 패턴을 분석하여 제품 업데이트를 하려고 합니다. 거의 동시에 좀비PC들이 파악되고 백신업체도 업데이트하려고 합니다.

만약 서버나 PC가 업체에 의하여 관리된다면 관제 업체 보안요원(거의 해커 수준급일 것임), 트래픽을 분석하고 악성코드를 분석하여 DDOS 대응업체에 알려주거나 백신업체에 알려주게 됩니다. 이런 경우라면 좀더 대응처리 속도가 나아질 수 있습니다.

하지만 실제로는 눈에 뛰게 나아지지는 않았습니다. 좀비PC가 현격하게 줄지 않아서 그랬습니다. 좀비PC들은 스스로 좀비임을 밝힐 수가 없습니다. DDOS 공격을 받은 업체가 알게 되고, 정부나 백신업체가 알게 됩니다.

자신의 PC가 좀비임을 더욱 빨리 알게 된다면 대응절차가 빠르지 않을까요? 악성코드 패턴, DDOS 공격 패턴을 빨리 발표하고, 백신업데이트 전에, DDOS대응 장비 전에 수동 제거, 수동 회피 방안을 공개하면 좋지 않겠습니까? 더욱 빠른 정보공유, 이것이 핵심입니다.

관제 기업의 실천 경험을 주목해야

관제 업체는 고객들의 IT 자산과 서비스의 보안을 대행하고 있습니다. 거기에는 고품질의 많은 실천경험이 있습니다. 운영하다 보면 나타나는 서버 등의 취약점들이 나타나기도 하고 또한 많은 공격들을 경험하고 있습니다. 제가 개인적으로 알고 있는 관제 업체의 경우, 고객 수는 알 수 없지만, 년 100여 개의 시스템 취약성과 공격 패턴을 분석하여 고객에게 보고를 한다고 합니다.

관제기업과 고객기업과의 계약은 하늘과 같습니다. 하지만 한 기업에서 발생한 문제가 다른 기업에는 나타나지 않겠습니까? 한 기업의 문제가 대한민국 전체에는 더욱 큰 영향을 미치지 않을까요? 금융 인터넷 뱅킹 문제점 시연을 보이면 다른 모든 금융기관에도 똑 같이 영향을 줄 수 있다는 사실을 알지요.

예전 강의하던 과목인 “Intrusion Detection, An Introduction to Internet Surveillance, Correlation, Traps, and Response”(Edward G. Amoroso, AT&T Laboratory Chief Technical Officer in the Information Security Center of AT&T, Since 1985 in AT&T) 마지막 8장 “Intrusion Response”에 다음과 같은 대목이 나옵니다.

“After tracing the intruder, tell your tale to others - let the rest of world learn from your sorrows.

-Cliff Stoll”

침입자를 추적한 이후 자신의 이야기를 전세계에 알려 자신의 슬픈 이야기를 듣고 배우게 하라는 뜻입니다. “클리퍼 스톨”은 미국 연구소 보안담당자로서 2년 동안 옛 소련 KGB의 사주를 받은 서독 간첩 해커들을 잡았습니다. 이 이야기는 “뻐꾸기 알(The Cuckoo’s Egg)”이라는 책으로도 발간되고 1990년 Communications of ACM에 최고의 논문으로 시상되기도 하였습니다. Cliff Stoll은 미국 전역에서 진정한 애국자로, 영웅으로 칭송 받았습니다.

90년대 말에는 미국 보안 담당자들의 게시판에 한국의 이름이 올랐습니다. 보안담당자가 자기 기관의 네트워크로 침입하는 사이트 이름을 올렸습니다. 모두 공격 기관으로 경고 메일을 보냈으나 답장이 없는 사이트를 올려 하나의 블랙리스트를 운영하는 것입니다. 그 당시 한국의 기업이 1위와 3위를 차지한 적이 있습니다.

왜 대한민국은 공격자 정보 공유를 하지 않고 있습니까? 고객정보가 소중하지요. “Customer’s Privacy”는 최고의 덕목입니다. 하지만 고객 개인 정보만을 제거하고 공개한다면 고객이나 관제 기업이나 정말 큰일을 하는 셈이 됩니다. 물론 다른 관제 기업의 공통 정보를 얻으면 자신의 고객에 대한 보안도 품질을 높일 수 있습니다.

또 다른 보안 프로세스들

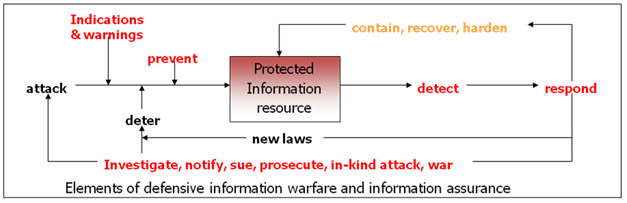

다음 그림은 “Information Warfare & Security”(Dorothy Denning) 서적에서 보이는 정보전 Defense에 대한 모델입니다. “Indication & warning” 부분이 특히 눈에 띄는 프로세스입니다, 향후 나타날 문제에 대하여 미리 예측을 하고 준비하고 있었으면 훨씬 국민들에게 안심할 수 있는 대책을 제공하지 않았을까요? 보안뉴스는 방송통신위원회 및 한국인터넷진흥원과 공통으로 “CFI, NSCA(Call for Idea, Next Scenario of Cyber Attacks)를 진행하고 있습니다. 우수한 논문이 있습니다. 이러한 과정이 필요하지 않을까요? 새로운 공격기법보다 대한민국이 가지는 여러 허점을 밝혀낸다면 침투하는데 특이한 기술이 필요하지 않을 수 있습니다. 그래서 시나리오가 필요합니다.

다음 모델은 보안관리에 관한 것입니다. 가장 밑바닥에는 보안 제품이 아니라 보안 프로세스가 있습니다. (1)보안정책 설정과 규정화로 강제시행(Enforcement) 프로세스, (2)감시활동 강화, 사고 탐지 및 분석 등을 통한 모니터링 프로세스, (3)사고 후 복구 및 대응 프로세스를 제공합니다. 기술은 당시 가장 적당한 기술적 제품을 도입한 후 정책에 알맞고 프로세스에 적당하게 도입, 구축하면 됩니다.

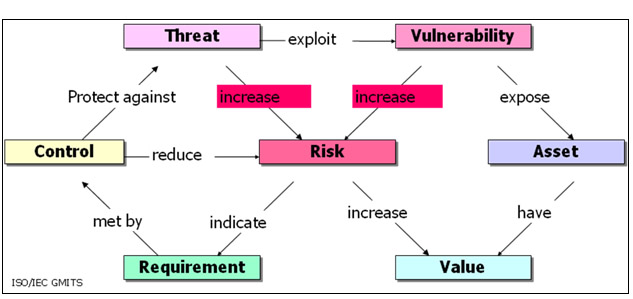

완벽한 보안이 불가능하니 위험관리에 최선을 다해야

ISO/IEC에서 정의한 위험관리 모델입니다. 아직도 우리는 보안제품에만 의존하는 제어(Control)가 최선이라고 생각하는 경우가 많습니다. 물론 바이러스 때문에 백신을 사용 안 할 수는 없지만 그 보다 더욱 위험관리 중 첫 단계로 중요한 것은 자산을 보안 관점에서 정리하여 자산의 가치를 정하고 우선순위를 정합니다. 모든 자산은 취약성이 나타납니다. 이 취약성 제거는 우선순위에 따라 진행하며, 자산이 취약하므로 그 취약성을 목표로 그 자산에 대한 공격이 나타납니다. 결국 어떤 조직의 위험(R)은 통제, 취약성, 위협 등의 합이 되지요 중요한 자산이 취약점이 많아서 통제를 잘 하려고 해도 뚫릴 수 있고, 조직의 평판이 감소되거나, 금전적 손실 등이 우려되어 조직의 위험이 증가하는 것입니다.

요즘은 대부분 조직의 웹 서버가 가장 중요합니다. DDoS 공격으로 인한 가용성 침해, 악성코드 진출 및 전염을 위한 통로, 개인정보 유출 등 언론에서도 웹 서버가 해킹 당해 해커가 중요한 정보들을 빼내 갔다는 보도가 심심치않게 나오고 있지만 이런 일들이 앞으로는 한 두건이 아닐 것입니다.

먼저 취약점을 줄여야 합니다. 취약성 점검을 게을리 하지 말아야 향후 나타나는 어려운 신종 기법에 최대한 방어할 수 있습니다. 현재 운영하는 시스템에 취약점으로 인한 허점이 많은데, 해커들이 신종 기법을 쓰겠습니까? 이미 알려진 기법으로도 충분합니다.

오히려 신종 기법이 없을 것이다 단정하고 현재의 문제점 제거에 최선을 다하여만 합니다. 북한이 대한민국의 IT에 허점이 많은데 신종기법을 쓰겠습니까?

<연재 순서>

1. 대한민국 보안, 무엇을 바꾸어야 할까요?

2. 보안뉴스 TSRC의 보안 개념과 10개의 이슈

3. 보안은 한 사람이 아닌 대중이 만들어 가야 한다.

4. 보안 전문가는 국가의 소중한 자산이 되어야 한다.

5. 기술보다 실천 경험이 더 중요하게 여겨져야 한다.

6. 한 사람의 지식이 아닌 집단적인 지식이 필요하다.

7. 지식의 문서화, 전략정보화가 중요함을 알아야 한다.

8. 사용자들에게 단순 명료하면서도 풍부한 보안을 제공하여야 한다

9. 절대적 보안 아닌 객관상대적 보안을 이루어야 한다.

10. 보안 기술만이 보안의 필수 요소라고 믿지 말아야 한다.

11. 개방적이며 비용 효율적 보안이 중요함을 알아야 한다

12. 선진국 보안을 위하여 과학적, 민주적인 보안접근이 필요하다.

[글 · 임채호 보안뉴스 TSRC 센터장(chlim@boannews.com)]

*TSRC: Trusted Security Research Center

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

길민권기자 기사보기

길민권기자 기사보기

[2024-11-05]

[2024-11-05]