해킹 툴 공유와 논의는 좋은 일이지만 도덕적 책임도 필요

몇 년 전까지만 해도 악성코드를 제작ㆍ유포하는데 있어서 최소 프로그래머 이상의 스킬이 필요했다면 현재는 중·고등학교에서 가르쳐주는 간단한 컴퓨터 지식만 있어도 누구나 충분히 위험도와 전파도가 높은 악성코드를 만들어 낼 수 있게 됐다. 이러한 악성코드의 대중화는 해킹 및 침해사고를 폭발적으로 증가시키고 있으며 특히 실력을 과시하기 위해 악성코드를 만들던 과거와 달리 금적적인 이윤이나 개인적인 원한 해소를 위해 악성코드를 배포하고 있다. 이에 화이트 해커와 같은 인력 양성을 위한 악성코드 제작 툴의 공유는 필수불가결이라 할 수 있지만 이러한 툴을 활용·공유하는 방식에서는 도덕적인 자성이 필요하다.

얼마 전 DDoS(분산서비스거부)공격이라는 사이버 테러로 온 나라가 큰 홍역을 치렀다. DDoS를 비롯한 악성코드의 공격은 인터넷의 발달과 함께 나날이 증가하고 있다. 인터넷 침해사고 피해는 3년간 1조 852억원에 이를 정도로 국가적인 차원에서 금전적 목적의 악성코드 유포 및 DDoS 공격에 대한 예방이 필요한 때다.

얼마 전 DDoS(분산서비스거부)공격이라는 사이버 테러로 온 나라가 큰 홍역을 치렀다. DDoS를 비롯한 악성코드의 공격은 인터넷의 발달과 함께 나날이 증가하고 있다. 인터넷 침해사고 피해는 3년간 1조 852억원에 이를 정도로 국가적인 차원에서 금전적 목적의 악성코드 유포 및 DDoS 공격에 대한 예방이 필요한 때다.

이러한 악성코드의 증가는 악성코드의 분석·제작이 대중화되어 가고 있다는 점에서 그 문제가 더욱 심각하다. 얼마 전 모 연예인의 특정 개인 블로그 계정 탈취 사건도 어린 학생의 호기심으로 인한 간단한 키로거가 문제가 되었던 것. 간단한 툴로 제작된 해킹프로그램이라 해도 관련 지식이 적은 일반 PC 사용자에게는 치명적인 영향을 끼칠 수 있다.

하지만 해킹을 하고자 마음먹은 사람에게 키로거나 상용 백도어 등에 대한 기술적인 접근은 매우 쉽다. 국내 커뮤니티나 구글에서 쉽게 찾기 어려운 다양한 해킹 기법은 중국 해킹관련 커뮤니티에 많이 올라온다. 이런 사이트에는 하루에도 몇 백건씩 취약점을 분석하는 정보교류 뿐 아니라 취약점을 이용해 악성코드를 제작하는 기법이나 사회공학기법을 통해 악성코드를 전파하는 방법, 특정 상용프로그램을 후킹해 정보를 가로채는 방법 등에 대한 다양한 정보를 제공하고 있다.

하지만 해킹을 하고자 마음먹은 사람에게 키로거나 상용 백도어 등에 대한 기술적인 접근은 매우 쉽다. 국내 커뮤니티나 구글에서 쉽게 찾기 어려운 다양한 해킹 기법은 중국 해킹관련 커뮤니티에 많이 올라온다. 이런 사이트에는 하루에도 몇 백건씩 취약점을 분석하는 정보교류 뿐 아니라 취약점을 이용해 악성코드를 제작하는 기법이나 사회공학기법을 통해 악성코드를 전파하는 방법, 특정 상용프로그램을 후킹해 정보를 가로채는 방법 등에 대한 다양한 정보를 제공하고 있다.

해킹 툴을 공유하고 논의하는 것은 좋은 일이다. 그러나 실제 이런 커뮤니티를 통해 다수의 스크립트 키드들이 악성코드 제작 툴이나 백신 등을 우회할 수 있는 툴 등을 구해 악성코드를 제작 유포하는 것은 해커의 도의적인 책임을 논하는 부분에서 자유로울 수 없다.

상용백도어

상용백도어

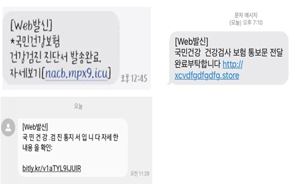

스크립트 키드를 이용하는 ‘Backdoor.Prorat’의 경우 국내 유명 포털 사이트를 통해서도 쉽게 구할 수 있다. 국내 일부사용자는 해당 툴을 한글로 번역해 기본적인 인터넷 사용이 가능한 중·고등학생에게도 해당 Backdoor.Prorat을 쉽게 악용 가능토록 되어있다. 특히 특정 블로그의 내용을 읽어보면 간단한 기술적인 서술과 함께 사회공학기법을 이용해 해킹 대상에 대해 아주 간단하지만 쉽게 속일 수 있도록 설명하고 있다.

실제로 이렇게 간단한 해킹 사고로 피해를 입은 사용자들이 백신 개발사 측에 문의를 하고 있는 실정이다. 뿐만 아니라 불특정 다수를 대상으로 한 이메일 첨부 파일 안에 상용 백도어를 넣어 사용자들의 PC를 좀비 PC로 만들기도 한다.

실제 이와 같은 상용 백도어의 경우 점점 그 기능이 향상돼 백도어의 기능 뿐 아니라 키로거나 원격지원, 백신 우회, 실행 압축, 자기 은폐를 위한 Rootkit 기능 등 다양한 기능을 한 개의 자동화된 툴 안에서 제작 및 커스텀마이징까지 가능토록 되어있다.

Trojan.Downloader.Based

2007년에 이슈가 된 Trojan.Downloader.Based는 ARPSpoofing기법을 이용, 네트워크를 통해 다수의 멀티 악성코드를 전파시키는 악성코드였다. Trojan.Downloader.Based의 가장 큰 특징은 적게는 하루에 70~80개까지 다수의 대량 악성코드들을 다운로드하게 하는 것. 이는 실제 해커의 의해 악성코드가 프로그래밍된 것이 아니라 자동화된 툴로 제작된 것으로 보이며 이런 자동화된 툴은 ARPSpoofing을 발생하는 해킹 툴 뿐 아니라 ARPSpoofing툴과 다수의 샘플을 다운로드한다.

또한 이렇게 제작된 악성코드는 감염 후에도 악성코드의 생존력을 높이기 위해 다른 악성코드를 다운로드하는 URL 경로를 수시로 변경하는 기능을 추가해 방화벽에서 해당 IP를 차단하거나 백신사에서 패턴업데이트를 하더라도 치료나 예방이 정상적으로 이루어지지 않게 하고 있다.

VBS.Generic

2008년에 가장 많았던 악성코드는 단연 VBS.Generic을 뽑을 수 있다. 발견 초기에는 다른 PC로 전파 기능이 없고 Script 특성상 분석이 용이하도록 코드가 오픈돼 있어 크게 문제가 되지 않았다. 그러나 정상 파일인 html파일에 자신의 코드를 삽입해 감염시키면서 감염기능이 추가됐다. 또한 자체코드 개별화 및 내부 코드 암호화로 코드 분석하는 시간을 늘려 악성코드가 오래 생존케 하는 기능이 생겼다.

특히 다른 악성코드를 다운로드할 뿐 아니라 PE포맷의 파일도 드롭해 동작 시킬 수 있으며 특정 웹페이지에 주기적으로 접속, DDoS 공격 등 추가 피해도 가능해졌다. 이러한 많은 문제점 중 가장 이슈가 되었던 것은 매일 비슷한 다수의 변종이 발견된 사례였다. 다수의 변종은 간단한 자동화 툴로 누구나 쉽게 제작이 가능해 위에서 언급되었던 기능들을 언제든지 스위치처럼 넣다 빼면서 만들 수 있었다.

기타 자동화로 생산되고 있는 악성코드

국내에서 유포되고 있는 Trojan계열은 대부분 인터넷 웹페이지를 이용해 배포되고 있는 실정이다. 이런 웹페이지들은 간단하게는 Iframe을 삽입해 공격하는 기법부터 다양한 기법이 이용되고 있다. 해당 웹페이지에 Java script나 이미지, 플래쉬 취약점 등에 노출된 JS, 이미지, 플래시 파일을 링크해 사용자가 웹페이지에서 보안업데이트가 안 된 웹브라우저나 연동 응용프로그램들이 로드될 때 Exploit에 의하여 악성코드가 외부사이트에서 다운로드, 실행되는 부분을 공격하고 있다.

국내에서 유포되고 있는 Trojan계열은 대부분 인터넷 웹페이지를 이용해 배포되고 있는 실정이다. 이런 웹페이지들은 간단하게는 Iframe을 삽입해 공격하는 기법부터 다양한 기법이 이용되고 있다. 해당 웹페이지에 Java script나 이미지, 플래쉬 취약점 등에 노출된 JS, 이미지, 플래시 파일을 링크해 사용자가 웹페이지에서 보안업데이트가 안 된 웹브라우저나 연동 응용프로그램들이 로드될 때 Exploit에 의하여 악성코드가 외부사이트에서 다운로드, 실행되는 부분을 공격하고 있다.

백신 업체들은 이러한 악의적인 Java script나 이미지, 플래시 취약점을 이용한 파일들은 진단하고 있으나 최근에는 모두 자동화 툴로 제작돼 백신사가 패턴 업데이트 이후 또 다른 패턴이 적용되지 않은 악성코드를 변종 악성코드로 만들어 재공격을 감행하고 있다. 감염 대상을 속이기 위하여 자동화 툴로 쉽게 Trojan.Muldrop.Based를 만드는 경우도 있다. 실제 정상적인 프로그램의 파일과 파일 끝부분 악의적인 코드가 있는 악성코드를 삽입해 실행 시 사용자가 정상적인 프로그램을 이용하는 것으로 착각하거나 백그라운드상에서 사용자 모르게 실행된 악성코드로 정보유출이나 감염대상에게 다른 악의적인 행동을 할 수 있도록 제작된 자동화 툴이다. 아직 국내에서는 해당 부분에 대해서 많은 부분이 기사화되진 않았으나 국외에서는 이미 개발, 상용화되고 있다. 위에서 설명한 Exploit을 이용한 제작 툴과 Trojan.Muldrop.Based와 통합된 기능의 자동화 툴 형식도 존재한다. PE Format의 파일을 워드나 엑셀문서 안에 Xor 암호화를 통하여 넣어 놓는 취약점을 이용한 이러한 악성코드는 보안업데이트가 되지 않은 오피스 프로그램을 오픈하면 자동으로 %systemroot%~.exe 형식으로 Drop되어 감염대상에게 악의적인 행동을 하게끔 되어있다.

불과 몇 년 전까지 악성코드를 제작 유포하는 데 있어서 최소 프로그래머 이상의 스킬이 필요했다면 현재는 중·고등학교에서 가르쳐주는 간단한 컴퓨터 지식만 있어도 충분히 위험도와 전파도가 높은 악성코드를 만들어 낼 수 있게 됐다. 이러한 악성코드의 대중화는 해킹 및 침해사고를 폭발적으로 증가시키고 있다.

특히 실력을 과시하기 위해 악성코드를 만들던 과거와 달리, 금적적인 이윤이나 개인적인 원한 해소를 위해 악성코드를 배포한다는 점에 대해 근본적인 고민이 필요할 것이다. 즉 화이트 해커와 같은 인력 양성을 위한 툴의 공유는 필수불가결이라고 할 수 있지만 이러한 툴을 활용 공유하는 방식에서는 도덕적인 자성이 필요한 것이다. 또한 화이트 해커처럼 선의의 목적으로 활용되는 악성코드 정보에 대해 정부 차원의 합리적인 지원도 있어야 하겠다. 마지막으로 Generic Detection이나 Huristic, Origin과 같은 진단기법으로 최대한 빠른 시간 안에 피해를 줄이는 백신 업체들의 지속적인 연구는 정보보호의 첨병으로 꼽힌다 할 수 있겠다.

<글 : 정욱현 에스지어드밴텍 침해사고대응센터 연구원(whjung@sgacorp.kr)>

[월간 정보보호21c 통권 제111호(info@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

[2024-11-01]

[2024-11-01]