회사 경영목적 달성위해서 정보보안은 필수적

정보보안프로그램을 조직 특성·목표에 맞게 잘 설계해야

사이버사회의 양적·질적 팽창으로 인해 사이버 공간에 대한 질서와 체계 그리고 보안을 확립시켜가야 한다는 것이 이제 사회 전반적인 화두가 되고 있다. 또 국가와 기업에서는 이를 총괄 관리할 수 있는 조직과 인재가 절실한 상황이다. 이번 주부터 매주 8회분에 걸쳐 CISO(Chief of Information Security Officer: 정보보안담당 이사)의 필요성을 조명하고 CISM 자격증에 대해서도 집중 소개하는 시간을 갖도록 하겠다. 필자는 IT컨설팅 및 감리법인 (주)키삭 조희준 책임컨설턴트. <편집자 주>

[게재 순서]

①CISM 소개

②CISM 시험영역: 정보보안 거버넌스

③CISM 시험영역: 정보위험관리

④CISM 시험영역: 정보보안 프로그램 개발

⑤CISM 시험영역: 정보보안 프로그램 관리

⑥CISM 시험영역: 사고대응관리

⑦ISMS(정보보안관리체계)

⑧산업보안

정보보안 컨설턴트나 혹은 정보보안에 대한 프로젝트매니저를 수행하는 이들에게 정보보안프로그램이라는 말은 꼭 필요하다고 하겠다. 정보보안을 구축하기 위한 구현계획의 구체화 단계가 보안프로그램에서 이루어지기 때문이다. CISO(Chief of Information Security Officer: 정보보안 담당이사)로서의 CISM 국제 자격증 시험 영역의 3번째 주제는 정보보안프로그램개발로서, 먼저 정보보안의 상위체계인 정보보안거버넌스와 정보위험관리를 이해하고 식별하였다면 이제는 이를 활용하여 구체화하는 단계인 것이다. CISM이라는 기나긴 여행 중에 목적지만을 추구하지 말고 지금 어디쯤 와 있나를 항상 뒤돌아보길 바라면서 이번 연재에서도 즐거운 여행이 되길 바란다.

정보보안 컨설턴트나 혹은 정보보안에 대한 프로젝트매니저를 수행하는 이들에게 정보보안프로그램이라는 말은 꼭 필요하다고 하겠다. 정보보안을 구축하기 위한 구현계획의 구체화 단계가 보안프로그램에서 이루어지기 때문이다. CISO(Chief of Information Security Officer: 정보보안 담당이사)로서의 CISM 국제 자격증 시험 영역의 3번째 주제는 정보보안프로그램개발로서, 먼저 정보보안의 상위체계인 정보보안거버넌스와 정보위험관리를 이해하고 식별하였다면 이제는 이를 활용하여 구체화하는 단계인 것이다. CISM이라는 기나긴 여행 중에 목적지만을 추구하지 말고 지금 어디쯤 와 있나를 항상 뒤돌아보길 바라면서 이번 연재에서도 즐거운 여행이 되길 바란다.

CISM 3장 정보보안 프로그램 개발

독자들은 정보보안업무를 하면서 혹은 다른 부서의 업무에서 프로그램이란 말을 많이 대하게 된다. 컴퓨터 프로그램, 전략프로그램, 회사의 야유회 프로그램까지 프로그램이란 단어는 너무나 쉽게 우리가 접할 수 있는 단어이다. 쉽게 접하는 만큼 정보보안프로그램을 설명하라고 하면 또한 쉽지는 않다. 프로그램이란 어떠한 목적을 가지고 하는 일의 진행 계획이나 순서로 요약 정의 될 수 있겠는데 이를 정보보안프로그램과 어울려서 설명한다면 정보보안의 목적, 즉 보호되어야 하는 정보를 보안하는 목적을 달성하기 위해서 이것을 진행계획이나 순서화 하는 것이라 하겠다. 정보보안 목적 달성을 위해 구체화 하는 것, 즉 섬과 섬이 있다면 이 섬 사이를 이어주는 다리 역할이 정보보안프로그램인 것이다.

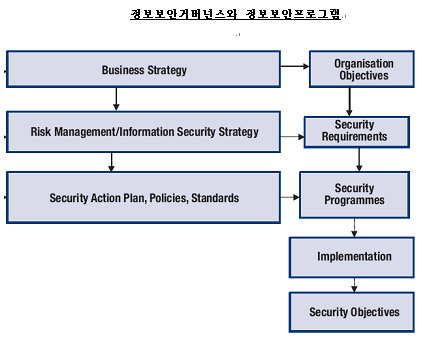

아래 그림에서 설명되듯이 조직이나 회사의 경영목적을 달성하기 위해서는 정보보안이 필수적이라 할 수 있으며 정보보안을 실행하기 위한 계획과 순서가 프로그램화되어 정보보안의 목적을 달성하여 궁극적으로는 경영목적 달성에 공헌을 하게 되는 것이 정보보안 프로그램의 존재 목적이며, 이러한 정보보안프로그램을 조직의 특성과 목표에 맞게 합목적으로 잘 설계를 해야 하는 것이 CISM 3장의 골자라 하겠다.

거버넌스 차원에서 조직의 전략을 연계하여 조직의 목표달성을 식별하고(CISM 1장 정보보안 거버넌스), 조직의 전략에 영향을 끼치는 긍정적, 부정적 위험요소들을 구분, 관리하여 정보보안의 요구사항을 돌출해내고(CISM 2장 정보위험관리), 돌출된 정보보안의 요구사항을 충족할 정보보안 정책, 표준, 수행활동들을 계획하고 순서화함으로써(CISM 3장 정보보안프로그램개발) 정보보안이 구현되고 적용되는 것이다.

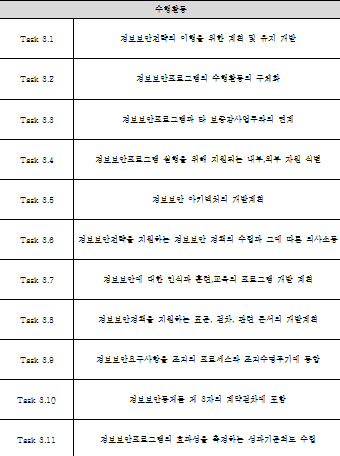

정보보안 프로그램개발 영역은 11개의 수행활동(Task Statement)과 그에 따른 세분화된 지식 성명서(Knowledge Statement)로 구성되어 있다.

CISM에게 던지는 질문

“정보보안프로그램의 성공을 확신하기 위해 정보보안프로그램의 개발은 누구로부터의 지지와 옹호를 받아야 할까요? 라고 CISM에게 질문을 한다면?

여러 가지 대답이 나올 수 있을 것이다.

“IT관리자와 운영진(IT management)” 혹은 “내부감사사(Internal auditor)” 등등 조직내의 연관된 조직체계나 직급을 생각하게 될 것이다.

하지만 3장 정보프로그램개발개발에서는 “보안운영위원회(Security Steering Committee)”라고 추천하고 있다. 고위 경영진의 지지와 지속적인 지원이야 말로 정보보안을 구현하는 데의 핵심요소인 것이다. CISM은 보안운영위원회의 일원으로서 정보보안 목적달성을 위한 소임을 다해야 할 것이다.

CISM의 시험영역 제 3장 정보보안프로그램개발은 시대의 격언과도 일치한다. 첫째 단추를 잘 끼워야 하는 것이다. 첫 단추를 잘 끼우기 위해서는 정책에서 실행지침까지 조직내의 상위에서 하단까지 CISM은 역할을 다해야 하며, 구슬이 서 말이라도 끼워야 보배라고 했듯이 정해진 정책이나 실행지침은 누구에게나 잘 이해되어 실천될 수 있게 현실화 하는 지혜도 필요하다. 아무리 잘 만들어진 정보보안프로그램도 지키지 않으면 무용지물이 된다는 것을 CISM은 너무나 잘 알고 있지 않을까?

보다 자세한 내용은 http://www.isaca.or.kr/혹은 http://www.lyzeum.com/에서 찾아볼 수 있다.

참고자료 및 출처

Information Security Governance-Guide for BOD and Executives, ITGI, 2004

Information Security Governance, ITGI, 2008

CISM Review Manual, ISACA. 2006~2008

CISM Review Questions/Answer/Explanations Manual, ISACA, 2008

[필자 약력]

-기고자: 조 희 준

-IT컨설팅 및 감리법인 (주)키삭 책임컨설턴트 재직 중

-고려대학교 대학원 감사 행정학과 재학 중

-(사)한국정보시스템 감사통제협회 ISACA GRA 연구회원

-한국 CISSP 협회 ISC2 Korea 교육연구분과 교육팀장

-CISM, CGEIT, CISA, COBIT, CISSP, PMP, ITIL, CIA, IT-EAP, ISO 27001 정보시스템 감리원

글·조희준(CISM, CGEIT, CISA, COBIT, CISSP, PMP, ISO27001, CIA, 정보시스템감리원) / josephc@chol.com

[정리 길민권 기자(reporter21@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

길민권기자 기사보기

길민권기자 기사보기

[2024-10-31]

[2024-10-31]