IT 기술의 진화는 기업 business 환경에 많은 변화를 가져오고 있다. Mobile office 구현을 통한 업무 생산성 향상을 도모하기 위해 PDA 및 무선랜 솔루션 도입을 확대하고 있고, 비용절감 목적으로 VoIP(Voice over Internet Protocol) 서비스를 도입하고 있다. 업무속도를 증진시키기 위해 원격화상회의, IPTV 등의 멀티미디어 기술 활용이 증가하고 있고 보다 효과적인 커뮤니케이션을 위해 기업 홈페이지 및 내부 인트라넷 그룹웨어에 Web 2.0 기술을 도입하고 있다. IT 기술 자체의 효율화를 꾀하기 위한 가상화 기술(Virtualization), Cloud Computing 기술도 지속적으로 주목을 받고 있다. 이러한 기업 Business 환경의 변화는 업무생산성 증대라는 성과를 가져왔지만 더불어 Security hole의 증가라는 과오도 가져왔다.

IT 기술의 진화는 기업 business 환경에 많은 변화를 가져오고 있다. Mobile office 구현을 통한 업무 생산성 향상을 도모하기 위해 PDA 및 무선랜 솔루션 도입을 확대하고 있고, 비용절감 목적으로 VoIP(Voice over Internet Protocol) 서비스를 도입하고 있다. 업무속도를 증진시키기 위해 원격화상회의, IPTV 등의 멀티미디어 기술 활용이 증가하고 있고 보다 효과적인 커뮤니케이션을 위해 기업 홈페이지 및 내부 인트라넷 그룹웨어에 Web 2.0 기술을 도입하고 있다. IT 기술 자체의 효율화를 꾀하기 위한 가상화 기술(Virtualization), Cloud Computing 기술도 지속적으로 주목을 받고 있다. 이러한 기업 Business 환경의 변화는 업무생산성 증대라는 성과를 가져왔지만 더불어 Security hole의 증가라는 과오도 가져왔다.

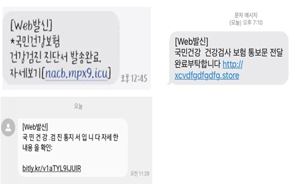

최근 들어 인터넷상의 위협 및 공격의 패턴은 다양화, 지능화, 악성화, 복합화의 양상을 보이고 있다. 과거에는 바이러스, 웜, 스파이웨어, Bot, 트로이목마, 피싱, DDoS 등 단일 형태의 공격들이 주를 이루었지만 이제는 스파이웨어+웜, 트로이목마+바이러스 등 악성 코드의 범위를 넘나들면서 제작 유포되고 있다.

또한 예전에는 단순한 개인적인 명성이나 성취감을 얻기 위한 수단으로 제작되었던 악성코드들이 최근에는 금전적인 이득을 취하려는 수단으로 악용되면서 그 피해는 더욱 심각해지고 있다. 특히 최근에는 기업 내 On-line 비즈니스에 대한 의존도와 중요성이 증가하면서 웹/ IE 등 특정 애플리케이션 취약점을 활용한 공격이 주를 이루고 있다. 또한 기업의 인터넷 비즈니스의 얼굴이라 할 수 있는 Main 홈페이지에 대한 DDoS 공격도 날이 갈수록 그 강도를 더해가고 있다. 실제로 작년 몇몇 대형 금융기관이나 인터넷 Business 기업의 홈페이지가 DDoS 공격을 받아 다운되는 사태가 발생하기도 하였고, 국가를 상대로 한 Cyber 공격의 도구로 활용되기도 했다.

최근 성행하거나 앞으로 발생할 수 있는 보안위협의 유형을 살펴보면 다음과 같다.

① 웹 애플리케이션의 취약점을 이용해 기업 홈페이지를 해킹하거나 DDoS(Distributed Denial of Service; 분산서비스거부) 공격을 하는 일이 증가하고 있다.

② 애플리케이션 취약점을 이용한 공격의 유형이 다양화되고 있다. 현재 MS사의 운영체제나 애플리케이션 취약점을 노리는 공격이 가장 비중이 높지만 그 수는 점차 줄어드는 추세이다. 반면 PDF, 애플 맥 OS X, 액티브X, 멀티미디어 플레이어, 이미지 뷰어, 메신저 등 사용자들이 많이 사용하는 애플리케이션들에 대한 공격이 증가하고 있다.

③ 취약점 발견과 이에 대한 공격의 시차가 거의 없는 ‘Zero-day Attack’의 공격이 증가하고 있다.

④ 트로이목마와 변형된 Worm 공격, 그리고 스파이웨어가 증가 추세에 있다. 동북아시아 한국의 경우 중국발 트로이 목마의 기승으로 2008년 상반기 전체 악성코드 중 약 70%가 트로이목마로 집계되었고, 그 뒤를 Dropper 종류의 스파이웨어가 따랐다.

⑤ IPTV, VoIP를 겨냥한 공격이 가시화 되고 있다. IPTV, VoIP 서비스가 대중적으로 보급됨에 따라 IPTV 셋톱박스, VoIP Soft Witch 등을 겨냥한 DDoS 공격/ Data Sniffing, 또는 위·변조 공격이 본격화 할 것으로 전망된다.

UTM 도입의 필요성

우선 Firewall-based Security를 포함한 다양한 보안위협에 효과적으로 대응할 수 있다. 보안의 기본 인프라는 Gateway 단에서 내·외부로 흐르는 트래픽의 기본적인 통제를 해주는 방화벽이라고 할 수 있다. 방화벽은 정해진 내부 보안정책에 따라 합법적인 접근과 불법적인 접근을 구분하고 불법적인 접근에 대한 효과적인 접근 제어를 목적으로 하고 있다.

하지만 합법적인 접근 내에 숨어 있는 비정상적인 보안위협은 방어할 수 없다는 한계를 가지고 있다. 이러한 합법적인 트래픽 내에 숨어있는 악성코드나 네트워크 기반의 공격을 방어하기 위해 나온 솔루션들이 IDPS(Intrusion Detection & Prevention System) / Anti-Virus / Contents Filtering System(Anti-Spam, 웹사이트 필터링)/ DDoS 방어 시스템 등이 있다. UTM은 방화벽 기반 위에 상기 다양한 보안 기능들이 유기적으로 결합되어 보다 진보된 네트워크 보안을 제공한다.

최근 화두가 되고 있는 공격을 예를 들면, 최근 웹 취약점을 활용하여 내부정보 또는 사용자 계정을 탈취하는 SQL Injection 해킹이 기승을 부리고 있지만 방화벽만으로는 이 공격을 막을 수 없다. UTM은 IPS Signatures에 SQL Injection 공격기법의 패턴을 보유하고 있어 효율적인 방어를 제공할 수 있다.

한편, 웹 취약점을 이용한 공격 못지않게 공격대상 시스템에 일시에 대용량의 트래픽을 쏟아 부어 시스템 및 네트워크를 마비시키는 (D)DoS 공격도 화두로 떠오르고 있다. 일부 진화된 UTM 솔루션은 IPS Signature 기반의 (D)DoS 방어 기능에 더하여 별도의 DDoS 방어 엔진을 보유하고 있어 다양한 종류의 DDoS 공격에 효과적으로 대응할 수 있다.

또한 UTM 도입으로 Garbage Traffic 제거를 통한 내부 IT 리소스 절감 및 업무효율성 향상을 가져 올 수 있다. 최근에는 방화벽을 우회하는 다양한 비업무용, 또는 Garbage Traffic이 기업의 업무 생산성을 저하시키고 있다. 그러한 트래픽을 유발시키는 원인은 악성코드나 네트워크 기반의 공격 외에도 스팸 메일, P2P, 메신저, 증권/도박/성인 사이트 등이 있다. 특히 스팸 메일의 경우에는 스팸 메일로 인해 정상적인 메일 송수신에 영향을 준다거나 스팸 메일을 통한 바이러스·웜 등의 감염 전파가 비일비재하게 발생하고 있어서 많은 주의가 요구된다.

UTM은 기업내부에서 발생할 수 있는 다양한 Garbage Traffic에 대한 포괄적인 제어환경을 제공한다. IPS/안티바이러스를 통한 악성코드 내부 유입방지, 컨텐츠 필터링을 통한 스팸 메일 차단 및 유해 사이트 접속 차단 기능을 제공함으로써 내부 IT 자원의 효율적인 활용을 가능케 할 뿐만 아니라 임직원들의 업무생산성 향상에 기여한다. 아울러 UTM 도입은 고가의 Point Solution을 구입할 필요가 없어 구축 및 운용에 있어 비용절감 효과를 가져온다.

방화벽 외 별도의 IPS, 안티스팸 게이트웨이, 안티바이러스 게이트웨이 등의 솔루션을 도입하려면 어마어마한 초기구축비용이 들 것이다. 초기비용 뿐만 아니라 각 솔루션 별 유지보수 계약을 별도로 체결하고 이에 더하여 별도의 유지보수 비용과 관리 인력을 책정하여 운영해야 하는 매우 비효율적인 상황이 발생할 수 있다. 회사의 보안 정책에 의해 고비용 구조임에도 반드시 포인트 솔루션을 도입해야하는 기업이 아니라면 UTM은 기업에 강력한 비용절감 효과를 제공한다.

UTM은 라이선스 기반으로 다양한 보안기능을 기업의 입맛에 맞게 사용할 수 있도록 구성되어 있다. 한 대의 장비만 구매하면 됨으로 초기 구축비용이 절약되고, S/W License 기반으로 운용되므로 간편한 유지보수가 가능하다. 한 대의 장비로 다양한 기능을 제공할 수 있으므로 여러 대의 Point 솔루션 운영 대비 상당한 전력소비 절감효과를 가져올 수 있다.

끝으로 UTM 도입을 통해 네트워크 통합보안 관리가 가능하다. Point Solution을 도입하여 방화벽/IPS/컨텐츠 필터링 등의 통합설정 및 통합로그를 관리하기 위해서는 별도의 ESM(Enterprise Security Management) 솔루션이 필요하다.

그렇지 않다면 기업보안 담당자는 각 개별 솔루션에서 제공되는 LogServer 및 Manager의 사용방법 뿐만 아니라 각 솔루션 별 로그의 유형 및 로그가 의미하는 내용에 대해 모두 숙지하고 있어야 한다. 또한 여러 개의 모니터를 띄어 놓고 각 솔루션에서 발생하고 있는 이벤트에 대한 모니터링을 개별적으로 수행해야 한다.

이에 반해 UTM은 다양한 보안기능에 대한 통합설정과 통합로그 환경을 제공한다. 통합 Manager를 통해 개별 장비의 보안기능 설정뿐만 아니라 다수 장비의 공통정책 설정기능을 제공한다. 또한 공통 포맷으로 각 보안기능에서 발생한 로그를 보여줄 수 있으며, 개별 보안기능 로그 간 연관분석 보고서도 제공한다.

이에 반해 UTM은 다양한 보안기능에 대한 통합설정과 통합로그 환경을 제공한다. 통합 Manager를 통해 개별 장비의 보안기능 설정뿐만 아니라 다수 장비의 공통정책 설정기능을 제공한다. 또한 공통 포맷으로 각 보안기능에서 발생한 로그를 보여줄 수 있으며, 개별 보안기능 로그 간 연관분석 보고서도 제공한다.

UTM 국내외 시장동향

글로벌 네트워크 보안 업체들 사이에서 ‘UTM’은 이미 피할 수 없는 물결이다. 2000년 대 중반부터 FortiNet, WatchGuard, SonicWall 등 전문 UTM Vendors는 기존 전용 Firewall/VPN 시장에 침투하여 중견·중소 규모의 기업, 정부기관, 대학, 은행, 공장, 유통 등 다양한 산업분야에 수많은 고객들을 확보해 왔다.

IDC의 자료에 의하면 2009년 Global UTM 시장의 규모는 전통적인 방화벽/VPN 시장을 넘어 설 것으로 예측하고 있다. 이러한 흐름을 타고 기존 네트워크 보안 시장의 강자였던 Check Point, Juniper, Cisco 등도 앞다퉈 UTM 솔루션을 출시하였고 Stand-alone 솔루션과 UTM 솔루션을 병행하는 전략으로 나가고 있다.

글로벌 시장에서 UTM은 전용 솔루션이 장악하고 있는 High-end 대형고객 시장진입에 모든 역량을 쏟고 있다. FortiNet, Cross Beam 등 High-end UTM 분야의 선두업체들은 방화벽 성능 기준 수십 기가의 처리량을 낼 수 있는 UTM을 앞세워 대형기업, 은행권 등을 공략하고 있다.

ATCA(Advanced Telecom Computing Architecture) 기반의 블레이드 타입 하드웨어뿐만 아니라 멀티코어 기반 고성능 하드웨어 및 ASIC 기반 전용 칩셋 등을 활용하여 기존 UTM에서 가지고 있던 성능 저하 이미지를 탈피하기 위한 노력들이 조금씩 성과를 거두면서 대형고객 방화벽/IPS 시장에서 적지 않은 매출을 올리고 있다.

보안위협의 복잡성과 제로데이 공격이 증가함에 따라 기업 보안위협

대응능력의 향상을 도모하기 위해 엔드포인트 보안 솔루션과 네트워크 보안 솔루션 간의 연동 및 통합이 시작되고 있다. 작년 UTM 시장에서 가장 큰 사건은 엔드포인트 보안솔루션 사업자인 맥아피(McAfee)가 북미 최대의 UTM 사업자인 시큐어 컴퓨팅(Secure Computing)을 인수한 일이다. 이를 통해 맥아피는 네트워크 보안 분야를 강화함과 동시에 기존 자사의 백신 솔루션과의 연동을 통한 통합보안 시너지 효과를 겨냥하고 있다. 비슷한 예로 국내기업 사례지만 안철수 연구소가 구 ‘시큐어소프트’의 네트워크 보안 부문을 인수하여 통합보안 포트폴리오를 강화하기도 하였

다.

한편, 국내 네트워크 보안 시장도 해외 시장과 마찬가지로 UTM으로 전이해 나가는 모양새다. 2007년 국내 Vendor로는 최초로 UTM을 출시한 안철수연구소를 필두로 기존 방화벽 전문 솔루션 사업자인 시큐아이닷컴, 어울림정보기술이 UTM을 출시했고 VPN 전용솔루션 사업자인 넥스지, 퓨쳐시스템 또한 UTM을 출시했다. 2008년 UTM 시장규모는 아직 전문기관의 공식집계 발표는 없었지만 작년 시장대비 20% 이상 성장하였을 것으로 예측되고 있다.

국내 UTM 시장은 KT/LG데이콤의 인터넷 회선과의 결합 임대/관제 서비스로부터 시작되었다. 글로벌 업체인 포티넷(Fortinet)이 ISP 결합 모델의 주사업자로 활약하였고, 이를 기반으로 중견·중소기업시장을 중심으로 시장 점유를 확대해 왔다. 최근 들어서는 인증이슈가 약화된 틈을 타서 국내 최대의 보안시장인 공공시장(Governmental Market)을 두고 신규 진입자와 독과점 사업자 간 팽팽한 경쟁구도를 형성하고 있다.

안철수연구소, 글로벌 업체들 등 공공시장 신규진입을 노리는 사업자들은 고성능 네트워크 보안 기술과 고품질 컨텐츠 보안의 자체 생산능력을 강점으로 내세우고 있으며, 어울림정보기술, 넥스지, 시큐아이닷컴 등 기 점유 시장의 수성을 노리는 사업자들은 오랜 기간 검증된 안정된 방화벽/VPN 기술을 강점으로 내세우고 있다. 2009년 한 해는 공공시장을 두고 이 두 부류의 사업자 간 치열한 승부가 예고되어 있다.

국내 시장 역시 글로벌 사업자들을 필두로 High-end 대형고객 시장 내 UTM의 진입노력이 이루어지고 있다. 포티넷, 주니퍼(Juniper) 등 글로벌 사업자가 앞서서 시장을 형성해 나가고 있고 시큐아이닷컴, 넥스지, 퓨쳐시스템, 안철수연구소 등이 그 뒤를 잇고 있다. 대형고객 시장 내 UTM의 진입 성과는 글로벌 업체들을 중심으로 조금씩 나타나고 있지만 도입 형태를 보면 UTM의 복합기능 활용보다는 UTM내 IPS 단독기능 또는 방화벽 단독기능 활용에 머무르고 있다. 복합기능 사용에 대한 성능의 이슈를 극복했다고 하더라도 아직까지 대형시장 내 UTM의 도입이 활발해 지기 위해서는 좀 더 많은 시간과 학습효과가 필요할 것으로 보인다.

국내 보안시장에서 UTM은 독특하게도 DDoS 시장과 NAC 시장에서 Niche 솔루션으로 활약하고 있다. DDoS 시장은 시스코(Cisco), 아버네트웍스(Arbor), 라드웨어 등 DDoS 방어 전용솔루션이 시장을 선점하고 있고 NAC 시장은 3Com, 주니퍼, 시스코 등 기존 네트워크 솔루션 업체들이 시장을 장악하고 있다.

안철수연구소는 UTM 솔루션 중 유일하게 DDoS 전용방어 엔진을 탑재하고 있어 DDoS 전용 솔루션이 Cover 할 수 없는 중대형 DDoS 시장에서 선전하고 있으며 자사 대표 브랜드인 V3와의 연동을 통한 사용자 제어와 악성코드 확산방지 기능을 통해 NAC 시장에서도 적지 않은 성과를 보이고 있다.

UTM의 기술 동향

UTM 성능은 고성능 하드웨어 기술의 발전과 더불어 진화하고 있다. UTM은 다양한 방어 메커니즘을 제공함에 따라 개별 보안 솔루션에 비해 성능이 떨어질 것이라는 우려가 있다. 이러한 부정적인 이미지를 불식시키기 위해 UTM 업체 별 다양한 고성능 하드웨어 기술을 도입하고 있다. 대표적인 하드웨어 기술로는 NP(Network Processor)나 Multi-Core 플랫폼, ASIC 전용 칩셋 등을 들 수 있다. 실제로 글로벌 업체들을 중심으로 방화벽 단독 성능 기준 수십 기가비트의 동시 트래픽을 처리하거나 IPS 동시 구동 성능 기준 수 기가비트의 동시 트래픽을 처리할 수 있는 모델들이 상용화 되어 있다. 국내 업체들의 경우에도 Real 10G 수준은 아니지만, 방화벽 단독 성능 기준 멀티기가 급 트래픽을 처리할 수 있는 모델들이 출시되고 있다.

한편, 최신의 보안위협에 대한 신속한 대응능력 보유여부가 핵심 경쟁우위 요소로 급부상 하고 있다.

특히 최근 네트워크 기반 공격의 주류로 급부상 하고 있는 DDoS 공격과 웹·애플리케이션 취약점을 악용한 공격에 효과적인 방어기능을 제공해야 한다. 상기 두 가지 유형의 공격은 향후 2~3년 간 네트워크 기반 공격의 주요한 부분을 차지할 것으로 예측 되어지고 있다. 다시 말해 다양한 변종기법들이 나타날 것이며, 그로 인한 피해 또한 적지 않을 것으로 관측 되어진다. UTM은 방화벽 대체 솔루션으로써 게이트웨이 단에서 이러한 공격을 효과적으로 차단할 수 있는 방법론을 제공한다.

DDoS 방어의 경우 임계치를 넘는 트래픽에 대해 Rate Limit을 적용하는 단순한 방식이 주류를 이루고 있지만 일부 Advanced UTM들은 DDoS 전용엔진을 탑재하여 정상 트래픽을 보호해 줄 수 있는 DDoS 전용 방어솔루션 수준의 보다 정교한 차단 방식을 제공한다. 웹 취약점 악용공격 방어의 경우에도 Open Source 기반의 공개된 IPS 시그니처를 통해 방어하는 다수의 단순한 UTM과 자체적인 IPS 시그니처 제작 조직능력을 가지고 신규 공격에 대한 신속한 업데이트를 병행하여 탁월한 대응능력을 갖춘 정교한 UTM이 공존한다. DDoS/웹 취약점 악용 공격 등은 공격 Tool의 자동화로 인해 새로운 형태의 공격이 지속적으로 발생하고 있으므로 신속하고 정기적인 시그니처 업데이트 서비스가 반드시 제공되어져야 한다.

아울러 UTM-엔드포인트 보안 간 통합 연동보안 제공으로 기업 보안환경을 한 단계 업그레이드 하고 있다. UTM과 엔드포인트 보안연동이라함은 네트워크 보안장비와 PC/서버에 설치된 안티바이러스 백신과의 연동을 통해 상호 부족한 보안기능을 보완해 주는 것을 의미한다. 예를 들어 PC/서버 단의 안티바이러스 백신 설치 여부와 백신 시그니처 업데이트 상태, PC/서버의 보안상태 등을 점검하여 문제가 있는 PC/서버가 네트워크에 접속하려 할 때 UTM에서 접속을 차단하고 문제점을 처리할 수 있도록 유도한다거나 UTM에서 먼저 특정 PC에서 발생한 악성코드 등을 감지하면 감염된 PC를 격리하고 PC에 설치되어 있는 백신을 통해 자동치료를 수행하도록 강제하는 방법 등이 있다.

이와 더불어 기업 내 사용하고 있는 인증서버와의 연동을 통해 네트워크에 접속하려는 PC에 대한 인증 접근제어 기능을 제공하는 방법도 이에 속한다. PDA/무선 AP 등 Mobility의 증가와 비인가된 사용자/시스템의 네트워크 접속 증가로 인해 일부 Advanced UTM들을 중심으로 UTM-End point 보안 연동을 통한 비용 효율적인 NAC 환경의 구축은 지속적으로 부각되고 있다.

실제 Network에 적용될 수 있는 수준의 IPv6 UTM 제공하려는 움직임도 활발하다. 현재 미국, 유렵, 일본, 한국 등 인터넷이 발전한 나라들을 중심으로 IPv6로의 전환논의가 급물살을 타고 있다. 대부분의 공인된 기관의 발표에 따르면 현재 사용 중인 IPv4의 사용율이 85%에 다다르고 있으며, 빠르면 2011년 IPv4 주소의 고갈을 예측하고 있다.

이에 각 국가에서는 정부기관을 중심으로 IPv6로 전환하려는 움직임이 활발하게 진행되고 있고, 향후 1~2년 안에 IPv4 & IPv6 Dual Stack을 지원하는 보안장비의 도입이 공공기관을 중심으로 급속도로 증가할 것으로 예상되어진다. 이에 기술적으로

앞선 UTM 업체들은 단순 기능상의 IPv6 지원이 아니라 실망에 적용되었을 때 IPv4의 보안/성능 수준으로 동작할 수 있는 IPv6 UTM 개발에 박차를 가하고 있다.

시장 규모, 수천만 달러에 이를 것

IDC 보고서에 따르면 전 세계 UTM 시장의 규모는 2010년 2,800만 달러가 될 것으로 예상하고 있다. 매년 UTM시장의 성장폭은 25%이며, 방화벽/VPN 시장의 2.5배에 이르는 엄청난 시장으로 성장할 것으로 내다보고 있다.

UTM 성장의 발판은 중견·중소규모 기업, 기관들의 통합보안 요구에서 기인해왔다. UTM은 중소규모 기업·기관의 방화벽 교체 수요와 VPN 교체수요를 상당부분 흡수하면서 시장 점유를 확장시켜 왔고, 그러한 움직임은 향후에도 지속될 것으로 보인다. 향후 2~3년 UTM 시장의 성장견인은 해외 시장의 경우 High-end 급 시장에 얼마나 성공적으로 진출하느냐에, 국내 시장의 경우 공공시장에 기존 전용 솔루션을 얼마큼 대체하느냐에 달려있다고 해도 과언이 아니다.

이미 많은 UTM 업체들이 High-end 시장에 도전장을 내밀고 있으며 동일 시장에서 좋은 성과를 보이고 있는 업체들도 속속 나타나고 있다. 국내 공공시장에서도 ‘느리다’라는 UTM에 대한 고객 인식이 전환되고 있는 과도기이며 국내 업체들을 중심으로 공공시장에서 시장 점유를 점차 넓혀가고 있다.

이러한 UTM의 성과들은 ‘통합’이란 명제가 단순히 보안기능의 집합 이상의 가치를 고객에게 제공할 수 있다는 것을 시장에서 증명하고 있다고 볼 수 있으며 그 가치는 향후 상당기간 네트워크 보안시장을 지배할 핵심개념으로 자리매김 할 것으로 보인다.

<글 : 유명호 안철수연구소 제품기획팀 과장(frozentree@ahnlab.com)>

[월간 정보보호21c 통권 제103호 (info@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무전재-재배포금지>

.jpg)

.jpg)

[2024-10-31]

[2024-10-31]