인터넷상에서 수천 가지의 애플리케이션들이 제공된 이후로 공격자들은 정상 트래픽들과 거의 똑같은 형태의 공격을 만들어 낼 수 있게 됐다. 이러한 DDoS 공격은 분별하기가 매우 어렵다. 거의 대부분의 공격들은 보통 1,000대에서 10,000대의 컴퓨터와 함께 이루어진다. 이러한 Attacking 컴퓨터들은 악의적인 코드에 의해 점유되었기 때문에 봇(Bot)이라고 부른다. 그리고 그것들은 공격자들의 명령에 의해서 실제 공격을 하게 될 것이다. 실제로 수많은 Attacking 컴퓨터들은 공격에 사용되고 있으며 이러한 것들을 방어하는 것은 상당히 어렵다. 이 글에서는 Intrusion System과 DDoS System의 차이에 대해 알아본다.

인터넷상에서 수천 가지의 애플리케이션들이 제공된 이후로 공격자들은 정상 트래픽들과 거의 똑같은 형태의 공격을 만들어 낼 수 있게 됐다. 이러한 DDoS 공격은 분별하기가 매우 어렵다. 거의 대부분의 공격들은 보통 1,000대에서 10,000대의 컴퓨터와 함께 이루어진다. 이러한 Attacking 컴퓨터들은 악의적인 코드에 의해 점유되었기 때문에 봇(Bot)이라고 부른다. 그리고 그것들은 공격자들의 명령에 의해서 실제 공격을 하게 될 것이다. 실제로 수많은 Attacking 컴퓨터들은 공격에 사용되고 있으며 이러한 것들을 방어하는 것은 상당히 어렵다. 이 글에서는 Intrusion System과 DDoS System의 차이에 대해 알아본다.

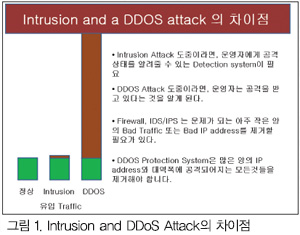

DDoS 공격은 Intrusion Attack과는 다르다. 서비스 거부를 만들어 내기 위해서 공격자들은 필요하지 않은 Traffic을 Victim으로 보내고 응답을 만들어 내기 때문에 정상적인 고객이 서비스를 할 수 없도록 매우 바쁘게 만드는 원인이 된다.

기본적으로 Intrusion Attack은 인터넷 상에서의 전통적인 공격이다. Intrusion Attack들은 매우 작은 양의 트래픽을 이용하여 공격이 시작된다.

그렇기 때문에 Victim은 공격을 탐지하는 것이 어려우며 Intrusion Attack의 효과는 공격이 성공적으로 이루어졌을 때 분명하게 나타난다.

즉 Intrusion Attack 자체에 대한 부분이 아니다. 불행하게도 오늘날 거의 모든 시장의 Defense Network System들은 Intrusion Address를 만들어 내고 있다. 하지만 DDoS Attack은 아니다.

이러한 Intrusion Defense System들은 정상적인 트래픽을 통해 작은 양의 공격 패킷(Packet)들을 찾아내고 그것들을 파괴해야 한다. 그러나 DDoS Attack은 트래픽의 양이 전통적인 공격보다는 크기 때문에 기존의 시스템들은 이러한 새로운 DDoS 공격을 받으면 시스템동작이 느려지거나 또는 트래픽이 막히고 어떤 경우에는 시스템 자체에 치명적인 결과를 가져오게 된다.

이러한 Intrusion Defense System들은 정상적인 트래픽을 통해 작은 양의 공격 패킷(Packet)들을 찾아내고 그것들을 파괴해야 한다. 그러나 DDoS Attack은 트래픽의 양이 전통적인 공격보다는 크기 때문에 기존의 시스템들은 이러한 새로운 DDoS 공격을 받으면 시스템동작이 느려지거나 또는 트래픽이 막히고 어떤 경우에는 시스템 자체에 치명적인 결과를 가져오게 된다.

DDoS 공격의 정의

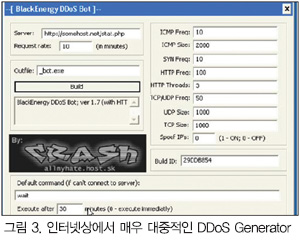

DDoS 공격을 정의하면 인터넷상의 서비스 서버들의 트래픽을 압도하여 정상 서비스를 지연시키는 흐름으로 정의할 수 있다. 이는 매우 간단하다. 그러나 실제 DDoS 공격을 하기 위해 여러 가지 유형의 형태들을 만들어 내는 것은 매우 복잡하고 다양한 변이를 가지고 있다.

인터넷상에 수천 가지의 애플리케이션들이 제공된 이후로 공격자들은 정상 트래픽들과 거의 똑같은 형태의 공격을 만들어 낼 수 있게 되었으며 이러한 DDoS 공격을 분별해 낸다는 것은 매우 어렵다. 거의 대부분의 공격들은 보통 1,000대에서 10,000대의 컴퓨터와 함께 이루어진다. 이러한 Attacking 컴퓨터들은 악의적인 코드에 의해 점유되었기 때문에 봇(Bot)이라고 부른다. 그리고 그것들은 공격자들의 명령에 의해서 실제 공격을 하게 될 것이다. 실제로 수많은 Attacking 컴퓨터들은 공격에 사용되고 있으며 이러한 것들을 방어하는 것은 상당히 어렵다.

인터넷상에 수천 가지의 애플리케이션들이 제공된 이후로 공격자들은 정상 트래픽들과 거의 똑같은 형태의 공격을 만들어 낼 수 있게 되었으며 이러한 DDoS 공격을 분별해 낸다는 것은 매우 어렵다. 거의 대부분의 공격들은 보통 1,000대에서 10,000대의 컴퓨터와 함께 이루어진다. 이러한 Attacking 컴퓨터들은 악의적인 코드에 의해 점유되었기 때문에 봇(Bot)이라고 부른다. 그리고 그것들은 공격자들의 명령에 의해서 실제 공격을 하게 될 것이다. 실제로 수많은 Attacking 컴퓨터들은 공격에 사용되고 있으며 이러한 것들을 방어하는 것은 상당히 어렵다.

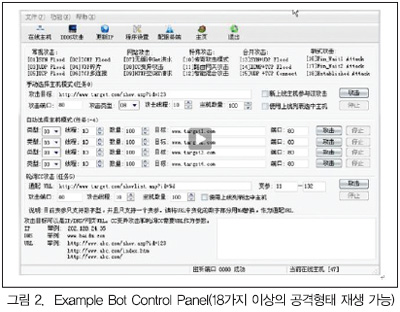

현재 시장에서는 이러한 Attacking Bot에 대해서 하루에 한 개의 Bot을 USD $0.04 보다도 적은 금액에 구입할 수 있다. 그렇기 때문에 어떤 특정한 웹 사이트를 다운시키는 것은 매우 적은 비용이 들어간다. 현재의 Bot Software는 수많은 형태의 공격을 만들어 낼 수 있다. 불과 수 년 전에만 해도 ‘SYN Flood Bot’은 단지 SYN Flood Attack만을 재생해냈다. 하지만 오늘날 그것은 20가지 이상의 다른 형태로 Bot을 만들어 낼 수 있도록 진화되었다.

현재 시장에서는 이러한 Attacking Bot에 대해서 하루에 한 개의 Bot을 USD $0.04 보다도 적은 금액에 구입할 수 있다. 그렇기 때문에 어떤 특정한 웹 사이트를 다운시키는 것은 매우 적은 비용이 들어간다. 현재의 Bot Software는 수많은 형태의 공격을 만들어 낼 수 있다. 불과 수 년 전에만 해도 ‘SYN Flood Bot’은 단지 SYN Flood Attack만을 재생해냈다. 하지만 오늘날 그것은 20가지 이상의 다른 형태로 Bot을 만들어 낼 수 있도록 진화되었다.

이러한 다량의 Bot 변이는 ‘Attack Signature’에 의해 공격을 확인하는 어떠한 시도든지 복잡하게 만들어 낼 수 있다. 예를 들어 5년 전에는 랜덤한 Spoofed IP Address를 가진 SYN Flood Bot은 랜덤한 Source IP와 Source Port와 함께 TCP-SYN을 발생시켰다. 오늘날 우리는 매우 다양한 형태의 TCP-SYN Flood Bot을 발견하게 되었다. 예를 들어 한 개의 특별한 Bot은 불과 몇 초 만에 같은 IP와 같은 Port의 쌍을 이용하여 몇 시간씩 보낼 수 있다.

우리가 찾아낸 또 다른 Bot은 Full IP Address를 대신하여 작은 크기의 범위를 가진 랜덤한 주소 Pool로 제한한다. 하지만 그 Bot은 새로운 Range로 매 20분마다 새로운 Attacking주소를 생성해 낸다.

이러한 변화는 효과적이지 않은 공격으로부터 다시 강력한 공격력을 가진 TCP-SYN Flood Attack이 된다는 중요한 부분이다. 공격자들은 어떤 규칙을 따르지 않는다. 어떤 표준을 따르는 규칙을 가지고 있지 않기 때문에 새로운 공격자와 더불어 더욱 강력해진 컴퓨터, 그리고 개발된 Software와 함께 새로운 Bot을 만들어 내고 있다.

지난해까지 알려진 모든 DDoS 공격들은 2000년부터 알고 있던 것과 같은 DDoS 공격이 아니다. 그렇기 때문에 단순히 기존에 알고 있는 DDoS 공격의 패턴을 가지고 DDoS 공격을 방어한다는 것이 얼마나 효과가 있을지도 알아야 한다.

DDoS 공격에 대한 RIOREY의 접근 방식

RioRey는 DDoS Attack에 대해서 포괄적인 이름으로 공격을 인지하며 그것을 몇 가지의 종류로 수시로 분류를 하고 있다. 또한 지속적으로 변경하고 있다.

● TCP Attacks : SYN Flood, SYN-ACK Flood, ACK Flood, TCP Session Attack, HTTP Attack, CC Attack, FIN/RST Flood

● UDP attacks : Fragmented Packets, Small Packet Floods

● ICMP attacks : Fragmented Packets, Small Packet Floods

RioRey는 실제 공격의 세계에서 위에 있는 주요 목록에 있는 내용보다도 많은 복잡하고 다양한 공격이 존재하고 있다는 것을 연구를 통해서 확인했다. 또한 공격이 경미하게 변경되는 경우 특정 공격에 대하여 방어할 수 있는 DDoS Defense Algorithm은 효과적이지 않을 수도 있다. RioRey의 DDoS Defense Algorithm은 다른 DDoS Vendor들 보다 매우 다르게 Algorithm을 설계했다. RioRey DDoS Solution은 다음의 사항을 기초로 하여 설계됐다.

● 많은 다른 DDoS 알고리즘들이 수용하는 기법들은 더 이상 ‘Powerful Special Algorithms’이 아니다. 현재 우리의 DDoS Solution버전인 RX/RE Product들은 100개 이상의 Module들로 확장하는데 충분한 수용능력을 기본으로 30개 이상의 분리된 DDoS Algorithm module들을 가지고 있다.

● 매우 빠른 발달에 맞출 수 있는 DDoS 전용 Platform

우리는 Attacker들이 매우 빠르게 진화 할 것 이라고 믿고 있다. 그리고 더 많은 Attacker들은 새로운 Attack Code들을 만들어 낼 것이다. 즉 공격자들이 기존의 방어벽을 뚫을 수 있는 새로운 방법을 찾아낸다는 것을 의미한다.

RioRey는 빠르게 발전하는 소프트웨어 개발을 적용할 수 있는 DDoS 전용 Platform을 만들어냈다. 그것은 우리의 경험으로 가능하다는 것이 확인 되었고 또한 개발되었으며 그리고 매우 짧은 시간 안에 DDoS Solution이 배치 될 수 있도록 설계되었다.

● Capacity(수용량)과 Throughput(처리량) 사이의 구별

많은 DDoS Vendor들은 작은 네트워크에는 작은 공격이 이루어 질 것이라고 생각한다. 그러나 사실은 작은 네트워크는 초당 패킷들의 Throughput이 적을 뿐이다. 그러나 거대한 네트워크처럼 똑같이 복잡한 공격 형태를 가진 DDoS 공격이 들어오고 있다. 작은 네트워크안의 Random, Spoofed Flood 공격은 거대한 Network안에서 처럼 똑같은 Attacker IP를 볼 수가 있다.

그렇기 때문에 RioRey는 초당 처리할 수 있는 Packet의 용량과 수 만개의 Attacking IP를 확인할 수 있는 능력을 안전하게 구분했다. 우리의 모든 Product들은 수 만개의 Session들과 IP Address, 그리고 DDoS 공격의 형태들을 추적할 수 있도록 설계했다.

● 거대한 수용량

우리의 경쟁자들은 DDoS Attack들을 찾아내기 위해서 자세한 탐색을 하기 위해 많은 처리 능력을 필요로 한다. 그러나 그렇게 함으로써 그들은 매우 작은 Attacker Table을 찾게 되며 공격 변화를 인식하는데 있어 융통성이 적어진다.

그들은 각각의 패킷에 관한 정보를 줄 수 있지만 그들은 각각의 RX/RE DDoS 장비 안에 설치되어 있는 RioRey의 거대한 수용 량만큼 다량의 DDoS 공격을 막아내지는 못한다. Attack Signature들은 제한된 실험실 테스트 환경에서는 DDoS Filter들이 매우 동작을 잘 한다. 그러나 실제 네트워크 환경에서는 공격의 변이가 수천 가지 이상으로 일어나고 있으며 실제로는 RioRey DDoS Solution은 우리의 내부 Filter List에 10,000,000개 이상의 Attacking IP들을 저장할 수 있는 능력이 있기 때문에 실제 네트워크에서 무작위의 다량의 Random Attack들을 처리할 수 있는 충분한 저장 능력이 있다.

RIOREY Algorithm의 주요 특징

DDoS를 바라보는 전통적인 방법은 DDoS Protocol을 보고 TCP/UDP/ICMP로 DDoS Attack을 분류하는 것이다. 그리고 그때 그것들을 분석하기 위한 Signature을 사용한다. RioRey는 이러한 전통적인 방법이 효과적이지 않은 접근 방법임을 찾아냈다. 그렇기 때문에 RioRey는 DDoS Attacking Bot들이 어떻게 행동하는지 조사했다. 그리고 이러한 행동 방식에 근거하여 이러한 Bot들을 확인할 수 있는 Algorithm을 만들어냈다.

예를 들어 Bot은 IP Address, Port 번호를 위조하기 위하여 간단한 Algorithm을 사용하고 TCP 또는 UDP 또는 ICMP 패킷을 사용한다. 이러한 패킷들은 Protocol Header들과 Payload가 다르다. 그리고 이러한 것들은 Victim Server 위에서 다른 효과를 나타낼지도 모른다. 그러나 이 패킷들의 IP Address와 Source Port Header안에 있는 무작위로 분배되는 부분은 동일하다는 것을 찾아냈다.

그렇기 때문에 같은 Randomness Checker는 TCP/UDP/ICMP 공격에 대해서 동일한 효과를 나타낼 수 있다. 이런 경우 IP와 Port 분배를 보는 MASK는 TCP/UDP/ICMP Payload information을 보는 것 보다 더 효과적이다. 예를 들어 HTTP Attack들과 CC Attack들은 오늘날 대표적인 두 가지 공격 유형이다.

두 가지 Attack은 동일하게 ‘WGET’이라는 동등한 명령을 통해서 이루어진다. HTTP의 경우 고정된 Get String에 의하며 CC Attack의 경우 Get String의 변이를 통해서 공격이 이루어진다. 이 두 가지 공격의 경우 Victim에 대한 효과는 다르다. 그리고 Network 운영자는 2가지 다른 Signature들을 보게 될 것이다. 그러나 진실은 그들이 같은 Bot에 의해 같은 방법으로 생산 된다는 것이다.

그렇기 때문에 그들은 같은 SYN>SYN-ACK>ACK>HTTP GET Signature를 반복해서 전송하게 된다.

만일 Bot Session Information을 확인하고 Bot 구조의 공격을 멈춘다면 우리는 지금 HTTPS Attack, Port 25 Attack, FTP Attack 등의 다른 미래의 변이에 의한 공격을 멈출 수 있게 될 것이다.

RioRey Micro Behavior Analysis의 장점

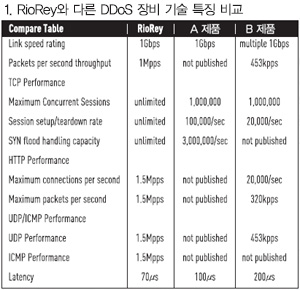

RioRey Micro Behavior Analysis는 Bot이 어떻게 트래픽을 발생시키는지 확인한다. 그리고 정상적인 Traffic Source와 Generator된 트래픽을 비교한다. 표 1은 트래픽에 대한 ‘Anomaly Detection and Deep Packet Inspection’을 다른 제품과 비교한 것이다.

RioRey Micro Behavior Analysis는 Bot이 어떻게 트래픽을 발생시키는지 확인한다. 그리고 정상적인 Traffic Source와 Generator된 트래픽을 비교한다. 표 1은 트래픽에 대한 ‘Anomaly Detection and Deep Packet Inspection’을 다른 제품과 비교한 것이다.

‘Anomaly Detection and Deep Packet Inspection’은 매우 다른 기술이다. 그러나 2가지 기술들은 Victim의 Statistics과 Knowledge를 매우 중요하게 생각한다. Victim Knowledge는 다음의 2가지 구분되는 특징을 가지고 있다.

● Victim은 특별한 시간에 특별한 Source로부터 트래픽의 대부분을 받는 확인이 필요하다.

● 이러한 Data Pattern은 특정한 시간에 Victim에게 들어가는 트래픽인지 확인해야 한다.

통제가 가능한 간단한 테스트 환경에서는 DDoS 탐지에 대한 효과적인 Tool로서 종종 ‘Anomaly Detection and Deep Packet inspection’이 보여진다. 그 이유는 테스트들을 반복해서 사용하기 때문이다. 그러므로 필터는 경험을 누적하고 재 반복한 시험을 인지하여 빠르게 동작하게 된다.

실제로 DDoS 공격 환경에서는 공격자들은 그들의 공격이 효과적인지 감시하고 공격을 조정할 것이다. 만약 그들이 첫 번째 공격이 효과적으로 제거되는 방어 시스템을 본다면 그들은 그들의 문제점을 찾아 낼 것이며 새로운 변경을 통해서 방어 시스템이 탐지 하지 못하도록 할 것이다.

오늘날 Bot은 공격 Signatures을 매우 빠르게 변경할 수 있다. 혼합된 공격은 Defense System을 혼돈스럽게 만들고 있다. 이러한 변경들은 실제 DDoS 공격 안에서는 ‘Deep Packet and Anomaly Detection’이 효과가 없게 되는 원인이 된다.

추가적으로 ‘Deep Packet and Anomaly Detection’ 두 가지는 특별한 하드웨어 엔진들과 매우 빠른 특별한 네트워크처리를 가지고 알고리즘들에 빠르게 Pattern Matching시킬 필요가 있다. 또한 메모리 주소 공간에는 제한이 없어야한다. 제한된 메모리 공간을 가진 DDoS Platform은 대략 2,000,000개의 공격자들을 추적하는데 제한된다.

실제 대역폭 공격에서는 몇 백만 개의 Attacking IP Address들이 DDoS 공격을 한다. 현재 RioRey Platform은 10,000,000 IPs, Random, Forged IP Attack에 대해서 Micro Behavior Algorithm을 가진 RioRey Platform에 대해서 전체 32bit IPv4 address / 128bit IPv6 address 공간을 확인할 수 있다.

Micro Behavior Analyzer의 구성

RioRey Platform에 들어가는 IP Packet들은 Multiple Behavior Analysis Algorithm들에 의해 동시에 그 특성들이 기술 되는 것이 특징이다. 이러한 알고리즘들의 Output이 만일 Source IP가 DDoS Bot Attacking이라면 공격을 판단하기 위하여 이용 될 것이다.

모든 패킷들은 Source IP Address분배에 의해 표기 되어 질것이다. IP 분배 Randomness Checker는 모든 Traffic 형태에 대한 다량의 위·변조 IP Attack을 찾아낼 수 있게 된다. 이 Checker는 동시에 모든 IPv4 / IPv6 Address 위에서 Attacker들을 Capture하도록 허용될 것이다. 또한 Fragment Statics Checker는 Fragmented Attack들을 확인할 것이다.

전문화된 Checker 집합은 오래된 공격들을 탐지하고 차단하기 위해 ‘Ping of death’, FIN, RST Attack들과 같이 오래된 알려져 있는 공격들에 대한 것이다. 특별한 Traffic Flow Analyzer는 Attack Traffic으로부터 정상 Traffic을 분리하여 ‘Signal to noise ratio’ 증가시키기 위해 Good Traffic Analysis를 제공하기 위한 것이다.

또한 TCP와 같은 Stateful Traffic은 8,000,000 session들에서 Good / Bad Traffic으로 분리 될 수 있도록 도움을 준다. Source Port pairs 들과 함께 Attacking TCP Session을 분리할 수 있는 상황이라면 우리는 Source IP plus port number 에 의해서 더욱 차단이 잘 될 것이다.

정상 트래픽과 같지만 위 변조된 Source IP인 Bad Session을 제거하는 동안 통과된 다른 Source Port Number의 정상 Session은 허용해야 한다. RioRey Platform은 유일한 Software와 High Multithreaded, Multiprocessor 환경의 도구를 가지고 있다. 이러한 새로운 조합은 새로운 DDoS 공격을 제어하기 위해서 새로운 Defense software 도구로서 RioRey에 적용 될 것이다.

<글 : 심우정 모젠소프트 네트워크사업부 차장(woojeong@mozensoft.com)>

[월간 정보보호21c 통권 제102호 (info@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무전재-재배포금지>

[2024-09-26]

[2024-09-26]

.jpg)