4년 만의 업데이트, 현대 개발 환경 변화 반영해 ‘근본 원인’에 초점

‘소프트웨어 공급망 실패’ 3위로 급부상... ‘잘못된 예외 처리’ 10위 신규 진입

[보안뉴스 조재호 기자] 세계 웹 애플리케이션 보안의 표준으로 통하는 ‘OWASP 톱 10’의 2025년 버전이 공개됐다.

2021년 이후 4년 만에 이뤄진 이번 업데이트에선 개발 환경의 변화를 반영해 ‘소프트웨어 공급망 보안 실패’와 ‘잘못된 예외 처리’가 새롭게 보안 리스크 순위권에 진입했다. ‘접근 통제 실패’는 여전히 가장 위협적인 보안 리스크로 평가됐다.

OWASP 탑 10은 웹 애플리케이션에 대한 가장 중요한 위험 10가지를 선정해 조직이 보안 위험에 우선순위를 정할 수 있도록 돕는다. 보안 관련 활동을 하는 민간 재단 OWASP에 참여하는 다수 기업과 조직들의 기록과 응답자 설문 등을 바탕으로 선정한다.

OWASP 서울 챕터는 최근 서울 강남구 디캠프에서 세미나를 열고 ‘OWASP 탑 10 2025’의 주요 변경 사항과 핵심 리스크를 발표했다. 홍성진 OWASP 서울 챕터 리더는 “OWASP 탑 10은 단순한 취약점 목록이 아니라 조직이 우선순위를 두어야 할 데이터 기반의 리스크 순위”라며 “과거엔 결과적으로 발생하는 취약점에 집중했다면, 이번 2025년 버전은 근본적 원인을 다루는 방향으로 변화했다”고 말했다.

부동의 1위 ‘접근 통제 실패’, 클라우드 복잡성으로 ‘보안 오설정’은 2위로 상승

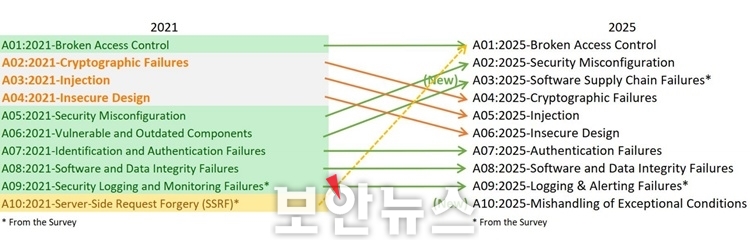

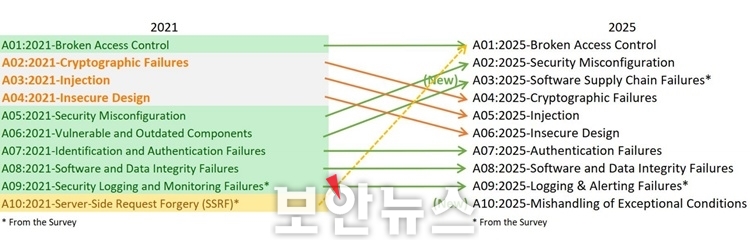

2025년 버전에서도 리스크 1위는 ‘접근 통제 실패’(BAC, Broken Access Control)가 차지했다. 주어진 권한을 넘어서는 행위를 막지 못할 때 발생하며, 대표적으로 (부적절한 직접 객체 참조(IDOR) 공격 등이 있다. 홍 리더는 “BAC는 맥락을 이해해야만 버그인지 알 수 있어 자동화 도구(SAST·DAST)로 탐지하기 어렵고, 여전히 사람의 공수가 많이 들어가는 위험이라 이번에도 위험 순위 1위 자리를 지켰다”고 말했다.

‘보안 오설정’(Security Misconfiguration)은 2021년 5위에서 3계단 상승해 2위에 올랐다. 최신 애플리케이션 환경에서 클라우드나 SaaS, 외부 라이브러리 등 종속성이 증가함에 따라 개발 환경의 복잡도가 높아진 상황을 반영한다.

공급망 보안 이슈 중요성 커져

이번 업데이트에서 가장 눈에 띄는 변화는 3위에 오른 ‘소프트웨어 공급망 보안 실패’(Software Supply Chain Failures)다. 기존의 ‘취약하고 오래된 구성요소 사용’ 항목을 확장. 단순 레거시 라이브러리 관리를 넘어 빌드 시스템이나 서명, 패키지 저장소 등 공급망 전체 보안 문제를 포괄한다. 홍 리더는 “최근 발생한 다수의 공급망 사고로 커뮤니티 설문조사에서 가장 높은 관심을 받아 순위가 급상승했다”고 말했다.

‘잘못된 예외 처리’(Mishandling of Exceptional Conditions)는 10위로 새롭게 순위에 진입했다. 예상치 못한 상황에 대한 예방·감지·대응 실패를 다루는 항목이다. 현대 애플리케이션의 복원력(Resilience) 중요성이 커짐에 따라 신설됐다. 홍 리더는 “문제가 생겼을 때 빠르게 대응하고 탐지하는 능력이 중요해졌기 때문에 커뮤니티에서 중요하게 선정된 항목”이라고 말했다.

인젝션·암호학적 실패 순위 하락... “중요도 낮아진 것 아냐”

전통적 취약점으로 꼽히는 ‘암호학적 실패’(Cryptographic Failures)와 ‘인젝션’(Injection)은 각각 4위와 5위로 순위가 내려갔다. 홍 리더는 “순위 하향이 중요도가 낮아졌음을 의미하는 것은 아니다”라며 “다른 위협의 상대적 위험도가 높아졌고, 인젝션의 경우 프레임워크 차원의 방어 기능 제공과 자동화 도구 발달로 탐지가 비교적 쉬워졌기 때문”이라고 설명했다.

설계 단계에서 보안 제어가 누락되거나 비효율적인 ‘안전하지 않은 설계’(Insecure Design)가 6위를 차지했고, △유효하지 않거나 부정확한 사용자를 정상으로 인식하는 ‘인증 실패’(Authentication Failures) △애플리케이션에서 데이터 유효성, 출처 또는 무결성이 확인되지 않을 때 발생하는 ‘소프트웨어 또는 데이터 무결성 실패’(Software or Data Integrity Failures) △적절한 보안 로그를 수집하지 않거나, 모니터링·알람에 대응하지 못한 ‘로깅 및 알람 실패’(Logging & Alerting Failures)가 7-9위를 차지했다.

OWASP 서울 챕터는 2025년 버전 공식 공개를 앞두고 한국어 번역 프로젝트를 진행한다. 또 새해에도 매달 현장 세미나를 열어 보안 인사이트를 공유하고, 참석자 간 네트워킹을 적극 진행할 예정이다.

홍 리더는 “개별 취약점에 집중하기보다 개발 프로세스 전반에 보안이 녹아들어야 하고, 대응보다 복원력이 중요하다”며 “복잡성이 높아진 상황에서 지식을 나누며 함께 성장하는 커뮤니티 연합이 중요해지고 있는 시점”이라고 말했다.

[조재호 기자(sw@boannews.com)]

‘소프트웨어 공급망 실패’ 3위로 급부상... ‘잘못된 예외 처리’ 10위 신규 진입

[보안뉴스 조재호 기자] 세계 웹 애플리케이션 보안의 표준으로 통하는 ‘OWASP 톱 10’의 2025년 버전이 공개됐다.

2021년 이후 4년 만에 이뤄진 이번 업데이트에선 개발 환경의 변화를 반영해 ‘소프트웨어 공급망 보안 실패’와 ‘잘못된 예외 처리’가 새롭게 보안 리스크 순위권에 진입했다. ‘접근 통제 실패’는 여전히 가장 위협적인 보안 리스크로 평가됐다.

OWASP 탑 10은 웹 애플리케이션에 대한 가장 중요한 위험 10가지를 선정해 조직이 보안 위험에 우선순위를 정할 수 있도록 돕는다. 보안 관련 활동을 하는 민간 재단 OWASP에 참여하는 다수 기업과 조직들의 기록과 응답자 설문 등을 바탕으로 선정한다.

▲홍성진 OWASP 서울 지부 리더가 발표를 하고 있다. [자료: 보안뉴스]

OWASP 서울 챕터는 최근 서울 강남구 디캠프에서 세미나를 열고 ‘OWASP 탑 10 2025’의 주요 변경 사항과 핵심 리스크를 발표했다. 홍성진 OWASP 서울 챕터 리더는 “OWASP 탑 10은 단순한 취약점 목록이 아니라 조직이 우선순위를 두어야 할 데이터 기반의 리스크 순위”라며 “과거엔 결과적으로 발생하는 취약점에 집중했다면, 이번 2025년 버전은 근본적 원인을 다루는 방향으로 변화했다”고 말했다.

부동의 1위 ‘접근 통제 실패’, 클라우드 복잡성으로 ‘보안 오설정’은 2위로 상승

2025년 버전에서도 리스크 1위는 ‘접근 통제 실패’(BAC, Broken Access Control)가 차지했다. 주어진 권한을 넘어서는 행위를 막지 못할 때 발생하며, 대표적으로 (부적절한 직접 객체 참조(IDOR) 공격 등이 있다. 홍 리더는 “BAC는 맥락을 이해해야만 버그인지 알 수 있어 자동화 도구(SAST·DAST)로 탐지하기 어렵고, 여전히 사람의 공수가 많이 들어가는 위험이라 이번에도 위험 순위 1위 자리를 지켰다”고 말했다.

‘보안 오설정’(Security Misconfiguration)은 2021년 5위에서 3계단 상승해 2위에 올랐다. 최신 애플리케이션 환경에서 클라우드나 SaaS, 외부 라이브러리 등 종속성이 증가함에 따라 개발 환경의 복잡도가 높아진 상황을 반영한다.

공급망 보안 이슈 중요성 커져

이번 업데이트에서 가장 눈에 띄는 변화는 3위에 오른 ‘소프트웨어 공급망 보안 실패’(Software Supply Chain Failures)다. 기존의 ‘취약하고 오래된 구성요소 사용’ 항목을 확장. 단순 레거시 라이브러리 관리를 넘어 빌드 시스템이나 서명, 패키지 저장소 등 공급망 전체 보안 문제를 포괄한다. 홍 리더는 “최근 발생한 다수의 공급망 사고로 커뮤니티 설문조사에서 가장 높은 관심을 받아 순위가 급상승했다”고 말했다.

‘잘못된 예외 처리’(Mishandling of Exceptional Conditions)는 10위로 새롭게 순위에 진입했다. 예상치 못한 상황에 대한 예방·감지·대응 실패를 다루는 항목이다. 현대 애플리케이션의 복원력(Resilience) 중요성이 커짐에 따라 신설됐다. 홍 리더는 “문제가 생겼을 때 빠르게 대응하고 탐지하는 능력이 중요해졌기 때문에 커뮤니티에서 중요하게 선정된 항목”이라고 말했다.

인젝션·암호학적 실패 순위 하락... “중요도 낮아진 것 아냐”

전통적 취약점으로 꼽히는 ‘암호학적 실패’(Cryptographic Failures)와 ‘인젝션’(Injection)은 각각 4위와 5위로 순위가 내려갔다. 홍 리더는 “순위 하향이 중요도가 낮아졌음을 의미하는 것은 아니다”라며 “다른 위협의 상대적 위험도가 높아졌고, 인젝션의 경우 프레임워크 차원의 방어 기능 제공과 자동화 도구 발달로 탐지가 비교적 쉬워졌기 때문”이라고 설명했다.

설계 단계에서 보안 제어가 누락되거나 비효율적인 ‘안전하지 않은 설계’(Insecure Design)가 6위를 차지했고, △유효하지 않거나 부정확한 사용자를 정상으로 인식하는 ‘인증 실패’(Authentication Failures) △애플리케이션에서 데이터 유효성, 출처 또는 무결성이 확인되지 않을 때 발생하는 ‘소프트웨어 또는 데이터 무결성 실패’(Software or Data Integrity Failures) △적절한 보안 로그를 수집하지 않거나, 모니터링·알람에 대응하지 못한 ‘로깅 및 알람 실패’(Logging & Alerting Failures)가 7-9위를 차지했다.

▲OWASP 탑 10 순위 변화 [자료: OWASP]

OWASP 서울 챕터는 2025년 버전 공식 공개를 앞두고 한국어 번역 프로젝트를 진행한다. 또 새해에도 매달 현장 세미나를 열어 보안 인사이트를 공유하고, 참석자 간 네트워킹을 적극 진행할 예정이다.

홍 리더는 “개별 취약점에 집중하기보다 개발 프로세스 전반에 보안이 녹아들어야 하고, 대응보다 복원력이 중요하다”며 “복잡성이 높아진 상황에서 지식을 나누며 함께 성장하는 커뮤니티 연합이 중요해지고 있는 시점”이라고 말했다.

[조재호 기자(sw@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

조재호기자 기사보기

조재호기자 기사보기

.gif)

.jpg)

.png)

.jpg)

.png)

.jpg)