인증되지 않은 원격 OS Command Injection 취약점, CVSS 9.8점에 달해

공격자가 임의대로 API 조작, 원격으로 시스템에 불법 명령 실행...시스템 장악 가능성 있어

[보안뉴스 박은주 기자] 글로벌 보안기업 포티넷의 보안 정보 및 이벤트 관리 솔루션 ‘포티SIEM(FortiSIEM)’의 관리자 소프트웨어에서 인증되지 않은 원격 OS Command 인젝션 취약점 3건 발견됐다. 3가지 취약점 모두 CVSS 9.8점으로 만점에 가까운 치명도를 보여 신속한 시스템 점검 및 보안 업데이트가 요구된다.

발견된 취약점은 다음과 같다.

△CVE-2024-34992

△CVE-2024-23108

△CVE-2024-23109

엔키화이트햇 모의해킹팀 정시헌 팀장은 “이 취약점은 외부 공격자가 서버에 원하는 명령어를 실행할 수 있는 취약점”이라며 “원격지에서 실행할 수 있는 가장 위험한 취약점”이라고 설명했다.

공격자가 임의대로 API를 조작해 원격으로 시스템에 불법적인 명령을 실행할 수 있고, 로그인하지 않은 상태에서도 명령을 실행할 수 있어 시스템에 심각한 보안 문제를 초래할 수 있다. 시스템을 제어할 수 있는 관리자 소프트웨어에서 취약점이 발견된 만큼 최악의 경우 시스템 장악까지 이어질 수 있어 각별한 주의가 필요하다.

다만 정 팀장은 “관리자 소프트웨어이기 때문에 어디에서나 접근할 수는 없을 것”이라고 덧붙였다.

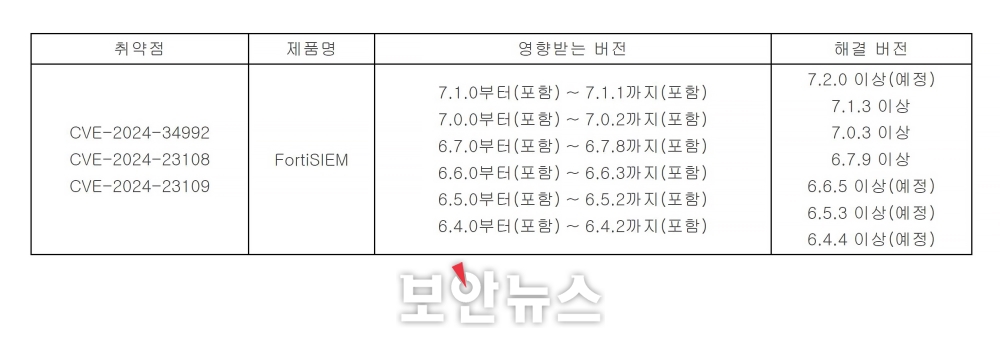

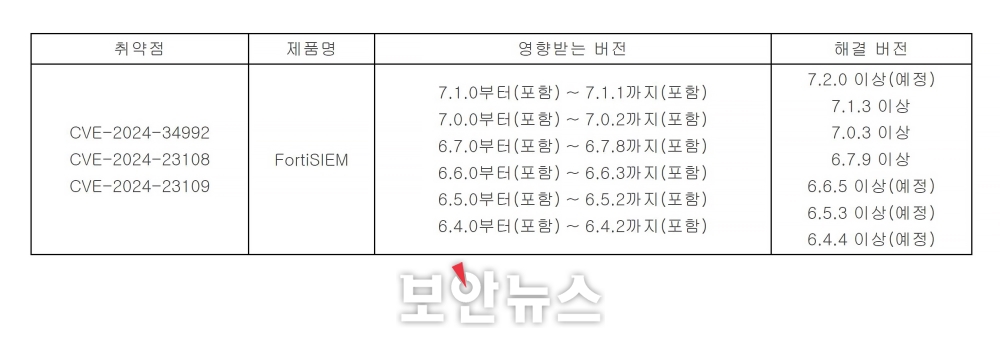

해당 취약점은 보안업체 호라이즌3(Horizon3.ai)의 보안 연구원에 의해 발견됐다. 포티넷은 취약점이 해결된 버전을 발표하고, 신속한 보안 업데이트를 권장했다. 해당 취약점에 영향받는 제품과 해결 버전은 위 표와 같다.

[박은주 기자(boan5@boannews.com)]

공격자가 임의대로 API 조작, 원격으로 시스템에 불법 명령 실행...시스템 장악 가능성 있어

[보안뉴스 박은주 기자] 글로벌 보안기업 포티넷의 보안 정보 및 이벤트 관리 솔루션 ‘포티SIEM(FortiSIEM)’의 관리자 소프트웨어에서 인증되지 않은 원격 OS Command 인젝션 취약점 3건 발견됐다. 3가지 취약점 모두 CVSS 9.8점으로 만점에 가까운 치명도를 보여 신속한 시스템 점검 및 보안 업데이트가 요구된다.

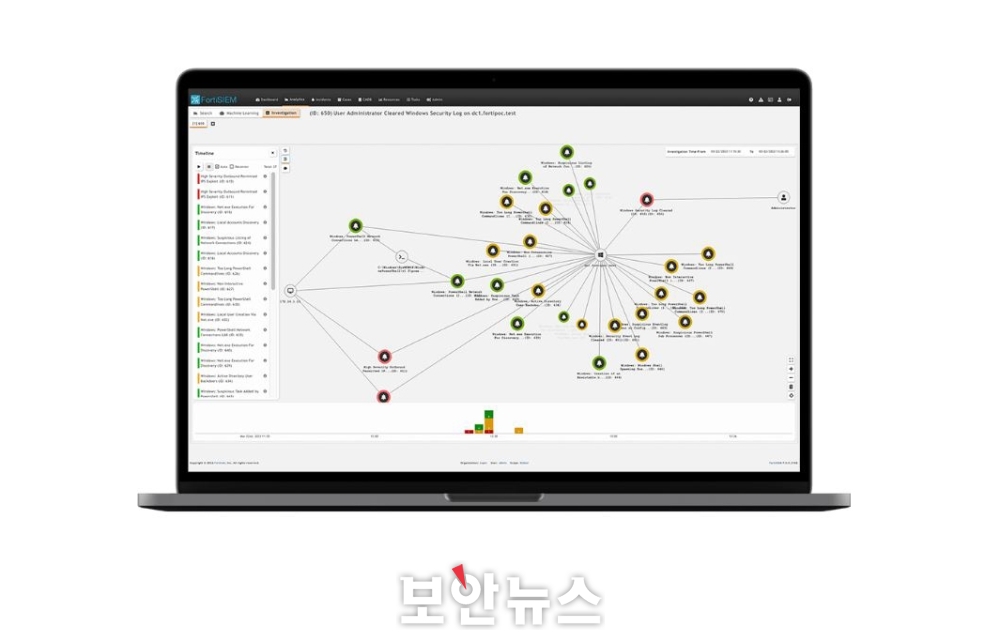

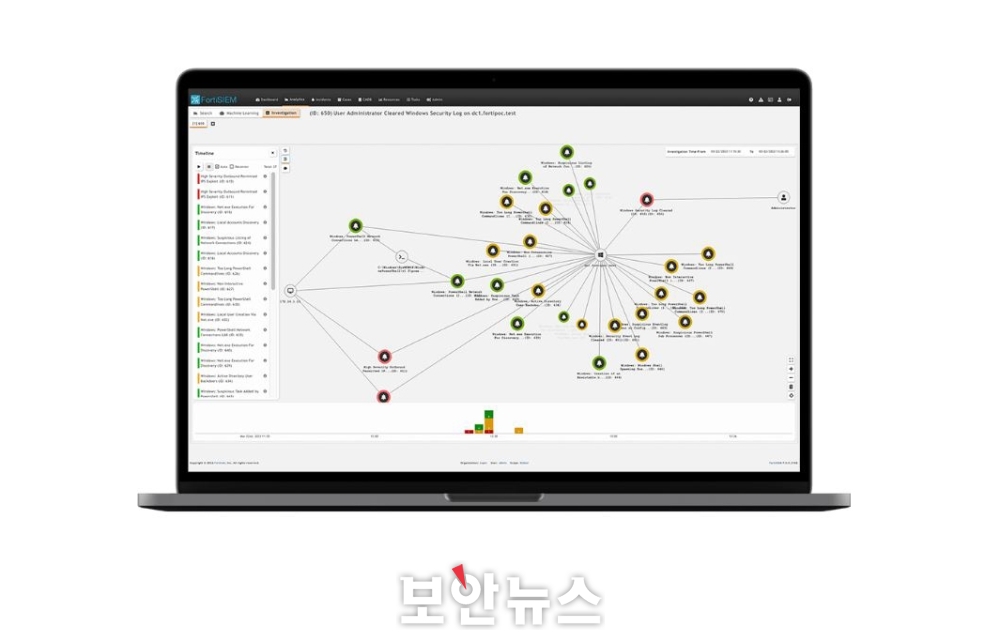

▲FortiSIEM 구동 화면[이미지=포티넷]

발견된 취약점은 다음과 같다.

△CVE-2024-34992

△CVE-2024-23108

△CVE-2024-23109

엔키화이트햇 모의해킹팀 정시헌 팀장은 “이 취약점은 외부 공격자가 서버에 원하는 명령어를 실행할 수 있는 취약점”이라며 “원격지에서 실행할 수 있는 가장 위험한 취약점”이라고 설명했다.

공격자가 임의대로 API를 조작해 원격으로 시스템에 불법적인 명령을 실행할 수 있고, 로그인하지 않은 상태에서도 명령을 실행할 수 있어 시스템에 심각한 보안 문제를 초래할 수 있다. 시스템을 제어할 수 있는 관리자 소프트웨어에서 취약점이 발견된 만큼 최악의 경우 시스템 장악까지 이어질 수 있어 각별한 주의가 필요하다.

다만 정 팀장은 “관리자 소프트웨어이기 때문에 어디에서나 접근할 수는 없을 것”이라고 덧붙였다.

▲포티SIEM 취약점에 영향받는 제품 및 해결버전[자료=KISA]

해당 취약점은 보안업체 호라이즌3(Horizon3.ai)의 보안 연구원에 의해 발견됐다. 포티넷은 취약점이 해결된 버전을 발표하고, 신속한 보안 업데이트를 권장했다. 해당 취약점에 영향받는 제품과 해결 버전은 위 표와 같다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

박은주기자 기사보기

박은주기자 기사보기

.gif)

.jpg)

.png)

.jpg)