랜섬웨어 공격자들은 깨달았다. 피해자들에게 굳이 파일을 돌려주지 않아도 된다는 것을 말이다. 겁만 잔뜩 주면 피해자들은 돈을 토내했으니까. 그래서 이 공격자들은 협박의 수위를 높이기 위해 새로운 방법을 들고 나타났다.

[보안뉴스 문가용 기자] 블랙캣(BlackCat) 혹은 알프5(ALPHV)라고 불리는 랜섬웨어 단체가 자신들의 랜섬웨어에 새로운 기능을 추가했다. 피해자의 파일을 암호화 하는 게 아니라 아예 삭제하고 파괴하는 것이다. 이러한 변화를 통해 금전적인 목적을 가지고 사이버 공격을 하는 자들이 어느 방향으로 진화하는지를 엿볼 수 있다고 보안 전문 기업 사이더레스(Cyderes)와 스테어웰(Stairwell)은 설명한다.

사이더레스와 스테어웰은 최근 블랙캣 공격과 연계되어 전에 보지 못했던 닷넷(.NET) 기반 해킹 도구가 사용되는 것을 목격했다. 이 도구의 이름은 엑스매터(Exmatter)였으며, 피해자의 컴퓨터 내에서 특정 파일을 검색한 후 공격자가 제어하는 서버로 업로드 하는 기능을 가지고 있었다. 그런 후 놀랍게도 파일을 삭제하거나 못 쓰게 변경시켰다. 피해자 입장에서는 공격자가 복사본을 유출해 간 것을 다운로드 받는 것만이 유일한 복구 방법이었으며, 따라서 공격자가 제발 파일을 가져갔기를 바랄 수밖에 없는 기묘한 상황에 처하게 됐다.

“랜섬웨어의 주요 전략으로서 공격자들이 데이터 파괴라는 것을 채용한다는 소문이 일찍부터 돌긴 했었습니다. 하지만 실제로 그 전략이 활용되는 것은 처음 봅니다.” 사이데레스 측의 설명이다. “엑스매터의 출현은 어쩌면 랜섬웨어 산업의 방향이 ‘암호화’에서 ‘파괴’로 돌아서는 신호탄이 될 수도 있습니다. 결국 그들이 하고자 하는 건 협박이니, 어떤 것이든 위협적이기만 하면 됩니다. 파일을 피해자에게 돌려주는 건 그들에게 큰 고려 대상이 아닙니다.”

사이데레스는 엑스매터의 초기 분석을 진행했고, 스테어웰은 그것을 이어받아 계속해서 분해했다. 엑스매터에서 데이터 파괴 기능을 발견한 건 스테어웰이었다. 스테어웰의 위협 분석가 다니엘 메이어(Daniel Mayer)도 “랜섬웨어 공격자들 사이에서 새로운 전환이 시작되는 듯 하다”고 블로그를 통해 설명했다. “공격자들은 가만히 서 있지 않습니다. 계속해서 진화하고 스스로를 변화시킵니다. 랜섬웨어가 언제까지 그 모습 그대로 있을 거라고 생각해서는 안 됩니다.”

통신 보안 업체 디스퍼시브홀딩즈(Dispersive Holdings)의 CEO 라지브 핌플라스카(Rajiv Pimplaskar)는 “공격자들이 데이터 ‘탈취’에 큰 의미를 두는 것으로 생각하려는 경향이 있는데, 데이터 파괴와 조작, 악용도 공격자들에게는 충분히 가치가 있는 행위”라고 지적한다. “데이터를 자기들 주머니로 가져가되 원본을 그대로 보존하리라고 기대할 만한 이유가 전혀 없습니다. 방어자의 입장에서는 공격자의 끊임없는 변화를 염두에 두고 방어 체계를 마련해야 합니다.”

엑스매터, 어떻게 작동하나

엑스매터는 싱크(Sync)라는 루틴을 사용해 피해자 시스템 내 드라이브들을 스캔하고, 특정 확장자를 가진 파일들을 모아서 목록화 한다. 멀웨어 내에는 차단 목록이 하드코딩 되어 있는데, 이 목록에 포함된 디렉토리 내에 있는 파일들은 제외된다. 그리고 이 파일들은 전부 공격자의 서버로 빠져나간다. “그런 후에 데이터 파괴 과정이 시작됩니다. 이 때 이레이저(Eraser)라는 이름의 클래스가 사용됩니다. 싱크는 파일을 찾아 업로드하고, 이레이저는 업로드된 파일을 삭제합니다.”

이레이저는 다음과 같은 절차를 통해 파일을 파괴한다.

1) 싱크가 만든 목록에서 파일 두 개(1번과 2번)를 무작위로 선택한다.

2) 2번 파일의 코드 중 시작 부분에 있는 것을 가져다가 1번 파일에 덮어쓴다.

3) 이런 절차를 따름으로써 파괴 행위가 탐지되는 것을 피할 수 있게 된다.

“정상적인 파일 데이터를 옮기는 것이므로 악성 행위로 분류되지 않을 가능성이 높습니다. 이는 이미 일부 해커들 사이에서 널리 퍼진 파일 감염 기법으로, 랜섬웨어나 와이퍼(wiper)를 사용하는 부류들 사이에서 인기가 높습니다. 실제로 탐지 솔루션의 입장에서 봤을 땐 데이터 복사와 붙여넣기일 뿐이고, 이를 악성 행위로 간주할 만한 근거가 없습니다. 암호화나 삭제보다는 훨씬 정상적이고 무해한 것으로 보이죠.” 메이어의 설명이다.

하지만 엑스매터는 아직 완성된 멀웨어가 아닌 것으로 보인다. “예를 들어 파일 덮어쓰기를 위해 두 번째 파일로부터 가져오는 코드의 길이는 무작위입니다. 심지어 1바이트만 덮어쓸 때도 있습니다. 또한 한 번 덮어쓰기 된 파일이 목록에서 제거되는 일도 없습니다. 그러니 삭제 과정에서 여러 번 덮어쓰기를 당하는 파일들도 나옵니다. 반대로 멀쩡하게 살아남는 파일들도 생기게 됩니다. 이레이저 클래스의 디컴파일링에서 오류가 나기도 합니다.”

3줄 요약

1. 블랙캣으로 알려진 유명 랜섬웨어 그룹, 파괴형 도구 들고 나타남.

2. 이 파괴형 멀웨어의 이름은 엑스매터.

3. 랜섬웨어 공격자들, 암호화에서 데이터 삭제로 노선을 틀 수도 있음.

[국제부 문가용 기자(globoan@boannews.com)]

[보안뉴스 문가용 기자] 블랙캣(BlackCat) 혹은 알프5(ALPHV)라고 불리는 랜섬웨어 단체가 자신들의 랜섬웨어에 새로운 기능을 추가했다. 피해자의 파일을 암호화 하는 게 아니라 아예 삭제하고 파괴하는 것이다. 이러한 변화를 통해 금전적인 목적을 가지고 사이버 공격을 하는 자들이 어느 방향으로 진화하는지를 엿볼 수 있다고 보안 전문 기업 사이더레스(Cyderes)와 스테어웰(Stairwell)은 설명한다.

[이미지 = utoimage]

사이더레스와 스테어웰은 최근 블랙캣 공격과 연계되어 전에 보지 못했던 닷넷(.NET) 기반 해킹 도구가 사용되는 것을 목격했다. 이 도구의 이름은 엑스매터(Exmatter)였으며, 피해자의 컴퓨터 내에서 특정 파일을 검색한 후 공격자가 제어하는 서버로 업로드 하는 기능을 가지고 있었다. 그런 후 놀랍게도 파일을 삭제하거나 못 쓰게 변경시켰다. 피해자 입장에서는 공격자가 복사본을 유출해 간 것을 다운로드 받는 것만이 유일한 복구 방법이었으며, 따라서 공격자가 제발 파일을 가져갔기를 바랄 수밖에 없는 기묘한 상황에 처하게 됐다.

“랜섬웨어의 주요 전략으로서 공격자들이 데이터 파괴라는 것을 채용한다는 소문이 일찍부터 돌긴 했었습니다. 하지만 실제로 그 전략이 활용되는 것은 처음 봅니다.” 사이데레스 측의 설명이다. “엑스매터의 출현은 어쩌면 랜섬웨어 산업의 방향이 ‘암호화’에서 ‘파괴’로 돌아서는 신호탄이 될 수도 있습니다. 결국 그들이 하고자 하는 건 협박이니, 어떤 것이든 위협적이기만 하면 됩니다. 파일을 피해자에게 돌려주는 건 그들에게 큰 고려 대상이 아닙니다.”

사이데레스는 엑스매터의 초기 분석을 진행했고, 스테어웰은 그것을 이어받아 계속해서 분해했다. 엑스매터에서 데이터 파괴 기능을 발견한 건 스테어웰이었다. 스테어웰의 위협 분석가 다니엘 메이어(Daniel Mayer)도 “랜섬웨어 공격자들 사이에서 새로운 전환이 시작되는 듯 하다”고 블로그를 통해 설명했다. “공격자들은 가만히 서 있지 않습니다. 계속해서 진화하고 스스로를 변화시킵니다. 랜섬웨어가 언제까지 그 모습 그대로 있을 거라고 생각해서는 안 됩니다.”

통신 보안 업체 디스퍼시브홀딩즈(Dispersive Holdings)의 CEO 라지브 핌플라스카(Rajiv Pimplaskar)는 “공격자들이 데이터 ‘탈취’에 큰 의미를 두는 것으로 생각하려는 경향이 있는데, 데이터 파괴와 조작, 악용도 공격자들에게는 충분히 가치가 있는 행위”라고 지적한다. “데이터를 자기들 주머니로 가져가되 원본을 그대로 보존하리라고 기대할 만한 이유가 전혀 없습니다. 방어자의 입장에서는 공격자의 끊임없는 변화를 염두에 두고 방어 체계를 마련해야 합니다.”

엑스매터, 어떻게 작동하나

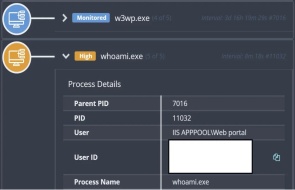

엑스매터는 싱크(Sync)라는 루틴을 사용해 피해자 시스템 내 드라이브들을 스캔하고, 특정 확장자를 가진 파일들을 모아서 목록화 한다. 멀웨어 내에는 차단 목록이 하드코딩 되어 있는데, 이 목록에 포함된 디렉토리 내에 있는 파일들은 제외된다. 그리고 이 파일들은 전부 공격자의 서버로 빠져나간다. “그런 후에 데이터 파괴 과정이 시작됩니다. 이 때 이레이저(Eraser)라는 이름의 클래스가 사용됩니다. 싱크는 파일을 찾아 업로드하고, 이레이저는 업로드된 파일을 삭제합니다.”

이레이저는 다음과 같은 절차를 통해 파일을 파괴한다.

1) 싱크가 만든 목록에서 파일 두 개(1번과 2번)를 무작위로 선택한다.

2) 2번 파일의 코드 중 시작 부분에 있는 것을 가져다가 1번 파일에 덮어쓴다.

3) 이런 절차를 따름으로써 파괴 행위가 탐지되는 것을 피할 수 있게 된다.

“정상적인 파일 데이터를 옮기는 것이므로 악성 행위로 분류되지 않을 가능성이 높습니다. 이는 이미 일부 해커들 사이에서 널리 퍼진 파일 감염 기법으로, 랜섬웨어나 와이퍼(wiper)를 사용하는 부류들 사이에서 인기가 높습니다. 실제로 탐지 솔루션의 입장에서 봤을 땐 데이터 복사와 붙여넣기일 뿐이고, 이를 악성 행위로 간주할 만한 근거가 없습니다. 암호화나 삭제보다는 훨씬 정상적이고 무해한 것으로 보이죠.” 메이어의 설명이다.

하지만 엑스매터는 아직 완성된 멀웨어가 아닌 것으로 보인다. “예를 들어 파일 덮어쓰기를 위해 두 번째 파일로부터 가져오는 코드의 길이는 무작위입니다. 심지어 1바이트만 덮어쓸 때도 있습니다. 또한 한 번 덮어쓰기 된 파일이 목록에서 제거되는 일도 없습니다. 그러니 삭제 과정에서 여러 번 덮어쓰기를 당하는 파일들도 나옵니다. 반대로 멀쩡하게 살아남는 파일들도 생기게 됩니다. 이레이저 클래스의 디컴파일링에서 오류가 나기도 합니다.”

3줄 요약

1. 블랙캣으로 알려진 유명 랜섬웨어 그룹, 파괴형 도구 들고 나타남.

2. 이 파괴형 멀웨어의 이름은 엑스매터.

3. 랜섬웨어 공격자들, 암호화에서 데이터 삭제로 노선을 틀 수도 있음.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)