동일한 매크로 활용한 문서 3종 발견... 물류, 쇼핑, 가상자산 사업자 공격 수행

[보안뉴스 원병철 기자] 미국이 북한의 해킹그룹으로 지목한 김수키(Kimsuky) 그룹이 코인관련 내용의 워드 문서로 APT 공격을 수행중인 것을 안랩 ASEC 분석팀이 확인했다고 밝혔다. 공격에 사용된 미끼 문서는 총 3건이 확인됐으며, 매크로 제작자 및 동작방식은 지난 3월 14일에 발견됐던 제품소개서 위장 악성 워드 문서와 동일하다.

확보된 3개 문서 모두 동일한 매크로를 사용했으며, 지난 제품소개서 위장 악성 워드문서에서 발견됐던 ‘temp.doc’ 매크로 코드와 기능이 일치했다. ‘no1.bat’ 파일을 생성하는 주체는 수집된 문서 파일이 아닌 다른 문서에 의해 생성된 것으로 추정된다. 이는 매크로 사용 버튼 클릭을 유도하는 문서의 매크로에 의해 생성된 것으로 보인다.

결과적으로 제품소개서로 위장한 악성 워드 문서의 유포 방식과 이번 사례의 유포 및 동작 방식은 완전히 일치했다. 따라서 해당 공격 그룹은 현재 물류, 쇼핑뿐만 아니라 가상자산 사업자에도 공격을 수행하고 있는 것으로 보인다.

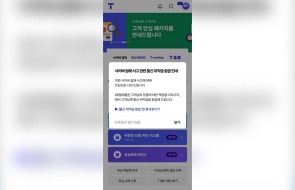

사용자는 출처가 불분명한 워드 파일 실행 시 ‘콘텐츠 버튼’ 같은 문구가 확인될 경우 악성 워드 문서일 가능성이 있으므로, 콘텐츠 사용 버튼을 클릭하는 데 각별한 주의가 필요하다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 미국이 북한의 해킹그룹으로 지목한 김수키(Kimsuky) 그룹이 코인관련 내용의 워드 문서로 APT 공격을 수행중인 것을 안랩 ASEC 분석팀이 확인했다고 밝혔다. 공격에 사용된 미끼 문서는 총 3건이 확인됐으며, 매크로 제작자 및 동작방식은 지난 3월 14일에 발견됐던 제품소개서 위장 악성 워드 문서와 동일하다.

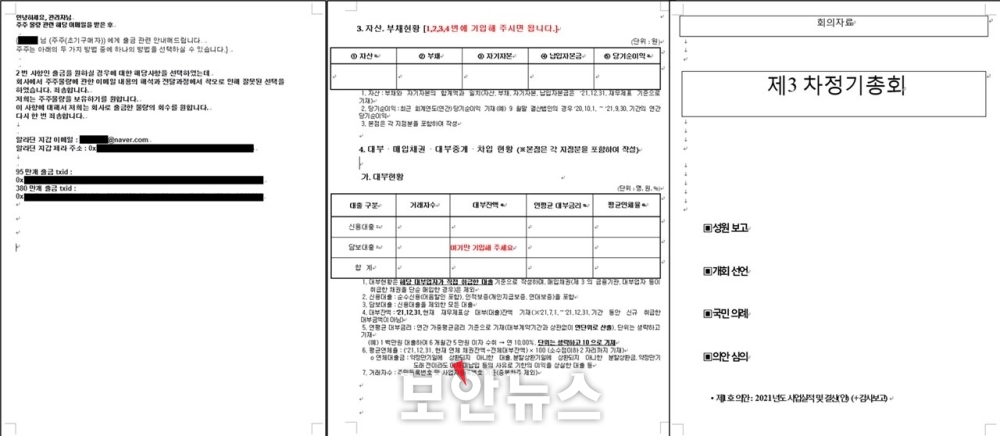

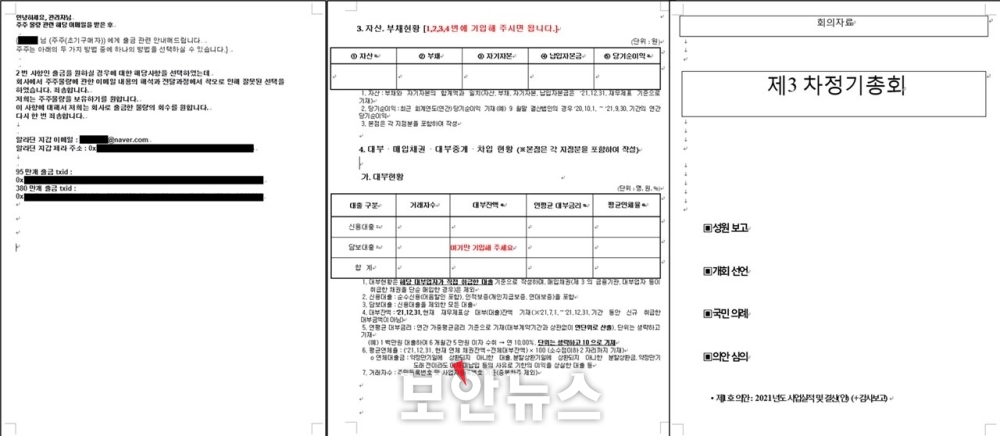

▲좌측부터 순서대로 주주물량관련.doc, 자산부채현황.doc, 제3차 정기총회.doc[자료=안랩]

확보된 3개 문서 모두 동일한 매크로를 사용했으며, 지난 제품소개서 위장 악성 워드문서에서 발견됐던 ‘temp.doc’ 매크로 코드와 기능이 일치했다. ‘no1.bat’ 파일을 생성하는 주체는 수집된 문서 파일이 아닌 다른 문서에 의해 생성된 것으로 추정된다. 이는 매크로 사용 버튼 클릭을 유도하는 문서의 매크로에 의해 생성된 것으로 보인다.

결과적으로 제품소개서로 위장한 악성 워드 문서의 유포 방식과 이번 사례의 유포 및 동작 방식은 완전히 일치했다. 따라서 해당 공격 그룹은 현재 물류, 쇼핑뿐만 아니라 가상자산 사업자에도 공격을 수행하고 있는 것으로 보인다.

사용자는 출처가 불분명한 워드 파일 실행 시 ‘콘텐츠 버튼’ 같은 문구가 확인될 경우 악성 워드 문서일 가능성이 있으므로, 콘텐츠 사용 버튼을 클릭하는 데 각별한 주의가 필요하다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]