가트너, 2022년 주요 보안 및 리스크 관리 트렌드 발표

보안 업계에 새로운 위협들로부터 ‘디지털 발자국’ 보호하는 전략 수립 필요성 강조

팬데믹으로 하이브리드 업무, 클라우드 전환 가속화... 사이버보안 관행에 대한 새로운 대응책 제시

[보안뉴스 원병철 기자] 보안 및 리스크 관리 리더들은 끊임없이 확장하는 현대 조직의 ‘디지털 발자국(digital footprint)’을 2022년에 나타나고 있는 위협뿐만 아니라 그 이후에도 계속해서 등장할 새로운 위협들로부터 보호하기 위해 7가지 주요 트렌드를 파악해야 한다고 가트너(Gartner)가 밝혔다.

가트너의 리서치 부사장 피터 퍼스트브룩(Peter Firstbrook)은 “전 세계의 조직들이 정교한 랜섬웨어, 디지털 공급망에 대한 공격, 깊이 내재된 취약점 등에 직면해 있다”며, “팬데믹으로 인해 하이브리드 업무와 클라우드로의 전환이 가속화되면서, 최고정보보호책임자(CISO)들은 숙련된 보안 인력 부족 문제를 해결해야 하는 동시에 점점 더 분산되어가는 기업을 보호해야 하는 과제를 안게 되었다”고 말했다.

이러한 과제들은 사이버보안 관행에 영향을 미치는 지배적 트렌드 세 가지, 즉 ①정교한 위협에 대한 새로운 대응 ②보안 관행의 진화와 재구성 ③기술에 대한 재고에 부합한다. 가트너에서 이 세 가지 영역에 걸쳐 업계에 광범위한 영향을 미칠 것으로 전망한 트렌드는 다음과 같다.

트렌드 1: 공격 영역 확장

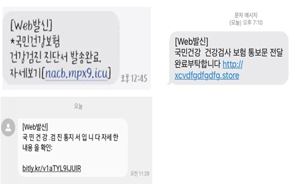

기업의 공격 영역이 확장되고 있다. 사이버 물리 시스템과 IoT, 오픈소스 코드, 클라우드 애플리케이션, 복합 디지털 공급망, 소셜 미디어 등의 사용과 관련된 리스크로 노출된 조직의 표면은 통제 가능한 자산 집합을 벗어났다. 조직은 보안 모니터링, 탐지 및 대응에 대한 기존의 접근 방식을 뛰어넘어 더 광범위한 보안 노출을 관리해야 한다.

DRPS(Digital Risk Protection Services: 디지털 리스크 보호 서비스), EASM(External Attack Surface Management: 외부 공격에 대한 표면 관리) 기술 및 CAASM(Cyber Asset Attack Surface Management: 사이버 자산에 대한 공격 표면 관리)이 CISO의 내·외부 비즈니스 시스템 가시화를 지원해 보안 커버리지 격차의 발견을 자동화하도록 한다.

트렌드 2: 디지털 공급망 리스크

사이버 범죄자들은 디지털 공급망에 대한 공격이 높은 투자 수익율을 제공할 수 있다는 것을 발견했다. 공급망을 통해 Log4j와 같은 취약점이 확산되면서 더 많은 위협이 등장할 것으로 예상된다. 실제로, 가트너는 2025년까지 전 세계 조직의 45%가 소프트웨어 공급망 공격을 경험하게 될 것으로 예측하는데, 이는 2021년보다 3배 증가한 수치이다.

디지털 공급망 리스크는 보다 신중한 리스크 기반 공급업체 또는 파트너의 세분화 및 점수 부여, 보안 통제 증거 및 보안 모범 사례 요청, 탄력성 기반 사고로의 전환과 향후 규정보다 앞서기 위한 노력을 포함한 새로운 완화 접근 방식을 요구한다.

트렌드 3: 신원 위협 탐지 및 대응

정교한 위협행위자들은 IAM(Identity and Access Management: 계정 접근 관리) 인프라를 적극적으로 공략하고 있으며, 자격 증명 오용이 현재 주요 공격 벡터가 되고 있다. 가트너는 신원 시스템을 방어하기 위한 툴 및 모범 사례 모음집을 설명하기 위해 ‘ITDR(Identity Threat Detection and Response: 신원 위협 탐지 및 대응)’이라는 용어를 도입했다.

퍼스트브룩은 “조직들은 IAM 기능을 개선하는 데 상당한 노력을 기울여왔지만, 이러한 노력의 대부분이 사용자 인증을 개선하기 위한 기술에 집중되어 사이버 보안 인프라의 기초적인 부분에 대한 공격 표면을 증가시켰다”며, “ITDR 툴은 신원 시스템을 보호하고, 손상된 시점을 감지하며, 효율적인 문제 해결을 지원한다”고 전했다.

트렌드 4: 의사결정 분산

기업의 사이버 보안 요구와 기대치가 성숙해지고 있으며, 경영진들은 공격 영역이 확대되는 가운데 보다 민첩한 보안을 요구한다. 따라서 디지털 비즈니스의 범위, 규모 및 복잡성으로 인해 중앙집중식 기능에서 벗어나 조직 구성단위 전체에 걸쳐 사이버 보안 의사결정, 책임 및 의무를 분산시킬 필요가 있다.

퍼스트브룩은 “CISO의 역할이 기술적인 주제 전문가에서 경영진 리스크 매니저로 이동했다”며, “2025년에는 중앙집중식 단일 사이버 보안 기능이 디지털 조직의 요구를 충족할 만큼 민첩하지 못할 것”이라고 전했다. 그는 이어 “CISO는 이사회, CEO및 기타 비즈니스 리더들이 정보에 입각한 리스크 결정을 내릴 수 있도록 책임 매트릭스(matrix)를 재개념화해야 한다”고 말했다.

트렌드 5: 인식을 넘어서다

인간의 실수는 계속해서 많은 데이터 침해의 요인이 되고 있으며, 이는 보안 인식 교육에 대한 기존의 접근 방식이 비효율적이라는 것을 보여준다. 진보적인 조직들은 시대에 뒤떨어진 규정 준수 중심의 보안 인식 캠페인보다는 전체적인 SBCP(Security Behavior and Culture Programs: 보안 행동 및 문화 프로그램)에 투자하고 있다. SBCP는 조직 전체에 걸쳐 보다 안전한 작업 방식을 유도하는 것을 목적으로 새로운 사고방식을 조성하고 새로운 행동을 내재시키는 데 초점을 맞춘다.

트렌드 6: 공급업체 통합

복잡성과 관리상의 오버헤드를 줄이고 효율성을 높여야 할 필요성에 따라 보안 기술 융합이 가속화되고 있다. XDR(Extended Detection and Response: 강화된 탐지 및 대응), SSE(Security Service Edge: 보안 서비스 엣지) 및 CNAPP(Cloud Native Application Protection Platforms: 클라우드 네이티브 애플리케이션 보호 플랫폼)와 같은 새로운 플랫폼 접근 방식이 융합 솔루션의 이점을 가속화하고 있다.

예를 들어, 가트너는 2024년까지 30%의 기업이 동일한 공급업체의 클라우드 제공 SWG(Secure Web Gateway: 보안 웹 게이트웨이), CASB(Cloud Access Security Broker: 클라우드 접근 보안 중개), ZTNA(Zero Trust Network Access: 제로 트러스트 네트워크 액세스) 및 서비스형 지사 FWaaS(Firewall as a Service: 서비스형 방화벽) 기능을 채택할 것으로 예측하고 있다. 보안 기능을 통합하면 총 소유 비용이 낮아지고 장기적으로 운영 효율성이 향상되어 전반적인 보안이 강화된다.

트렌드 7: 사이버 보안 메시(mesh)

보안 상품 통합 트렌드가 아키텍처 구성요소의 통합을 주도하고 있다. 그러나 여전히 일관된 보안 정책을 정의하고 워크플로우를 활성화하여 통합된 솔루션 간에 데이터를 교환할 필요가 있다. CSMA(Cybersecurity Mesh Architecture: 사이버보안 메시 아키텍처)는 온프레미스, 데이터 센터 또는 클라우드에 있든 모든 자산을 보호할 수 있는 통합된 보안 구조 및 태세를 갖추는데 도움이 된다.

퍼스트브룩은 “가트너의 주요 사이버 보안 트렌드는 따로 존재하는 것이 아니라, 서로를 기반으로 구축되고 강화된다”며, “이러한 기술들은 CISO가 미래의 보안 및 리스크 관리 과제를 해결하고 조직 내에서 그들의 입지를 지속적으로 높일 수 있도록 역할을 발전시키는 데 도움이 될 것이다”고 말했다.

[원병철 기자(boanone@boannews.com)]

보안 업계에 새로운 위협들로부터 ‘디지털 발자국’ 보호하는 전략 수립 필요성 강조

팬데믹으로 하이브리드 업무, 클라우드 전환 가속화... 사이버보안 관행에 대한 새로운 대응책 제시

[보안뉴스 원병철 기자] 보안 및 리스크 관리 리더들은 끊임없이 확장하는 현대 조직의 ‘디지털 발자국(digital footprint)’을 2022년에 나타나고 있는 위협뿐만 아니라 그 이후에도 계속해서 등장할 새로운 위협들로부터 보호하기 위해 7가지 주요 트렌드를 파악해야 한다고 가트너(Gartner)가 밝혔다.

[이미지=utoimage]

가트너의 리서치 부사장 피터 퍼스트브룩(Peter Firstbrook)은 “전 세계의 조직들이 정교한 랜섬웨어, 디지털 공급망에 대한 공격, 깊이 내재된 취약점 등에 직면해 있다”며, “팬데믹으로 인해 하이브리드 업무와 클라우드로의 전환이 가속화되면서, 최고정보보호책임자(CISO)들은 숙련된 보안 인력 부족 문제를 해결해야 하는 동시에 점점 더 분산되어가는 기업을 보호해야 하는 과제를 안게 되었다”고 말했다.

이러한 과제들은 사이버보안 관행에 영향을 미치는 지배적 트렌드 세 가지, 즉 ①정교한 위협에 대한 새로운 대응 ②보안 관행의 진화와 재구성 ③기술에 대한 재고에 부합한다. 가트너에서 이 세 가지 영역에 걸쳐 업계에 광범위한 영향을 미칠 것으로 전망한 트렌드는 다음과 같다.

트렌드 1: 공격 영역 확장

기업의 공격 영역이 확장되고 있다. 사이버 물리 시스템과 IoT, 오픈소스 코드, 클라우드 애플리케이션, 복합 디지털 공급망, 소셜 미디어 등의 사용과 관련된 리스크로 노출된 조직의 표면은 통제 가능한 자산 집합을 벗어났다. 조직은 보안 모니터링, 탐지 및 대응에 대한 기존의 접근 방식을 뛰어넘어 더 광범위한 보안 노출을 관리해야 한다.

DRPS(Digital Risk Protection Services: 디지털 리스크 보호 서비스), EASM(External Attack Surface Management: 외부 공격에 대한 표면 관리) 기술 및 CAASM(Cyber Asset Attack Surface Management: 사이버 자산에 대한 공격 표면 관리)이 CISO의 내·외부 비즈니스 시스템 가시화를 지원해 보안 커버리지 격차의 발견을 자동화하도록 한다.

트렌드 2: 디지털 공급망 리스크

사이버 범죄자들은 디지털 공급망에 대한 공격이 높은 투자 수익율을 제공할 수 있다는 것을 발견했다. 공급망을 통해 Log4j와 같은 취약점이 확산되면서 더 많은 위협이 등장할 것으로 예상된다. 실제로, 가트너는 2025년까지 전 세계 조직의 45%가 소프트웨어 공급망 공격을 경험하게 될 것으로 예측하는데, 이는 2021년보다 3배 증가한 수치이다.

디지털 공급망 리스크는 보다 신중한 리스크 기반 공급업체 또는 파트너의 세분화 및 점수 부여, 보안 통제 증거 및 보안 모범 사례 요청, 탄력성 기반 사고로의 전환과 향후 규정보다 앞서기 위한 노력을 포함한 새로운 완화 접근 방식을 요구한다.

트렌드 3: 신원 위협 탐지 및 대응

정교한 위협행위자들은 IAM(Identity and Access Management: 계정 접근 관리) 인프라를 적극적으로 공략하고 있으며, 자격 증명 오용이 현재 주요 공격 벡터가 되고 있다. 가트너는 신원 시스템을 방어하기 위한 툴 및 모범 사례 모음집을 설명하기 위해 ‘ITDR(Identity Threat Detection and Response: 신원 위협 탐지 및 대응)’이라는 용어를 도입했다.

퍼스트브룩은 “조직들은 IAM 기능을 개선하는 데 상당한 노력을 기울여왔지만, 이러한 노력의 대부분이 사용자 인증을 개선하기 위한 기술에 집중되어 사이버 보안 인프라의 기초적인 부분에 대한 공격 표면을 증가시켰다”며, “ITDR 툴은 신원 시스템을 보호하고, 손상된 시점을 감지하며, 효율적인 문제 해결을 지원한다”고 전했다.

트렌드 4: 의사결정 분산

기업의 사이버 보안 요구와 기대치가 성숙해지고 있으며, 경영진들은 공격 영역이 확대되는 가운데 보다 민첩한 보안을 요구한다. 따라서 디지털 비즈니스의 범위, 규모 및 복잡성으로 인해 중앙집중식 기능에서 벗어나 조직 구성단위 전체에 걸쳐 사이버 보안 의사결정, 책임 및 의무를 분산시킬 필요가 있다.

퍼스트브룩은 “CISO의 역할이 기술적인 주제 전문가에서 경영진 리스크 매니저로 이동했다”며, “2025년에는 중앙집중식 단일 사이버 보안 기능이 디지털 조직의 요구를 충족할 만큼 민첩하지 못할 것”이라고 전했다. 그는 이어 “CISO는 이사회, CEO및 기타 비즈니스 리더들이 정보에 입각한 리스크 결정을 내릴 수 있도록 책임 매트릭스(matrix)를 재개념화해야 한다”고 말했다.

트렌드 5: 인식을 넘어서다

인간의 실수는 계속해서 많은 데이터 침해의 요인이 되고 있으며, 이는 보안 인식 교육에 대한 기존의 접근 방식이 비효율적이라는 것을 보여준다. 진보적인 조직들은 시대에 뒤떨어진 규정 준수 중심의 보안 인식 캠페인보다는 전체적인 SBCP(Security Behavior and Culture Programs: 보안 행동 및 문화 프로그램)에 투자하고 있다. SBCP는 조직 전체에 걸쳐 보다 안전한 작업 방식을 유도하는 것을 목적으로 새로운 사고방식을 조성하고 새로운 행동을 내재시키는 데 초점을 맞춘다.

트렌드 6: 공급업체 통합

복잡성과 관리상의 오버헤드를 줄이고 효율성을 높여야 할 필요성에 따라 보안 기술 융합이 가속화되고 있다. XDR(Extended Detection and Response: 강화된 탐지 및 대응), SSE(Security Service Edge: 보안 서비스 엣지) 및 CNAPP(Cloud Native Application Protection Platforms: 클라우드 네이티브 애플리케이션 보호 플랫폼)와 같은 새로운 플랫폼 접근 방식이 융합 솔루션의 이점을 가속화하고 있다.

예를 들어, 가트너는 2024년까지 30%의 기업이 동일한 공급업체의 클라우드 제공 SWG(Secure Web Gateway: 보안 웹 게이트웨이), CASB(Cloud Access Security Broker: 클라우드 접근 보안 중개), ZTNA(Zero Trust Network Access: 제로 트러스트 네트워크 액세스) 및 서비스형 지사 FWaaS(Firewall as a Service: 서비스형 방화벽) 기능을 채택할 것으로 예측하고 있다. 보안 기능을 통합하면 총 소유 비용이 낮아지고 장기적으로 운영 효율성이 향상되어 전반적인 보안이 강화된다.

트렌드 7: 사이버 보안 메시(mesh)

보안 상품 통합 트렌드가 아키텍처 구성요소의 통합을 주도하고 있다. 그러나 여전히 일관된 보안 정책을 정의하고 워크플로우를 활성화하여 통합된 솔루션 간에 데이터를 교환할 필요가 있다. CSMA(Cybersecurity Mesh Architecture: 사이버보안 메시 아키텍처)는 온프레미스, 데이터 센터 또는 클라우드에 있든 모든 자산을 보호할 수 있는 통합된 보안 구조 및 태세를 갖추는데 도움이 된다.

퍼스트브룩은 “가트너의 주요 사이버 보안 트렌드는 따로 존재하는 것이 아니라, 서로를 기반으로 구축되고 강화된다”며, “이러한 기술들은 CISO가 미래의 보안 및 리스크 관리 과제를 해결하고 조직 내에서 그들의 입지를 지속적으로 높일 수 있도록 역할을 발전시키는 데 도움이 될 것이다”고 말했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

[2024-10-31]

[2024-10-31] .jpg)