Cover Story

NAC|사전 및 사후 연결 네트워크 접근 통제

네트워크 접근 통제(NAC : Network Access Control) 분야에서는 시스코와 주니퍼, 체크 포인트(www.checkpoint.com)의 제품들이 특히 통합성과 확장성 등으로 크게 어필하고 있다.

마이크로소프트사와 더불어 시스코는 수년전 자사의 Network Admission Control 아키텍처 도입과 함께 네트워크 접근 통제(NAC) 시장에 대한 뜻을 분명히 했다. 이후 관련 시장은 소규모 어플라이언스 및 소프트웨어 업체들로 넘쳐나고 있지만 시스코의 NAC Appliance는 그 중에서도 단연 빼어났다.

마이크로소프트사와 더불어 시스코는 수년전 자사의 Network Admission Control 아키텍처 도입과 함께 네트워크 접근 통제(NAC) 시장에 대한 뜻을 분명히 했다. 이후 관련 시장은 소규모 어플라이언스 및 소프트웨어 업체들로 넘쳐나고 있지만 시스코의 NAC Appliance는 그 중에서도 단연 빼어났다.

과거 Clean Access로 알려졌던 NAC Appliance는 기업 네트워크에 들어오는 사용자들이 처음으로 접촉하게 되는 곳으로, 관리자들이 사용자들을 인증하고 권리를 부여하게 해주며 네트워크 접근이 허가되기 전에 조직의 보안 정책이 실행되게 한다. 이 시스템은 디바이스 유형, 사용자, 역할에 따라 수많은 다양한 정책들을 시행할 수 있게 해준다. 컴플라이언스에 해당되지 않는 기계들은 패치와 다른 업데이트의 전달을 위해 치료 서버로 유도될 수 있다.

NAC Appliance는 모든 분야에서 높은 점수를 받았지만 특히 고객의 기존 인프라스트럭처와의 통합성과 확장성이 강력했다. 또한 어플라이언스의 다양한 옵션으로 극찬을 받았으며 서비스 및 지원으로 시스코는 높은 지지를 얻었다.

특히 시스코의 유연한 배치 모델로 고객들은 제품을 레이어 2와 레이어 3에 모두 배치할 수 있으며 대역 내·외(in-band/out-of-band)에도 배치할 수 있다.

시스코와 마찬가지로 주니퍼도 자사의 전문적 기술로 엔터프라이즈 클래스 라우터를 구축해왔으며 고성능 NAC 어플라이언스 라인의 개발로 전환하고 있다. 자사의 Infranet Controller Appliances와 결합한 Unified Access Control이 상당히 선호되고 있다.

시스코와 마찬가지로 주니퍼도 자사의 전문적 기술로 엔터프라이즈 클래스 라우터를 구축해왔으며 고성능 NAC 어플라이언스 라인의 개발로 전환하고 있다. 자사의 Infranet Controller Appliances와 결합한 Unified Access Control이 상당히 선호되고 있다.

UAC 어플라이언스는 소규모 회사들부터 글로벌 대기업에 이르는 기업들을 위해 설계되었으며 이러한 기업들의 각기 다른 요구를 충족시키기 위해 설계된 기능들이 있다. 다른 NAC 어플라이언스들과 마찬가지로 UAC 시스템은 엔드포인트에 위치해 사용자 기밀을 수집하고 기계의 보안 상황을 평가하는 에이전트를 포함하고 있다. 이 에이전트는 알려지지 않은 기계가 네트워크 접속을 시도할 때 동적으로 설치될 수 있고 관리자들은 802.1x 강화 스위치를 포함한 네트워크의 수많은 다양한 위치에서 정책을 시행할 수 있다.

UAC 어플라이언스는 정책 체크 범위와 기존 인프라스트럭처와의 통합으로 높은 점수를 받았다. 주니퍼의 확장성 또한 사용자들에게 깊은 인상을 주었다. 특히 Juniper UAC는 리눅스, 솔라리스 또는 맥 OS X 환경에서 에이전트리스 설정으로 배치할 수 있다.

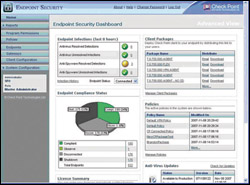

주로 업계 표준 VPN과 방화벽으로 알려져 있는 체크 포인트는 최근 Zone Labs를 인수하면서 엔드포인트 보안 시장에 본격적으로 진입했다. 현재 Check Point Endpoint Security로 알려져 있는 이 업체의 Integrity가 상당히 인정받았다.

주로 업계 표준 VPN과 방화벽으로 알려져 있는 체크 포인트는 최근 Zone Labs를 인수하면서 엔드포인트 보안 시장에 본격적으로 진입했다. 현재 Check Point Endpoint Security로 알려져 있는 이 업체의 Integrity가 상당히 인정받았다.

Endpoint Security의 주요 강점은 이것이 전 기능 방화벽, 안티바이러스, 스파이웨어, 네트워크 접근 통제 및 원격 접근을 포함한 다양한 보안 기능들로 구성된 단일 데스크탑 에이전트라는 점이다. 이것의 NAC 기능은 사전연결 클라이언트 검사, 치료 및 검역소 보관과 같은 표준 기능을 포함한다. 그러나 이것은 또한 관리자들이 네트워크 세그먼트 레벨에서 NAC 실행을 설정하기 위해 Check Point VPN-1 제품을 사용할 수 있도록 해준다. Endpoint Security는 또한 802.1x인증과 제 3자 업체의 VPN 게이트웨이를 지원한다.

Endpoint Security는 정책 기반 네트워크 접근 통제와 옵션 실행으로 높은 점수를 받았다. 사용자들은 또한 로깅과 리포팅, 그리고 고객의 인프라스트럭처와의 통합을 제공하는 점에도 좋은 점수를 주었다.

이와 더불어 Endpoint Security는 보호하고 있는 기계를 공격자들이 볼 수 없게 하는 “스텔스 모드”를 가지고 있다.

<글· 미국 인포메이션 시큐리티(Information Security)>

[김태형 기자(boan2@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2024-10-31]

[2024-10-31]