9월 25일 오후 12시 30분, 온라인 플랫폼으로 개최

[보안뉴스 원병철 기자] 서울여자대학교(총장 승현우)는 오는 9월 25일 오후 12시 30분에 서울여자대학교에서 ‘제10회 레몬 정보보안 세미나’를 개최한다. 이번 세미나는 이화여자대학교 사이버보안전공 학생회와 공동주최하여 온라인 플랫폼에서 개최될 예정이다.

레몬 정보보안 세미나는 서울여자대학교 정보보호학과 학생회가 2012년 최초로 기획 및 주최한 행사로, 정보보안을 주제로 대학생들의 자유로운 참여를 독려하고 서로의 의견을 나누는 행사다. 서울여대는 그동안 세종대(2014년), 고려대(2015년), 국민대(2016년), 건국대(2017년), 이화여대(2019년) 등 타 대학 정보보호 유관 학교와 협력해 레몬 정보보안 세미나를 열어왔다.

레몬 정보보안 세미나는 서울여자대학교 정보보호학과 학생회가 2012년 최초로 기획 및 주최한 행사로, 정보보안을 주제로 대학생들의 자유로운 참여를 독려하고 서로의 의견을 나누는 행사다. 서울여대는 그동안 세종대(2014년), 고려대(2015년), 국민대(2016년), 건국대(2017년), 이화여대(2019년) 등 타 대학 정보보호 유관 학교와 협력해 레몬 정보보안 세미나를 열어왔다.

제10회 레몬 세미나는 코로나19 확산 방지와 해당 방역수칙을 고려해 온라인화상회의 플랫폼 zoom을 통해 진행되며, 서울여자대학교 소프트웨어중심대학사업단이 후원을, A3시큐리티가 협찬한다.

이번 레몬세미나의 프로그램은 △핀테크 스타트업의 정보보안 △Physical Layer Security for Wireless Networks: Wi-Fi and Backscatter △NH농협은행 보안전략 △랜섬웨어와 랜섬웨어 탐지 및 복구 기술 소개 △Docker Vulnerability Analysis Tool △사람이 중심이 되는 인공지능을 위한 신뢰할 수 있는 인공지능 실현 전략 등을 주제로 구성됐다.

서울여대와 이화여대에서 각각 초청된 연사 2인(임정수, 황유나)과 서울여자대학교 정보보호학과 박후린 교수, 이화여자대학교 사이버보안전공 양대헌 교수는 물론, 비바리퍼블리카(토스) 신용석 CISO, NH농협은행 IT보안부 조형진 팀장 등 현장의 보안전문가도 강연에 나선다.

이번 행사를 주관하는 서울여대 정보보호학과 학생회와 이화여대 사이버보안전공 학생회는 “이번 레몬 세미나를 통해 정보보안 분야에 관심을 가지는 전국의 대학생들이 서로의 아이디어를 공유하고 이를 통해 각자가 원하는 정보를 얻을 기회가 더욱 많아지리라 기대한다”고 밝혔다.

제10회 레몬 정보보안 세미나는 평소 보안에 관심이 있는 사람이라면 누구나 무료로 참가할 수 있다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 서울여자대학교(총장 승현우)는 오는 9월 25일 오후 12시 30분에 서울여자대학교에서 ‘제10회 레몬 정보보안 세미나’를 개최한다. 이번 세미나는 이화여자대학교 사이버보안전공 학생회와 공동주최하여 온라인 플랫폼에서 개최될 예정이다.

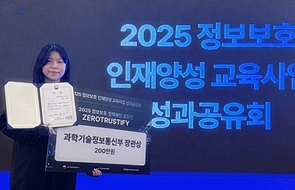

▲제10회 레몬 정보보안 세미나[자료=서울여자대학교 정보보호학과 학생회]

제10회 레몬 세미나는 코로나19 확산 방지와 해당 방역수칙을 고려해 온라인화상회의 플랫폼 zoom을 통해 진행되며, 서울여자대학교 소프트웨어중심대학사업단이 후원을, A3시큐리티가 협찬한다.

이번 레몬세미나의 프로그램은 △핀테크 스타트업의 정보보안 △Physical Layer Security for Wireless Networks: Wi-Fi and Backscatter △NH농협은행 보안전략 △랜섬웨어와 랜섬웨어 탐지 및 복구 기술 소개 △Docker Vulnerability Analysis Tool △사람이 중심이 되는 인공지능을 위한 신뢰할 수 있는 인공지능 실현 전략 등을 주제로 구성됐다.

서울여대와 이화여대에서 각각 초청된 연사 2인(임정수, 황유나)과 서울여자대학교 정보보호학과 박후린 교수, 이화여자대학교 사이버보안전공 양대헌 교수는 물론, 비바리퍼블리카(토스) 신용석 CISO, NH농협은행 IT보안부 조형진 팀장 등 현장의 보안전문가도 강연에 나선다.

이번 행사를 주관하는 서울여대 정보보호학과 학생회와 이화여대 사이버보안전공 학생회는 “이번 레몬 세미나를 통해 정보보안 분야에 관심을 가지는 전국의 대학생들이 서로의 아이디어를 공유하고 이를 통해 각자가 원하는 정보를 얻을 기회가 더욱 많아지리라 기대한다”고 밝혔다.

제10회 레몬 정보보안 세미나는 평소 보안에 관심이 있는 사람이라면 누구나 무료로 참가할 수 있다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

.gif)

.jpg)

.png)